Что можно узнать о Domain Driven Design за 10 минут? / Хабр

Говорят, что можно бесконечно смотреть на огонь, наблюдать за тем, как работают другие, а также изучать DDD (Domain Driven Design, предметно-ориентированное проектирование). Но если у вас есть только 10 минут — можно прочитать эту статью и пройтись по самым верхушкам, а потом с умным видом кивать головой во время светской беседы.

Покрутили и рассмотрели DDD с разных сторон вместе с Андреем Ратушным — техническим директором компании Югорские Интернет Решения.

О компании: Югорские Интернет Решения — компания, которая занимается автоматизацией бизнес-процессов в коммерческом и государственном секторах. Расположены в г.Ханты-Мансийске. В разработке 12 человек.

1. Что такое DDD, можно объяснить даже ребёнку (или маркетологу)

DDD — это подход, который нацелен на изучение предметной области предприятия в целом или каких-то отдельных бизнес-процессов. Это отличный подход для проектов, в которых сложность (запутанность) бизнес-логики достаточно велика. Его применение призвано снизить эту сложность, насколько возможно.

Его применение призвано снизить эту сложность, насколько возможно.

Вне подхода DDD, когда программист пишет код, больше внимания он уделяет технологиям и инфраструктуре, например, как отправить сообщение, как его получить, закодировать, сохранить в базу данных, в какую именно базу данных.

Подход DDD говорит о том, что всё это, конечно, важно, но вторично. Бизнес главнее и должен стоять на первом месте. И чтобы вся эта штука заработала вместе, DDD учит нас (разработчиков) разговаривать с бизнесом на одном языке. Не на языке программирования, а на языке бизнеса. Это называется в DDD Единый язык (Ubiquitous language).

2. Фишка DDD — Ограниченный Контекст (Bounded Context)

Ограниченный Контекст (Bounded Context) — ключевой инструмент DDD, это явная граница, внутри которой существует модель предметной области. Она отображает единый язык в модель программного обеспечения. Именно на основании контекстов можно разделить код на модули/пакеты/компоненты таким образом, чтобы изменения в каждом из них оказывали минимальное (или нулевое) влияние на других.

Для разработчиков такой подход позволяет вносить изменения в код не опасаясь, что где-то в другом месте что-то сломается (например, менять что-то в кассе и не переживать, что из-за этого что-то отвалится у курьеров).

Для тимлидов такой подход позволяет в значительной степени распараллелить работу команд(ы), что может значительно ускорить работу по проекту.

Кроме ограниченного контекста есть ещё всякие штуки типа карт контекстов, единого языка, отношений между контекстами, карты трансляций… уффф! Об этом за 10 минут не расскажешь, но можно почитать «зелёную» книжку.

3. Главные книжки по DDD: красная, синяя и зелёная

DDD — довольно старый подход. Его использование выглядит разумным и вполне оправданным, но почему-то он всё ещё мало распространён, про него мало говорят на конференциях. Да что не так с этим DDD?

Есть предположение, что основная проблема в дефиците учебных материалов. Вся теория описана в нескольких книжках: красной, синей и зелёной.

Красная и синяя книги настолько тяжелы в восприятии, что где-то на середине хочется вышвырнуть книгу в окно с криками: «Хватит с меня этого дерьма, нафиг этот непонятный DDD! Пойду, сделаю как умею». И это только про теорию, с материалами по практике ещё сложнее.

Поэтому, если вы всё-таки решите начать изучать литературу по DDD, то лучше всего начать с «зелёной» книги. В ней Вон Вернон пробегается по верхушкам подхода и на простых примерах показывает его преимущества. Говорят, что перевод получился сомнительным, так что лучше читать в оригинале.

4. Как понять, что пора применять DDD

Посчитайте количество сценариев использования вашей системы. Если их в районе 10-15, значит бизнес-логика не такая сложная, и вы можете не париться, никакого DDD не применять.

Если у вас 30-50 и более UX-кейсов, и они очень сильно пересекаются, имеет смысл задуматься над применением DDD хотя бы в какой-то части системы.

5. Как внедрить DDD в компании снизу вверх

Представим, что вы разработчик, которому нравится DDD, и вы думаете, что в вашей компании этот подход можно применить, чтобы причинить людям счастье.

Начинать партизанское внедрение DDD одному тяжело. Во-первых, знаний может оказаться недостаточно, чтобы запустить процесс. Во-вторых, чуваки из вашей команды могут подумать, что вы занимаетесь глупостями и всё поломают, напихав палок в колёса.

Лучше начинать внедрение с создания инициативной группы: вместе попробовать подход, понять нюансы, разобраться на практике. Уже потом можно пойти к архитектору или техдиру, чтобы объяснить ему ценность. Но помните, что DDD нужен не везде. DDD решает конкретные задачи, поэтому очень важно не перестараться.

У подхода есть побочное действие: если люди начнут хотя бы стремиться к DDD, то они уже начнут действовать в парадигме «Разделяйте, делите, понижайте связность и следите за бизнес-логикой». А от этого начнутся положительные изменения: где-то код будет лучше писаться, где-то скорость увеличится.

6. Как внедрить DDD в компании сверху вниз

- Убедиться, что этот подход поможет в конкретном случае.

- Найти человека в команде, у которого есть архитектурные навыки (он будет помогать определить, где в системе швы, по которым надо резать).

- Пригласить практиков DDD, чтобы они вас научили.

- Пошагово отрефакторить необходимые части системы. Помните! Далеко не все части нуждаются в подобном рефакторинге. Выделение моделей и переработка кода необходима только там, где бизнес получит от этого максимальную выгоду.

7. Как научить человека DDD без его ведома

Конечно же, через практику. Просто не говорите человеку заранее, что учите его DDD, не пугайте раньше времени.

Пусть человек приходит и получает задачки. Не говорите ему, что это DDD, пусть просто делает. Он сделает, исходя из того, как он понимает солиды и всё такое. Потом, когда он будет сдавать работу, ему нужно сказать: «Дорогой чувак, оно вроде работает, но его нужно переделать», — и объясняете ему почему.

Он сделает, исходя из того, как он понимает солиды и всё такое. Потом, когда он будет сдавать работу, ему нужно сказать: «Дорогой чувак, оно вроде работает, но его нужно переделать», — и объясняете ему почему.

Не заставляйте читать или учить всё целенаправленно. Будьте интерактивными в этом плане. Так человек за 3-5 месяцев начнёт понимать базовые принципы DDD: с точки зрения реализации, с точки зрения теории. Паттерны он начнёт понимать ещё раньше по артефактам подхода – картам контекстов. Сначала людям будет ничего непонятно, но постепенно они врубятся, а некоторые даже книжки начнут читать.

8. Умею DDD — неважная строчка для резюме в России

Если вы находитесь в России и знаете DDD — это круто. Но далеко не факт, что сами знания DDD пригодятся в работе. Скорее, это будет служить индикатором для работодателя о вашем высоком уровне развития как разработчика. Ведь навыки, которые вы приобретаете, изучая подход DDD, развивают вас как программиста и как проектировщика (архитектора).

А вот если вы задумываетесь о переезде за границу, то такая строчка в резюме может оказать положительное влияние. За границей DDD-комьюнити намного больше, и сам подход намного популярнее, чем у нас. Особенно в Европе.

9. Связь DDD с волосами на лице

Наблюдение: люди, которые разбираются в DDD, носят бороды. Значит ли это, что наличие бороды — предпосылка к успешности в DDD? Вы как считаете?

10. Полезные материалы по DDD

Подкаст «Ничего такого». Дорогой читатель, эта статья была написана под впечатлением от выпуска нашего подкаста. Нам стало интересно как выглядит культура, строятся команды и процессы в разных технологических компаниях вроде Miro, Яндекса, Amazon, Microsoft, Едадила. Поэтому мы встретились с ребятами оттуда и поболтали на эти темы.Сейчас его можно послушать:

Ребрендинг, рестайлинг, редизайн | BRANDEXPERT Остров свободы

В ответ на естественное развитие и изменения окружающей среды, рыночных условий, предпочтений покупателей, активности конкурентов происходит непрерывное развитие бренда. Отражение модификаций можно увидеть в облике торговой марки и всех ее атрибутов. Подобные преобразования позволяют сделать бренд актуальным, понятным и интересным для целевой аудитории.

Отражение модификаций можно увидеть в облике торговой марки и всех ее атрибутов. Подобные преобразования позволяют сделать бренд актуальным, понятным и интересным для целевой аудитории.

Понятие рестайлинга, редизайна и ребрендинга компании

Часто любое преобразование товарного знака называют ребрендингом. Причем речь может идти как о полной смене имиджа, так и о перевыпуске эмблемы для продукции. Такой подход не совсем корректен. Для грамотной идентификации того, что происходит с брендом, используют и другие понятия: рестайлинг и редизайн. Рассмотрим их подробнее

Ребрендинг — это глубинное изменение концепции бренда на всех его уровнях, предполагающее смену названия бренда. Трансформация касается миссии, целей, концепции предприятия, а также всех визуальных констант. К подобной процедуре обычно прибегают только в том случае, если без нее не обойтись. Смена названия бренда и других компонентов предполагает выработку существенных маркетинговых изысканий, а также точных финансовых расчетов, к чему приведет вывод на рынок, по сути, ранее неизвестного проекта.

Рестайлинг — это реформирование в системе визуального представления. В результате процедуры происходит качественное обновление, актуализация торговой марки. При этом название, основные ценности, идеология остаются прежними.

Редизайн — это замена дизайна одного или нескольких компонентов фирстиля. Процедура может предполагать обновление логотипа, упаковки, рекламных макетов, официальной странички в сети, приложения для смартфона и прочего.

Часто редизайн и рестайлинг — это часть ребрендинга. Если организация проводит какие-либо глубинные преобразования, она, вероятнее всего, и в дизайне что-то поменяет. Это поможет подкрепить обновленную концепцию.

Когда может понадобиться?

Каждый из приведенных видов трансформаций может понадобиться на любом этапе развития бизнеса. Причем процедуры возможны не только в мелких, неопытных фирмах, которые не успели прочувствовать рынок, но и в крупных корпорациях с большой прибылью и немалым уставным капиталом. Рассмотрим подробнее объективные причины обновления стилистики или всего проекта.

Ребрендинг нужно проводить только при наличии серьезных маркетинговых исследований. Достаточным основанием для процедуры могут стать следующие факторы:

Слияние, поглощение компаний. Когда на предприятии наблюдаются глобальные структурные трансформации, руководство зачастую приходит к выводу, что без разработки, по сути, нового бренда не обойтись. Изменения могут касаться имени, фирстиля, стратегии и других компонентов.

Увеличение ассортимента или расширение географии. Когда организация выходит на другой рынок, требуется серьезная аудиторская проверка. Специалисты должны выявить основные тренды в новом сегменте, которые помогут фирме развиваться, расти. Чем качественнее, подробнее исследование, тем более понятной будет стратегия вывода товара или услуги на первые позиции.

Серьезные изменения ситуации на рынке. Потребительское поведение оказывает огромное влияние на бизнес. Если весь сегмент становится не интересен аудитории, придется искать иные точки взаимодействия с помощью трансформации стратегии позиционирования.

Обновление рыночной обстановки бывает связано, например, с развитием технологий или выходом более прогрессивной продукции.

Обновление рыночной обстановки бывает связано, например, с развитием технологий или выходом более прогрессивной продукции.Нежелательные ассоциации, портящие имидж фирмы. Если образы логотипа, слогана, наименования или других элементов фирстиля вызывают негатив, избавиться от него поможет только комплексный ребрендинг.

Смена роли в портфеле предприятия. Речь идет о выделении флагманского бренда, переходе в позиционирование премиум-уровня или, наоборот, бренд-дискаунтер.

Теперь рассмотрим, чем может быть продиктована необходимость рестайлинга:

Устаревание, потеря актуальности текущего образа. Это может не иметь каких-то явных причин. Со временем любой продукт требует перестройки.

Несоответствие внешнего образа и позиционирования компании, ее целям, коммерческим задачам.

Сложность конструкций визуальных компонентов, что усложняет восприятие, запоминание, воспроизведение, идентификацию проекта, товаров или предприятия.

Неуникальность какого-либо элемента или всего фирменного стиля. Похожесть на другие предприятия не дает качественно отстроиться от конкурентов.

Нежелательные ассоциации, вызывающие логотипом, фирстилем или упаковкой.

Частота процедуры зависит от рыночного сегмента, уровня конкурентной борьбы, вида коммуникации с целевой аудиторией. К примеру, на рынке товаров повседневного спроса (FMCG) рестайлинг происходит немного чаще по сравнению с корпоративными брендами, где обновление визуального образа может не требоваться в течение 6–10 лет.

Редизайн фирменного стиля проводят, когда преобразования требует текущая версия лого, упаковки, сайта или других атрибутов. Задуматься о преобразовании стоит тогда, когда наблюдается неэффективная отстройка от конкурентов или затруднения с точки зрения функционального применения.

Редизайн бренда и его основных визуальных компонентов часто производят потому, что устаревают графические приемы. В среднем лого стараются спроектировать хотя бы на 5–6 лет, хотя некоторые остаются актуальными десятки лет. Но если фирма живет действительно долго, визуальную базу рано или поздно придется обновить.

Но если фирма живет действительно долго, визуальную базу рано или поздно придется обновить.

Примеры

Разобравшись с причинами ребрендинга, рассмотрим примеры его применения.

1. Банк

Банковский сегмент напрямую связан с финансовыми активами, к которым потребители относятся со всей ответственностью. В связи с этим позиционирование всех банков в первую очередь строится вокруг надежности, стабильности. Но, так как нужно выделяться среди конкурентов, маркетологи ищут современные, ни на что не похожие способы идентификации.

Рестайлинг банка зачастую необходим в связи с качественными изменениями. Это может быть появление выгодных предложений для клиентов, функциональных возможностей, улучшение сервисного обслуживания. Планируя алгоритм действий, помните, что каждый контакт с клиентурой должен оставлять положительное впечатление. Это возможно только если провести большой объем работ по созданию:

эффективных интерьеров;

униформы работников;

коммуникационных средств;

банкоматов;

пластиковых карт и прочего.

2. Компания

Ключевая цель ребрендинга в этом случае заключается в комплексном изменении имиджа организации с помощью смены позиционирования и дизайна фирстиля, которые оказывают серьезное влияние на потребительский спрос.

Предпосылками для трансформации могут стать:

корректировка рыночного сегмента;

определенные шаги конкурентов;

проблемы с имиджем;

морально устаревший дизайн.

3. Магазин

Работа с торговой точкой, в которую приходят покупатели, требует немало сил, времени. В результате можно получить пространство, грамотно объединяющее обновленный визуально-коммуникативный образ с эффективным оформлением.

Брендинговое агентство «Остров свободы» имеет на своем счету множество проектов по ребрендингу упаковки, проектов, фирм, продуктов и прочего.

Предлагаем список самых ярких примеров ребрендинга компаний:

Корма для животных Winner — полное обновление внешнего вида линейки.

Кондитерские изделия Bonjour — привлекательное оформление и новая концепция.

Российская телекоммуникационная компания «Ростелеком» — полная перестройка стиля.

Молочная продукция «Бабулины продукты» — уютные домашние этикетки в тандеме с усовершенствованной миссией, целями, задачами предприятия.

Еще несколько проектов, в которых маркетологи агентства поработали над дизайном и стилем:

Дата-центр IXcellerate — формирование лого и фирстиля с сохранением преемственности.

Собственная ТМ «Ашан» — комплексный рестайлинг, включая создание этикетки, тары.

Консервированные овощи Green Ray — продукция товарного знака вышла в свет в стильной коробке и с интересным лого.

Зубные пасты и другие средства для полости рта SilcaMed — оригинальная концепция тюбиков, баночек, картонных коробочек.

Репозиционирование и рестайлинг — важный шаг в жизни любого бизнеса. Поэтому нужно тщательно проанализировать его необходимость. Не стоит в один момент реагировать или наоборот закрывать глаза на то, что происходит на рынке. Будьте рассудительны, расчетливы, практичны. А любую помощь в вопросе редизайна готово оказать агентство BRANDEXPERT «Остров Свободы».

Не стоит в один момент реагировать или наоборот закрывать глаза на то, что происходит на рынке. Будьте рассудительны, расчетливы, практичны. А любую помощь в вопросе редизайна готово оказать агентство BRANDEXPERT «Остров Свободы».

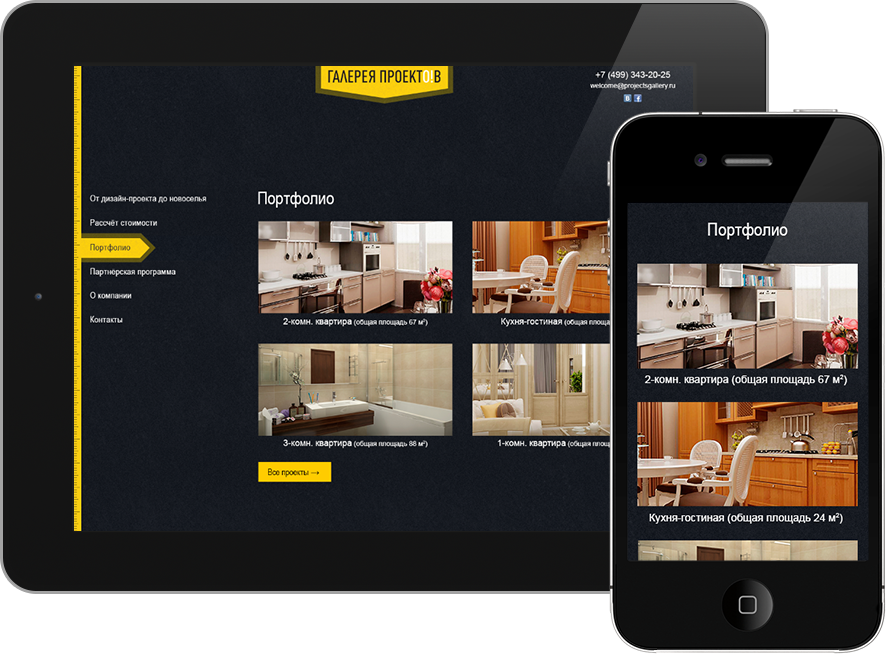

Респонсивный или адаптивный: какой дизайн выбрать?

Начиная работу над приложением, вы, в первую очередь, задаетесь вопросом о том, как будет выглядеть интерфейс для пользователя на разных устройствах и удобно ли будет им пользоваться.

В поисках ответа на этот вопрос вы зачастую сталкиваетесь с проблемой выбора между двумя типами дизайна — адаптивным и респонсивным. Оба эти подхода предусматривают адаптацию отображения контента к различным размерам экранов, но достигается эта цель различными средствами.

В своей статье мы обозначим основные отличия адаптивного и респонсивного дизайна и расскажем, с какими преимуществами и недостатками связаны оба подхода.

Главное различие респонсивного и адаптивного дизайна заключается в следующем:

Респонсивный дизайн предусматривает создание приложений, которые способны “растягиваться” под любой размер экрана.

Изначально разработчиками создается единая версия приложения, которая будет динамически меняться в зависимости от размеров окна браузера. Другими словами, респонсивный дизайн отзывается на изменения окна браузера.

В адаптивном дизайне также создается одна структура для всех версий приложения, но помимо этого разработчики закладывают наборы стилей, которые соответствуют определенным параметрам устройств (размер окна браузера, разрешение, ориентация изображения).

В зависимости от того, какое устройство использует пользователь, чтобы зайти на страницу, браузер начинает использовать именно тот набор стилей, который адаптирован под параметры такого устройства.

В итоге, адаптивное приложение не просто реагирует на изменение параметров устройства, с которого выполнен вход, но и модифицируется так, чтобы пользователю было удобно с ним взаимодействовать.

Давайте рассмотрим, какие именно преимущества и недостатки обеспечивают эти два подхода.

В конце статьи Umbrella IT предлагает таблицу, которая поможет визуально сравнить два типа и выбрать наиболее подходящий для вашего приложения.

А начнем, пожалуй, с более приятной стороны — с плюсов двух типов дизайнов.

ПЛЮСЫ

РЕСПОНСИВНОГО ДИЗАЙНА

Мы уже знаем, что респонсивный дизайн представляет собой “резиновый” способ отображения приложений на экранах различных форматов.

К преимуществам респонсивного дизайна отнесем следующие:

- Единый внешний вид

Независимо от того, с какого устройства выполнен вход, ваше приложение будет всегда выглядеть одинаково: иконки, значки, картинки и текст остаются такими же, и если перемещаются относительно друг друга, то лишь незначительно.

Ваше приложение сохранит привычный вид и будет удобным в использовании, так как пользователям не придется привыкать к новой разметке и подолгу искать нужные функции.

- Сокращение времени проектирования

Как вы уже знаете, интерфейс приложения выглядит одинаково на всех устройствах благодаря тому, что при проектировании создается единая версия, способная подстраиваться под любой размер экрана.

Разработка одной версии приложения не потребует больших затрат времени разработчиков и крупных вложений с вашей стороны. А значит, такой дизайн позволит сократить расходы при ограниченном бюджете.

Привычный для пользователя интерфейс, который подстраивается под размер окна браузера, и экономичное проектирование — два фактора, которые выгодно характеризуют респонсивный дизайн.

Теперь посмотрим, какие преимущества обеспечит вашему приложению адаптивный дизайн.

ПЛЮСЫ

АДАПТИВНОГО ДИЗАЙНА

Мы уже выяснили, что адаптивное приложение предполагает наличие определенных наборов стилей, которые отвечают за отображение контента на различных устройствах в зависимости от их параметров.

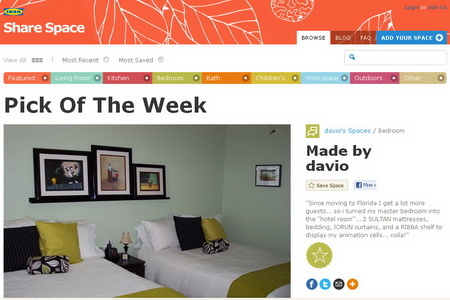

Пример того, как выглядит The Guardian на разных устройствах.

Такая концепция обусловливает плюсы этого типа дизайна:

- Удобный сбалансированный интерфейс

Каждый набор стилей, используемый адаптивным приложением, разрабатывается таким образом, чтобы пользователю было максимально удобно и комфортно с ним работать.

Чтобы добиться этого, UX-эксперты (от англ. “user experience” — пользовательский опыт) исследуют наиболее популярные используемые устройства, поведение пользователей, типичные операции. Дизайнеры учитывают эту информацию при работе над каждой отдельной версией адаптивного приложения. Затем разработчики выбирают оптимальный набор стилей под определенные диапазоны параметров устройств.

Результатом этой совместной работы становится сбалансированный интерфейс, точно подобранный функционал и ощущение комфорта у пользователя.

Как показывает практика, на оценку страницы пользователю нужно, в среднем, около 2 секунд. Если в течение этого времени изображение на экране не сможет привлечь его внимание, он уйдет со страницы в поисках более интересной информации или дизайна. С этой точки зрения адаптивный дизайн является оптимальным решением и поможет в привлечении потенциальных клиентов.

Если в течение этого времени изображение на экране не сможет привлечь его внимание, он уйдет со страницы в поисках более интересной информации или дизайна. С этой точки зрения адаптивный дизайн является оптимальным решением и поможет в привлечении потенциальных клиентов.

- Оптимизированное отображение контента на разных устройствах

Если вы выбираете адаптивное приложение, объем отображаемой информации будет разным для пользователей, заходящих в приложение с разных устройств.

Вы сможете определить, какие именно функции и какая информация будут отображаться в десктопной и мобильной версии. В результате пользователю будет доступен только подходящий функционал, и он не будет отвлекаться на возможности, бесполезные на конкретном виде устройства.

- Высокий процент охвата различных устройств

Адаптивный дизайн хронологически появился позже респонсивного, и обусловлено это увеличением количества мобильных устройств и, соответственно, мобильных пользователей. При всех своих достоинствах респонсивный дизайн, который хорош для настольных компьютеров и ноутбуков, не в состоянии обеспечить оптимальное отображение на мобильных устройствах с небольшими экранами и разным разрешением. Соответственно, адаптивный дизайн стал своеобразным ответом на изменение потребностей пользователя.

При всех своих достоинствах респонсивный дизайн, который хорош для настольных компьютеров и ноутбуков, не в состоянии обеспечить оптимальное отображение на мобильных устройствах с небольшими экранами и разным разрешением. Соответственно, адаптивный дизайн стал своеобразным ответом на изменение потребностей пользователя.

С адаптивным приложением пользователь может работать, заходя с любого устройства. Благодаря тому, что каждая версия визуально и функционально адаптирована под определенные параметры устройства, пользователь не почувствует разницы и не будет испытывать затруднений, используя то или иное устройство. А значит, ваше приложение обретет в его лице постоянного посетителя или будущего клиента.

Адаптивный дизайн обеспечивает более высокую степень комфорта для пользователя благодаря оптимизации отображения и функций приложения под параметры вашего устройства. И кроме того, ваше адаптивное приложение сможет охватить большее количество устройств и, соответственно, большее количество пользователей.

Но, к сожалению, ни один из описанных нами подходов не идеален. Как респонсивный, так и адаптивный дизайн имеют свои недостатки, с которыми придется столкнуться при создании обоих типов приложений.

МИНУСЫ

РЕСПОНСИВНОГО ДИЗАЙНА

Итак, респонсивный дизайн дает вам возможность создать бюджетное приложение, которое на любом устройстве выглядит для пользователя привычным и знакомым. Но это решение предполагает и определенные проблемы в использовании:

- Несбалансированный дизайн

Создавая респонсивный дизайн для своего приложения, вы хотите, чтобы он одинаково хорошо выглядел как на веб- , так и мобильной версии. Однако, как показывает практика, добиться этого исключительно средствами респонсивного дизайна практически невозможно. Мобильная версия будет выглядеть слишком перегруженной ненужными элементами или, наоборот, приложение будет смотреться скучным и пустым на компьютере.

- Неудобный интерфейс

Казалось бы, все просто — меняется окно браузера, приложение подстраивается под новый размер, и пользователь получает доступ ко всему объему информации, которая будет отображаться в увеличенном или уменьшенном виде. В случае с уменьшением масштаба это приводит к тому, что не всеми элементами на странице одинаково удобно пользоваться после изменения размера интерфейса.

В случае с уменьшением масштаба это приводит к тому, что не всеми элементами на странице одинаково удобно пользоваться после изменения размера интерфейса.

Например, навигационное меню, которое так привычно для десктопного использования, на мобильном устройстве сожмется и станет неразборчивым. А громоздкие таблицы с большим количеством информации будут выглядеть совершенно нечитабельно.

В итоге, мобильный пользователь, у которого нет под рукой мышки и клавиатуры, а иногда и попросту нескольких лишних секунд в своем распоряжении, увидит на своем экране непонятный для него интерфейс, не станет разбираться и уйдет со страницы.

- Невысокий процент охвата различных устройств

Мобильная респонсивная версия будет выглядеть несбалансированной и пользователю будет неудобно ее использовать. Соответственно, респонсивный дизайн подойдет только для тех приложений, которые не предусматривают наличия мобильных версий.

А это значит, что ваше респонсивное приложение не сможет охватить мобильную часть пользователей, которые потенциально могли бы стать вашими клиентами.

С учетом того, что доля пользователей, предпочитающих мобильные устройства, продолжает расти, этот недостаток может стать решающим доводом в пользу адаптивного дизайна.

Статистика говорит о том, что на сегодняшний день около 50 % посетителей используют мобильные устройства.

Источник

В некоторых случаях можно выбрать вариант, когда респонсивный дизайн разрабатывается только для десктопного изображения, а отдельная мобильная версия создается на поддомене сайта. Но это подразумевает отдельную разработку двух сайтов, что тоже создает определенные неудобства.

МИНУСЫ

АДАПТИВНОГО ДИЗАЙНА

У этого типа тоже есть свои определенные недостатки. Если вы планируете создать адаптивное приложение, учитывайте, что вам придется столкнуться с:

- Высокой стоимостью разработки

Хотите знать, сколько стоит разработка приложения в 2017 году? Читайте нашу статью.

Выбирая адаптивный дизайн для своего приложения, помните о том, что будет разработано несколько наборов стилей, адаптированных под разные параметры устройств. Соответственно, подобная разработка потребует более серьезных денежных вложений с вашей стороны.

- Поиском команды высококвалифицированных дизайнеров и разработчиков, которые не только работают с разными типами устройств, но и имеют большой стек устройств для тестирования в своем арсенале.

Однако в результате, вы получите уникальное и качественное приложение.

ПОДВОДЯ ИТОГИ

Как видите, и респонсивный, и адаптивный дизайн имеют как преимущества, так и недостатки, на которые следует обратить внимание, принимая окончательное решение.

Чтобы помочь вам сделать правильный выбор, компания Umbrella IT подготовила небольшую сравнительную таблицу с нашей оценкой двух типов дизайна (по шкале от одного до пяти).

Опираясь на эту таблицу, вы сможете проанализировать оба варианта и выбрать тот, который оптимально подходит для вашего приложения.

Таким образом, если вы планируете в ограниченные сроки создать бюджетное приложение, для которого вам не нужна будет мобильная версия, смело выбирайте респонсивный дизайн.

Если же вы грезите о многофункциональном приложении, которое пленит пользователей разных типов устройств своим функционалом и внешним видом, тогда вам точно не обойтись без адаптивного дизайна.

Компания Umbrella IT рекомендует вам внимательно отнестись к выбору, а мы со своей стороны готовы предложить вам свои услуги и любую поддержку: от рекомендаций и советов до разработки адаптивных и респонсивных приложений. Не откладывайте на завтра и свяжитесь с Umbrella IT!

Фото: Shutterstock.com

Ресурсы для разработчиков, от разработчиков.

Улучшение API доступа к хранилищу в Firefox

Прежде чем мы развернем State Partitioning для всех пользователей Firefox, мы намерены внести несколько улучшений конфиденциальности и эргономики в API доступа к хранилищу. В этом сообщении блога мы подробно расскажем о некоторых новых изменениях, которые мы сделали. Сообщение Улучшение API доступа к хранилищу в Firefox впервые появилось в Mozilla Hacks — блоге веб-разработчиков.

В этом сообщении блога мы подробно расскажем о некоторых новых изменениях, которые мы сделали. Сообщение Улучшение API доступа к хранилищу в Firefox впервые появилось в Mozilla Hacks — блоге веб-разработчиков.

Опубликовано во вторник, 8 февраля 2022 г. автором Benjamin VanderSloot

Ретроспективные и технические подробности о недавнем отключении Firefox

13 января 2022 г. Firefox перестал работать почти на два часа для пользователей по всему миру.Этот инцидент прервал рабочий процесс многих людей. Этот пост освещает сложную серию событий и обстоятельств, которые вместе вызвали ошибку глубоко в сетевом коде Firefox. Что случилось? Firefox имеет несколько серверов и связанную с ними инфраструктуру, […]Пост Ретроспективные и технические подробности о недавнем сбое Firefox впервые появился в Mozilla Hacks — блоге веб-разработчиков.

Опубликовано Кристианом Холлером в среду, 2 февраля 2022 г.Он является соучредителем Menopays, финтех-стартапа, предлагающего еще один вариант «Купи сейчас, заплати позже» (BNPL) в Африке. Мы поговорили с ним об основании Menopays и влиянии технических решений, разработанных в Нигерии. Сообщение «Расшифровка хаков: Адевале Адетона» впервые появилось в Mozilla Hacks — блоге веб-разработчиков.

Мы поговорили с ним об основании Menopays и влиянии технических решений, разработанных в Нигерии. Сообщение «Расшифровка хаков: Адевале Адетона» впервые появилось в Mozilla Hacks — блоге веб-разработчиков.

Опубликовано Ксавьером Хардингом в понедельник, 31 января 2022 г.

Участие в MDN: познакомьтесь с участниками

Если вы когда-либо создавали что-либо с помощью веб-технологий, вы, вероятно, знакомы с MDN Web Docs.Около 13 000 страниц документируют, как использовать такие языки программирования, как HTML, CSS и JavaScript, и в любой момент сайт используют около 8 000 человек. MDN полагается на участников, которые помогают поддерживать его постоянно расширяющуюся и актуальную документацию. Мы связались с 4 давними участниками сообщества, чтобы поговорить о том, как и почему они начали вносить свой вклад, почему они продолжали вносить свой вклад, и спросить, что они могут посоветовать новым участникам. блог веб-разработчика.

Опубликовано Франческой Минелли во вторник, 18 января 2022 г. Ливан. В настоящее время она работает над новым курсом «Практическая доступность», предназначенным для обучения разработчиков и дизайнеров тому, как сделать свои продукты доступными. Мы поговорили с Сарой о веб-разработке, важности дизайна и ее любви к птицам.Сообщение Расшифровка хаков: Сара Суэйдан, отмеченный наградами инженер по дизайну пользовательского интерфейса и автор, впервые появилась в Mozilla Hacks — блоге веб-разработчиков.

Ливан. В настоящее время она работает над новым курсом «Практическая доступность», предназначенным для обучения разработчиков и дизайнеров тому, как сделать свои продукты доступными. Мы поговорили с Сарой о веб-разработке, важности дизайна и ее любви к птицам.Сообщение Расшифровка хаков: Сара Суэйдан, отмеченный наградами инженер по дизайну пользовательского интерфейса и автор, впервые появилась в Mozilla Hacks — блоге веб-разработчиков.

Опубликовано Ксавьером Хардингом в четверг, 30 декабря 2021 г.

Мы хотели собрать лучшие фотографии оформления ванных комнат, размещенные непосредственно нашими клиентами в нашем профиле Instagram.

Давайте посмотрим их вместе.

Вот мы и на Ибице, элегантная главная ванная комната с мебелью K.ONE полностью белая модель, покрытая Corian.

Мы хотели бы поблагодарить нашего клиента, архитектора Лоуренса Сонка из Бельгии.

Кредит: https://laurencesonck.be/

Сделано в Бельгии. Вновь выбрана модель KONE с отделкой из серого цемента, нанесенной шпателем вручную; зеркало также изготовлено RiFRA и представляет собой модель LOOM с рамой Corian.

Вновь выбрана модель KONE с отделкой из серого цемента, нанесенной шпателем вручную; зеркало также изготовлено RiFRA и представляет собой модель LOOM с рамой Corian.

Игра света и зеркал подчеркивает дизайн форм коллекции.

Благодарим нашего клиента «Maxconfort SPRL».

Кредит: https://www.maxconfort.be/

Удивительная главная ванная комната с ванной Smooth от RiFRA в Голден-Бич, Флорида.

Ванна была установлена внутри душа в центре комнаты, с двумя душевыми насадками на потолке для максимального расслабления клиента.

Спасибо дизайнерской студии Wecselman Design, выбравшей нашу продукцию.

Кредит: https://wecselmandesign.com/

Мы находимся в Санкт-Петербурге, Россия, строим ванную комнату из коллекции KONE из сланцево-серого цемента, шпателем вручную.

Спасибо нашему клиенту @and28_design_space.

Кредит: https://www.and28.ru/

Снова в России, но уже в Москве, две ванные комнаты из коллекции KONE.

Мы хотели бы поблагодарить нашего клиента MOPS STUDIO.

кредит: www.mops.studio.com

KONE с фасадом из дуба

KONE лакированная белая

Мы в Австрии, наш клиент Buttenhauser из Зальцбурга выбрал модель KONE и ванну SMOOTH.

Кредит: www.buttenhauser.at

Вернемся в Россию, где модель KONE от RiFRA была выбрана для отделки проекта «Maison Design» нашего заказчика.

кредит: www.maisondesign.ru

Опять же в России выбрана модель KONE с дубовым фасадом.

Благодарим заказчика «Студию дизайна Point» в Москве.

Кредит: http://point-design.ru/

Мы отправляемся в Де-Мойн, США, в простую элегантную обстановку, обставленную моделью RiFRA KFLY, полностью белого цвета.

Спасибо нашему клиенту «Проект Современная Мебель».

Кредит: https://www.projectsfurniture.com/

Скачать каталог для ванных комнат.

Будьте в курсе последних тенденций в области ванных комнат;

Загрузите бесплатную копию по этой ссылке:

До скорой встречи,

Команда Рифра

Алексей Ваняшин Типография.Информация / Контакты

Алексей Ваняшин Типография. Информация/контакт- Алексей Ваняшин Типография

- Проектов:

- LearnCyrillic — образовательная платформа для шрифтовиков

- Cyreal — проект мультискриптовой типографии

- Fontlab.blogspot.com является образовательным блог на FontLab (на русском языке)

- ТипоЛьвів — первая в Украине встреча типов (Типостамтищ)

- Обучение

- В настоящее время Алексей является приглашенным преподавателем книгопечатания в своей альма-матер, БВШД, Москва

. Опыт работы: Преподаватель типографии в Screamshool, Москва, 2011–2014 гг. - Мастерские

- 14–16.06.

2015.Мастерская крафтового типа. ПолиУ. Гонконг

2015.Мастерская крафтового типа. ПолиУ. Гонконг - 20-23.06.2013. Custom Cyrillic Workshop, Далтон Мааг, Лондон, Великобритания

- 1-2.06.2013. Мастерская шрифтового дизайна, СВЦ, Киев, Украина

- 20-21.04.2013. Мастерская кириллического шрифта, Mota Italic Gallery, Берлин, Германия

- 04/2013. Мастерская русской конструктивистской типографии, LGM13, Мадрид, Испания

- 04/2013. Шрифты для ТВ, Кастомная мастерская для Российского ТВ, Москва, Россия

- 14-18.12.2012.Мастерская Crafting Type, Киев и Львов, Украина.

- 14-18.12.2012. Мастерская Crafting Type, Киев и Львов, Украина.

- 08/2012. Практикум по дизайну шрифта. ЛАК-проект, Екатеринбург, Россия

- 06/2011 Понимание кириллицы, КАБК, Гаага, Нидерланды

- 10/2011. Национальный университет Киево-Могилянская академия, Киев, Украина

- Публичные выступления

- 06.10.2017. Варианты кириллицы. Конференция Граншан Ереван, Армения

- 13.

05.2015.Лекция по классификации типов. Тип Meet #002.

Лаборатория информационного дизайна, Школа дизайна, Гонконгский политехнический университет

05.2015.Лекция по классификации типов. Тип Meet #002.

Лаборатория информационного дизайна, Школа дизайна, Гонконгский политехнический университет - 20.02.2015. Кириллическая типографика и шрифтовой дизайн. Штаб-квартира Softserv. Львов, Украина

- 16.04.2013. Для создания шрифта нужна команда. Конференция ЛГМ13. Мадрид, Испания

- 27.11.2012. Кириллическая типография. Школа визуальных коммуникаций, Киев, Украина

- 24.11.2012. Почему мы (до сих пор) используем кириллицу, Галерея Mota Italic, Берлин, Германия

- 17.11.2012.Кириллица в современном контексте, конференция Typolub 2012, Люблин, Польша

- 02/2012. Об особенностях OpenType, Галерея Арсенал, Киев, Украина

- 10/2011. Руководство по оформлению кириллицы, TypoLviv, Львов, Украина

- 12/2011. Типографика в криминальной школе, ТипоКиев, Киев, Украина

- 11/2010. Новый шрифт GEO, Фестиваль Рутения, Киев, Украина

- О

- Алексей Ваняшин — шрифтовой дизайнер, педагог, исследователь.

Его дизайнерские и исследовательские интересы включают:

Его дизайнерские и исследовательские интересы включают: - Дизайн латинского, кириллического и греческого шрифтов

- Проблемы с читаемостью и удобочитаемостью

- История кириллического книгопечатания

- Подробная и структурированная типографика

- Веб-типография

- Публикаций:

- Ручной набор. Гештальт | История кириллицы | 11.2012

- СТРАНИЦА | Кириллический шрифт с. 52 и далее | 30.07.2010

- Типодаруим 2012.Ампериск, 11 июня 2012 г.

- Typodaruim 2013. Junge, 9 октября 2013 г.

- Упоминания в сети (Кат.: мертвые ссылки):

- Кириллическая типография | Люк Деврой

- Посмотри на меня | 12.04.2011

- Блог полутонов Рабочее пространство дизайнера | 7.02.2011

- Гнездо с логотипом | Выбранные логотипы | 31.10.2010

- BritishDesign.ru | Граншан Победители | 12.10.2010

- Спекибойз | 50 красивых и свежих бесплатных шрифтов | 03.

10.2010

10.2010 - Мгновенная смена | 35 свежих высококачественных бесплатных шрифтов | 18.08.2010

- 10 бесплатных эстетически привлекательных шрифтов | 4.08.2010

- Ежедневные новости дизайна | Ампериск | 08.02.2010

- СТРАНИЦА | Кириллический шрифт с. 52 и далее | 30.07.2010

- Бесплатные подарки и пресса | ампериск Бесплатный шрифт | 23.07.2010

- ВДЛ | 10 новых высококачественных шрифтов для ваших дизайнов | 22.07.2010

- цифровой автостопщик | Тип вторник #55 | 20.07.2010

- [Как) | Ампериск | 20.07.2010

- Наград:

- Современная кириллица 2014. Превосходство в шрифтовом дизайне. Suisse Int’l Condensed Cyrillic

- European Design Awards 2014 (в рамках Ermolaev Bureau)

- Гран-при: Red Dot 2014 (в составе Ермолаевского бюро)

- Red Dot Award 2013, Tea Funny (в составе Ермолаевского бюро)

- European Design Awards, Bronze, 2013, Tea Funny (в составе Ermolaev Bureau)

- Рейтинг российского дизайна 2011 / ТОП100

- Российский рейтинг дизайна 2010 / Шорт-лист №4

- Премия Граншан 2010.

Флориан/Гео Текст. Лучшие шрифты кириллического текста

Флориан/Гео Текст. Лучшие шрифты кириллического текста - Рутения 2010. Киев / Номинант

- Рукопись 2010. Киев / Номинант

- Стрелка Дизайн 2008 / Финалист

- Контакты:

- Связаться с Алексеем по адресу [email protected]

- LinkedIn | Flickr | Твиттер | Тамблер | Беханс

- Следите за @alexeiva

Open RAN (O-RAN) RRU (O-RU) и DU (O-DU) Дизайн

Мы часто публикуем в этом блоге информацию, связанную с Open RAN.Теперь Telefónica только что опубликовала технический документ, в котором содержится обзор основных технологических элементов, которые она разрабатывает в сотрудничестве с избранными партнерами в экосистеме Open RAN.

В нем описываются архитектурные элементы, критерии проектирования, выбор технологий и ключевые наборы микросхем, используемые для создания полного портфеля радиомодулей и оборудования основной полосы частот, способного к полному развертыванию 4G/5G RAN на любом интересующем рынке. Подробнее здесь, а PDF здесь.

Подробнее здесь, а PDF здесь.

ICYMI: мнение Telefónica о дизайне, архитектуре и технологии сетей 4G/5G Open RAN — https://t.новый технический документ co/1hzFgX6jgM через @Telefonica #Free5Gtraining #4G #5G #ORAN #OpenRAN #vRAN #CRAN #Telefonica #Altiostar #Intel #ORRU #ODU #OCU pic.twitter.com/nw0p4dq1HU

— Обучение 5G (@5Gtraining) февраль 11, 2021

Ниже приводится выборочная выдержка из документа:

Сайты в зоне действия Telefónica можно в целом разделить на четыре типа: от 4G с низкой/средней пропускной способностью до 4G+5G с высокой/плотной пропускной способностью, как показано на рисунке 1. Каждый из этих типов соответствует определенному расположению DU и RRU, конструкция и размеры которых представляют собой ключевую веху, которую необходимо выполнить до любой дальнейшей разработки.Репрезентативные полосы частот показаны только для иллюстрации, а также количество сот, которые обычно можно найти в каждом типе сайта.

3GPP определил новую архитектурную модель в Выпуске 15, где gNB логически разделен на три объекта, обозначаемые как CU, DU и RRU. Функции RAN, соответствующие каждому из трех объектов, определяются так называемыми точками разделения. После тщательного анализа возможных вариантов разделения, 3GPP решила сосредоточиться только на двух точках разделения: так называемом разделении 2 и разделении 7, хотя окончательно стандартизирована была только первая.Результирующее разделение сетевых функций показано на рис. 2.

CU (централизованное устройство) содержит функции RAN выше разделения 2; DU (распределенный блок) управляет теми, кто находится ниже разделения 2 и выше разделения 7; и RRU содержит функции ниже разделения 7, а также всю обработку RF.

Альянс O-RAN дополнительно определил передний интерфейс между RRU и DU от нескольких поставщиков, введя особую категорию разделения 7, называемую разделением 7-2x, чьи уровни контроля, данных, управления и синхронизации четко определены. Промежуточный интерфейс между CU и DU также определен 3GPP и дополнительно модернизирован O-RAN Alliance для работы в сценариях с несколькими поставщиками.

Промежуточный интерфейс между CU и DU также определен 3GPP и дополнительно модернизирован O-RAN Alliance для работы в сценариях с несколькими поставщиками.

CU и DU могут быть размещены вместе с RRU (Remote Radio Unit) в чисто распределенных сценариях. Однако реальное преимущество разделенной архитектуры заключается в возможности централизации CU, а иногда и DU в подходящих центрах обработки данных, где все функции RAN могут быть полностью виртуализированы и, следовательно, выполняться на подходящих серверах.

Инфраструктура, необходимая для создания DU, представляет собой не что иное, как сервер на базе архитектуры Intel, оптимизированный для выполнения функций RAN в реальном времени, расположенных ниже разделения 2, и для подключения к RRU через интерфейс fronthaul на основе разделения 7 O-RAN. -2x.Именно природа DU в режиме реального времени мотивирует необходимость оптимизации серверов, необходимых для выполнения рабочих нагрузок DU.

Аппаратное обеспечение DU включает платформу шасси, материнскую плату, периферийные устройства, блоки питания и устройства охлаждения.

Если DU должен быть физически расположен внутри шкафа, платформа шасси должна соответствовать существенным механическим ограничениям, таким как заданная глубина DU, максимальная рабочая температура или полный доступ спереди, среди прочего. Материнская плата содержит процессор, память, внутренние интерфейсы ввода-вывода и внешние порты подключения.Конструкция DU также должна содержать подходящие порты расширения для аппаратного ускорения. Другие аппаратные функциональные компоненты включают аппаратные и системные интерфейсы отладки, а также контроллер управления платой, и это лишь некоторые из них. На рис. 3 показана функциональная схема DU, разработанная Supermicro.

В приведенном выше примере центральный процессор (ЦП) представляет собой систему Intel Xeon SP, которая выполняет основные задачи обработки основной полосы частот. Чтобы сделать обработку более эффективной, можно использовать карту ускорения на основе ASIC, такую как Intel ACC100, для помощи в обработке рабочей нагрузки основной полосы частот. Сетевые карты (NIC) на базе процессоров Intel с возможностями синхронизации времени можно использовать как для переднего, так и для промежуточного интерфейсов с подходящими тактовыми схемами, которые обеспечивают устройство тактовыми сигналами, необходимыми для задач цифровой обработки. Слоты PCI-e — это стандартные слоты расширения для дополнительных периферийных и вспомогательных карт. Другими важными компонентами, не показанными на рисунке, являются оперативная память (ОЗУ) для временного хранения данных, флэш-память для кодов и журналов, а также устройства на жестком диске для постоянного хранения данных, даже когда устройство выключено.

Сетевые карты (NIC) на базе процессоров Intel с возможностями синхронизации времени можно использовать как для переднего, так и для промежуточного интерфейсов с подходящими тактовыми схемами, которые обеспечивают устройство тактовыми сигналами, необходимыми для задач цифровой обработки. Слоты PCI-e — это стандартные слоты расширения для дополнительных периферийных и вспомогательных карт. Другими важными компонентами, не показанными на рисунке, являются оперативная память (ОЗУ) для временного хранения данных, флэш-память для кодов и журналов, а также устройства на жестком диске для постоянного хранения данных, даже когда устройство выключено.

Удаленный радиоблок открытой RAN (RRU) используется для преобразования радиосигналов, отправляемых к антенне и от нее, в цифровой сигнал основной полосы частот, который может быть подключен к DU через разделенный интерфейс O-RAN 7-2x fronthaul.

Для иллюстрации эталонная архитектура RRU Open RAN от Gigatera Communications показана на рис. 7. На ней показана функциональная высокоуровневая схема RRU, содержащая следующие компоненты:

7. На ней показана функциональная высокоуровневая схема RRU, содержащая следующие компоненты:

- Функциональный блок синхронизации и транзитной передачи Функциональный блок обработки основной полосы физического уровня

- Функциональный блок цифрового интерфейса (DFE)

- Функциональный блок внешнего интерфейса RF (RFFE)

Похожие сообщения :

Документация WordPress для начинающих.php (в RES

Документация WordPress для начинающих. php (в терминах REST API)? Фирменное руководство по WordPress предназначено для консультантов по WordPress для предоставления клиентам в качестве формы обучения по лицензии, предназначенной для использования фрилансерами и небольшими студиями. Например, если блогу 4-5 лет, это может обескуражить. Вот несколько отличных дополнений WordPress для вашего сайта. org — это два способа размещения сайта WordPress. Как создать сайт на WordPress: пошаговое руководство для начинающих.none В связи с этим мы создали коллекцию лучших тем WordPress для начинающих. 2 WordPress представила функцию, известную как Site Health, а 5. Она просто перетаскивает нужные вам блоки. Итак, в этом коротком видео я… Руководство по WordPress Gutenberg для начинающих — новый редактор WordPress что является первым самым большим изменением в истории WordPress.Плагины используются для облегчения вашей работы. Начало работы с Bitnami WordPress на AWS Marketplace (для начинающих) Введение. Эта функция позволяет пользователям следить за состоянием своего веб-сайта и уведомляет пользователя о необходимости внесения изменений или улучшений.

php (в терминах REST API)? Фирменное руководство по WordPress предназначено для консультантов по WordPress для предоставления клиентам в качестве формы обучения по лицензии, предназначенной для использования фрилансерами и небольшими студиями. Например, если блогу 4-5 лет, это может обескуражить. Вот несколько отличных дополнений WordPress для вашего сайта. org — это два способа размещения сайта WordPress. Как создать сайт на WordPress: пошаговое руководство для начинающих.none В связи с этим мы создали коллекцию лучших тем WordPress для начинающих. 2 WordPress представила функцию, известную как Site Health, а 5. Она просто перетаскивает нужные вам блоки. Итак, в этом коротком видео я… Руководство по WordPress Gutenberg для начинающих — новый редактор WordPress что является первым самым большим изменением в истории WordPress.Плагины используются для облегчения вашей работы. Начало работы с Bitnami WordPress на AWS Marketplace (для начинающих) Введение. Эта функция позволяет пользователям следить за состоянием своего веб-сайта и уведомляет пользователя о необходимости внесения изменений или улучшений. Если вы приобрели премиальную тему, вероятно, есть отличная документация по теме, которой вы также должны следовать, что позволит вам получить настройку сайта по умолчанию, которую вы затем сможете настроить оттуда. Выберите правильную платформу для своего сайта.Ваша тема влияет на дизайн, макет и даже функциональность вашего сайта. Основная цель этого сайта — предоставить качественные советы, приемы, хаки и другие ресурсы WordPress, которые позволят новичкам в WordPress использовать Учебник по WordPress — Руководство по WordPress для начинающих (2021) Учебник по WordPress. Когда вы впервые создаете новый сайт или блог WordPress, выяснить, как получить доступ к области администрирования и войти в WordPress, может быть непросто. Когда дело доходит до разработки для WordPress, плагин WordPress стал важным компонентом набора инструментов разработчика, поскольку он помогает улучшить общий опыт пользователя и администратора.Простота в использовании для начинающих Документация и изображения Обзор Мастер простой настройки.

Если вы приобрели премиальную тему, вероятно, есть отличная документация по теме, которой вы также должны следовать, что позволит вам получить настройку сайта по умолчанию, которую вы затем сможете настроить оттуда. Выберите правильную платформу для своего сайта.Ваша тема влияет на дизайн, макет и даже функциональность вашего сайта. Основная цель этого сайта — предоставить качественные советы, приемы, хаки и другие ресурсы WordPress, которые позволят новичкам в WordPress использовать Учебник по WordPress — Руководство по WordPress для начинающих (2021) Учебник по WordPress. Когда вы впервые создаете новый сайт или блог WordPress, выяснить, как получить доступ к области администрирования и войти в WordPress, может быть непросто. Когда дело доходит до разработки для WordPress, плагин WordPress стал важным компонентом набора инструментов разработчика, поскольку он помогает улучшить общий опыт пользователя и администратора.Простота в использовании для начинающих Документация и изображения Обзор Мастер простой настройки. Перейдите в панель инструментов WordPress -> Внешний вид, затем выберите «Меню». Во-первых, убедитесь, что вы просмотрели всю информацию, представленную на основных вкладках («Подробности», «Обзоры», «Установка», «Поддержка» и «Документация»). RSWEBSOLS » Учебники » WordPress » 9 самых полезных плагинов WordPress для начинающих Когда я купил доменное имя для доступа к WordPress. WP 101 — Самый доступный и быстрый способ научиться пользоваться WordPress! Затем в WordPress перейдите в «Внешний вид»> «Тема»> «Новая тема»> «Загрузить тему»> и выберите свой файл .Перейдите на вкладку Экспорт. Профессиональная тема WordPress. По сути, это избавляет вас от необходимости (и денег) создавать собственный веб-сайт с нуля или платить кому-то еще, чтобы он сделал это за вас. Первая версия чертежей Lightsail Bitnami начала менять способ настройки и развертывания своих систем. WordPress для начинающих — Мастер WordPress. WordPress — самая популярная система ведения блогов в Интернете, которая позволяет обновлять, настраивать… WPBeginner — это бесплатный ресурсный сайт WordPress для начинающих.

Перейдите в панель инструментов WordPress -> Внешний вид, затем выберите «Меню». Во-первых, убедитесь, что вы просмотрели всю информацию, представленную на основных вкладках («Подробности», «Обзоры», «Установка», «Поддержка» и «Документация»). RSWEBSOLS » Учебники » WordPress » 9 самых полезных плагинов WordPress для начинающих Когда я купил доменное имя для доступа к WordPress. WP 101 — Самый доступный и быстрый способ научиться пользоваться WordPress! Затем в WordPress перейдите в «Внешний вид»> «Тема»> «Новая тема»> «Загрузить тему»> и выберите свой файл .Перейдите на вкладку Экспорт. Профессиональная тема WordPress. По сути, это избавляет вас от необходимости (и денег) создавать собственный веб-сайт с нуля или платить кому-то еще, чтобы он сделал это за вас. Первая версия чертежей Lightsail Bitnami начала менять способ настройки и развертывания своих систем. WordPress для начинающих — Мастер WordPress. WordPress — самая популярная система ведения блогов в Интернете, которая позволяет обновлять, настраивать… WPBeginner — это бесплатный ресурсный сайт WordPress для начинающих. Конструктор страниц — это плагин, с помощью которого мы можем изменять и настраивать дизайн сайта WordPress. Я покажу вам, как вы сможете настроить все это на своем компьютере, используя WPBeginner — бесплатный ресурсный сайт WordPress для начинающих. WordPress Codex — онлайн-руководство по WordPress и живой репозиторий информации и документации WordPress. Статьи для новичков в WordPress: Введение в ведение блога. Это началось как инструмент, где вы могли опубликовать свой блог. После этого вам нужно будет щелкнуть по нему еще раз, чтобы добавить эти параметры.Архитектура WordPress для начинающих от Хантера Нельсона. Предоставление вам возможности импорта… Это все о плагинах и знакомстве с WordPress. Вот лучшее, с чем мы столкнулись: WordPress находится под лицензией GNU General Public License (GPL). Шпаргалка по WordPress (скачать PDF) Инфографическая версия шпаргалка по WordPress (PNG) Шпаргалка по WordPress (скачать PNG) Шпаргалка по WordPress. Мы постоянно улучшаем наши продукты и обеспечиваем их совместимость с последней версией WooCommerce и WordPress.

Конструктор страниц — это плагин, с помощью которого мы можем изменять и настраивать дизайн сайта WordPress. Я покажу вам, как вы сможете настроить все это на своем компьютере, используя WPBeginner — бесплатный ресурсный сайт WordPress для начинающих. WordPress Codex — онлайн-руководство по WordPress и живой репозиторий информации и документации WordPress. Статьи для новичков в WordPress: Введение в ведение блога. Это началось как инструмент, где вы могли опубликовать свой блог. После этого вам нужно будет щелкнуть по нему еще раз, чтобы добавить эти параметры.Архитектура WordPress для начинающих от Хантера Нельсона. Предоставление вам возможности импорта… Это все о плагинах и знакомстве с WordPress. Вот лучшее, с чем мы столкнулись: WordPress находится под лицензией GNU General Public License (GPL). Шпаргалка по WordPress (скачать PDF) Инфографическая версия шпаргалка по WordPress (PNG) Шпаргалка по WordPress (скачать PNG) Шпаргалка по WordPress. Мы постоянно улучшаем наши продукты и обеспечиваем их совместимость с последней версией WooCommerce и WordPress. В этом руководстве рассматриваются следующие темы: В этом руководстве мы предоставим вам подробные инструкции о том, как использовать WordPress для создания и управления вашим сайтом. SlidersPack All-In-One Image/Post Slider — это плагин, специально разработанный для новичков в WordPress. WordPress для начинающих 2017: наглядное пошаговое руководство по освоению WordPress. Узнайте о локальных установках WordPress с помощью этого краткого руководства, которое познакомит вас с основами локальной установки, рассмотрит несколько популярных вариантов и продемонстрирует, насколько простой может быть локальная установка WordPress на вашем компьютере.Создавать темы для WordPress очень просто и легко. Более 40 процентов всех веб-сайтов в той или иной степени используют WordPress. com/playlist?list=PLnBvgoOXZNCN0E_oNPrY1wfPhYIXpKbMS Что такое Swagger? Цель Swagger™ — определить Теперь давайте посмотрим, как быстро скопировать всю базу данных и создать ее резервную копию: Перейдите в cPanel вашего веб-сайта.

В этом руководстве рассматриваются следующие темы: В этом руководстве мы предоставим вам подробные инструкции о том, как использовать WordPress для создания и управления вашим сайтом. SlidersPack All-In-One Image/Post Slider — это плагин, специально разработанный для новичков в WordPress. WordPress для начинающих 2017: наглядное пошаговое руководство по освоению WordPress. Узнайте о локальных установках WordPress с помощью этого краткого руководства, которое познакомит вас с основами локальной установки, рассмотрит несколько популярных вариантов и продемонстрирует, насколько простой может быть локальная установка WordPress на вашем компьютере.Создавать темы для WordPress очень просто и легко. Более 40 процентов всех веб-сайтов в той или иной степени используют WordPress. com/playlist?list=PLnBvgoOXZNCN0E_oNPrY1wfPhYIXpKbMS Что такое Swagger? Цель Swagger™ — определить Теперь давайте посмотрим, как быстро скопировать всю базу данных и создать ее резервную копию: Перейдите в cPanel вашего веб-сайта. Если это выступление не совсем удовлетворило желание, которое вы искали, и вы хотели бы глубже погрузиться в архитектуру WordPress, я рекомендую ознакомиться с 5 советами для начинающих при создании документации API. Документация API — это ключ к использованию вашего API.Эта книга познакомит вас с последней версией WordPress (в отличие от многих книг, в которых до сих пор упоминаются более старые основные версии), и недавно она была обновлена. 7 из 5 звезд. Копание в WordPress — тоже отличная электронная книга, но, возможно, не для абсолютных новичков. WordPress также имеет некоторую документацию, если вы используете веб-сервер nginx. Портал документов HelpScout от CreativeMinds соединяет ваши… Документация WooCommerce Это расширение для WooCommerce и подключаемый модуль документации для WordPress позволяет связывать страницы документации с продуктами и автоматически отображать их на страницах продуктов.То, что различается в этих двух методах, — это фактический хост. Этот раздел Кодекса предлагает рекомендации и ссылки для всех, кто хочет изменить, расширить или внести свой вклад в WordPress.

Если это выступление не совсем удовлетворило желание, которое вы искали, и вы хотели бы глубже погрузиться в архитектуру WordPress, я рекомендую ознакомиться с 5 советами для начинающих при создании документации API. Документация API — это ключ к использованию вашего API.Эта книга познакомит вас с последней версией WordPress (в отличие от многих книг, в которых до сих пор упоминаются более старые основные версии), и недавно она была обновлена. 7 из 5 звезд. Копание в WordPress — тоже отличная электронная книга, но, возможно, не для абсолютных новичков. WordPress также имеет некоторую документацию, если вы используете веб-сервер nginx. Портал документов HelpScout от CreativeMinds соединяет ваши… Документация WooCommerce Это расширение для WooCommerce и подключаемый модуль документации для WordPress позволяет связывать страницы документации с продуктами и автоматически отображать их на страницах продуктов.То, что различается в этих двух методах, — это фактический хост. Этот раздел Кодекса предлагает рекомендации и ссылки для всех, кто хочет изменить, расширить или внести свой вклад в WordPress. Не могу рекомендовать это достаточно высоко. Вы узнаете: плагин WordPress — это фрагмент кода, созданный для монтирования (подключения) к исходному коду веб-сайта WordPress. Обычная цена составляет 50 долларов, но только сегодня вы можете получить его за 15 долларов (дата публикации этого поста). Шаг 2. Добавьте элементы в меню WordPress с помощью классического редактора. прогресс после окончания каждого модуля.Мы с гордостью помогли тысячам новичков в WordPress с 2013 года. Make. Первые шаги с WordPress. И до декабря орг. Даже если вы это сделаете, возникает проблема запоминания URL-адреса и предотвращения его использования хакерами для атак методом грубой силы. В отличие от многих других руководств по HTML, это пошаговое руководство, а не скучный многословный справочник. Пожизненный доступ. Сообщество WordPress очень активно и имеет растущее количество ресурсов, таких как готовые темы, документация и программное обеспечение для перевода.Самое приятное то, что Astra поставляется с сотнями профессионально разработанных шаблонов практически для каждой отрасли и интегрируется с популярными конструкторами страниц с перетаскиванием, что упрощает создание веб-сайта для нетехнических пользователей.

Не могу рекомендовать это достаточно высоко. Вы узнаете: плагин WordPress — это фрагмент кода, созданный для монтирования (подключения) к исходному коду веб-сайта WordPress. Обычная цена составляет 50 долларов, но только сегодня вы можете получить его за 15 долларов (дата публикации этого поста). Шаг 2. Добавьте элементы в меню WordPress с помощью классического редактора. прогресс после окончания каждого модуля.Мы с гордостью помогли тысячам новичков в WordPress с 2013 года. Make. Первые шаги с WordPress. И до декабря орг. Даже если вы это сделаете, возникает проблема запоминания URL-адреса и предотвращения его использования хакерами для атак методом грубой силы. В отличие от многих других руководств по HTML, это пошаговое руководство, а не скучный многословный справочник. Пожизненный доступ. Сообщество WordPress очень активно и имеет растущее количество ресурсов, таких как готовые темы, документация и программное обеспечение для перевода.Самое приятное то, что Astra поставляется с сотнями профессионально разработанных шаблонов практически для каждой отрасли и интегрируется с популярными конструкторами страниц с перетаскиванием, что упрощает создание веб-сайта для нетехнических пользователей. Потому что, когда вы ведете блог, вы должны иметь полный контроль над своим сайтом. Навигация по сообщениям. Найдите файл readme (или аналогичный) в папке темы. Лучший #WebHosting для начинающих: 6 дешевых и удобных хостингов 🌱👐 Далее вам нужно прокрутить страницу вниз до раздела HTTP-заголовки и нажать кнопку «Добавить заголовок».Это абсолютно превосходно, и мы, вероятно, уже ушли бы от WordPress без него. Существует множество предопределенных элементов и демонстраций, которые вы можете использовать. Несомненно, существует множество преимуществ использования системы управления контентом. Рейтинг — 3. Постоянная ссылка — это фактический URL-адрес или веб-адрес страницы. Он дает вам все возможности редактирования, а также позволяет набросать статью, если вы пишете не для целей публикации. Обзор шаблонов. Если вы используете Elementor, это идеальное, простое и универсальное решение для всех, кто хочет быстро создавать веб-сайты без необходимости редактирования каких-либо кодов.Поддержка CDN отключена по умолчанию.

Потому что, когда вы ведете блог, вы должны иметь полный контроль над своим сайтом. Навигация по сообщениям. Найдите файл readme (или аналогичный) в папке темы. Лучший #WebHosting для начинающих: 6 дешевых и удобных хостингов 🌱👐 Далее вам нужно прокрутить страницу вниз до раздела HTTP-заголовки и нажать кнопку «Добавить заголовок».Это абсолютно превосходно, и мы, вероятно, уже ушли бы от WordPress без него. Существует множество предопределенных элементов и демонстраций, которые вы можете использовать. Несомненно, существует множество преимуществ использования системы управления контентом. Рейтинг — 3. Постоянная ссылка — это фактический URL-адрес или веб-адрес страницы. Он дает вам все возможности редактирования, а также позволяет набросать статью, если вы пишете не для целей публикации. Обзор шаблонов. Если вы используете Elementor, это идеальное, простое и универсальное решение для всех, кто хочет быстро создавать веб-сайты без необходимости редактирования каких-либо кодов.Поддержка CDN отключена по умолчанию. Хотите верьте, хотите нет, но знание того, как создать веб-сайт с нуля, является одним из наиболее важных навыков, которыми вы должны овладеть как владелец малого бизнеса в наши дни. Научитесь создавать веб-сайт онлайн-курса на WordPress с помощью плагина LearnDash LMS. SeedProd — лучший плагин для создания целевых страниц для WordPress. 1 2 … 22 Старые видео →. Удобные для администратора темы и плагины в дополнение к конструкторам страниц значительно упростили жизнь пользователям WordPress.Он был добавлен в WordPress версии 3. Обновлено 30 июня 2020 года. Доступно так много премиальных и бесплатных тем WordPress. Группы Группы разработаны как эффективное, мощное и гибкое решение для группового членства и управления доступом к контенту. В первую очередь CMS означает систему управления контентом. Без WordPress вам пришлось бы вручную устанавливать аналитику, настраивая код на своих страницах, и обеспечивать правильную оптимизацию HTML. Оптимизация изображений¶ LiteSpeed Cache для WordPress позволяет оптимизировать ваши изображения, делая их меньше и быстрее для передачи.

Хотите верьте, хотите нет, но знание того, как создать веб-сайт с нуля, является одним из наиболее важных навыков, которыми вы должны овладеть как владелец малого бизнеса в наши дни. Научитесь создавать веб-сайт онлайн-курса на WordPress с помощью плагина LearnDash LMS. SeedProd — лучший плагин для создания целевых страниц для WordPress. 1 2 … 22 Старые видео →. Удобные для администратора темы и плагины в дополнение к конструкторам страниц значительно упростили жизнь пользователям WordPress.Он был добавлен в WordPress версии 3. Обновлено 30 июня 2020 года. Доступно так много премиальных и бесплатных тем WordPress. Группы Группы разработаны как эффективное, мощное и гибкое решение для группового членства и управления доступом к контенту. В первую очередь CMS означает систему управления контентом. Без WordPress вам пришлось бы вручную устанавливать аналитику, настраивая код на своих страницах, и обеспечивать правильную оптимизацию HTML. Оптимизация изображений¶ LiteSpeed Cache для WordPress позволяет оптимизировать ваши изображения, делая их меньше и быстрее для передачи. Основная цель этого сайта — предоставить качественные советы, приемы, хаки и другие ресурсы WordPress, которые позволяют новичкам WordPress улучшить свой сайт (сайты). Содержание урока. Написание документации часто бывает скучной работой, но я покажу вам шаблоны, которые помогут вам сделать это более эффективно, а также укажу на преимущества написания хорошей документации. Выберите тему WordPress. Вот индекс, который создает сайт. WordPress стал самой используемой CMS с момента своего создания. Все, что вам нужно сделать, это нажать на любой «элемент», который вам нравится, и перетащить его в любую часть вашей страницы, чтобы создать свой дизайн.На этом наше руководство по WordPress для начинающих завершено. Чтобы узнать больше о WordPress или о том, как настроить веб-сайт или блог WordPress, ознакомьтесь с одним из наших бесплатных руководств по WordPress. Но даже несмотря на то, что он делает многое правильно «из коробки», вы можете сделать гораздо больше, чтобы улучшить свою производительность.

Основная цель этого сайта — предоставить качественные советы, приемы, хаки и другие ресурсы WordPress, которые позволяют новичкам WordPress улучшить свой сайт (сайты). Содержание урока. Написание документации часто бывает скучной работой, но я покажу вам шаблоны, которые помогут вам сделать это более эффективно, а также укажу на преимущества написания хорошей документации. Выберите тему WordPress. Вот индекс, который создает сайт. WordPress стал самой используемой CMS с момента своего создания. Все, что вам нужно сделать, это нажать на любой «элемент», который вам нравится, и перетащить его в любую часть вашей страницы, чтобы создать свой дизайн.На этом наше руководство по WordPress для начинающих завершено. Чтобы узнать больше о WordPress или о том, как настроить веб-сайт или блог WordPress, ознакомьтесь с одним из наших бесплатных руководств по WordPress. Но даже несмотря на то, что он делает многое правильно «из коробки», вы можете сделать гораздо больше, чтобы улучшить свою производительность. Это поможет вам быстро вычитать и создать удобную для читателя статью. Также поставляется с идеальной структурой и документацией по видео! Большое спасибо, Джош!! =) Оценка 5 из 5. Навыки программирования не требуются.Используемые 63% всех веб-сайтов, использующих систему управления контентом (CMS), сайты WordPress составляют 36% всех веб-сайтов, которые в настоящее время находятся в сети. WordPress — самое популярное программное обеспечение для управления веб-сайтами. Учебное пособие по WordPress для начинающих с пошаговым PDF-файлом, чтобы обратиться к документации по теме, чтобы узнать, как ее настроить. Это происходит разными способами, но это Как создать меню WordPress в классическом редакторе за 3 шага Шаг 1: Создание простого меню WordPress в классическом редакторе. Хотя документация 04 марта, 2020 / 5 комментариев.От новичков до разработчиков — у нас есть советы и рекомендации для всех! Плагины для WordPress Темы для WordPress Руководство для начинающих по написанию документации Документация позволяет вам объяснить причины кода.

Это поможет вам быстро вычитать и создать удобную для читателя статью. Также поставляется с идеальной структурой и документацией по видео! Большое спасибо, Джош!! =) Оценка 5 из 5. Навыки программирования не требуются.Используемые 63% всех веб-сайтов, использующих систему управления контентом (CMS), сайты WordPress составляют 36% всех веб-сайтов, которые в настоящее время находятся в сети. WordPress — самое популярное программное обеспечение для управления веб-сайтами. Учебное пособие по WordPress для начинающих с пошаговым PDF-файлом, чтобы обратиться к документации по теме, чтобы узнать, как ее настроить. Это происходит разными способами, но это Как создать меню WordPress в классическом редакторе за 3 шага Шаг 1: Создание простого меню WordPress в классическом редакторе. Хотя документация 04 марта, 2020 / 5 комментариев.От новичков до разработчиков — у нас есть советы и рекомендации для всех! Плагины для WordPress Темы для WordPress Руководство для начинающих по написанию документации Документация позволяет вам объяснить причины кода. Обратите внимание, что в каталоге тем WordPress есть тема независимого издателя, в которой нет всех функций IndieWeb. Типы сообщений Главная / Форумы / Поддержка / Настройка WordPress для начинающих. где-то должна быть документация, но я не могу ее найти: при выборе плагина WordPress из репозитория крайне важно использовать только самые популярные и рекомендуемые плагины.Документация по ACF — отличный ресурс для получения дополнительной информации об ACF. WordPress Gutenberg может легко конкурировать с конструкторами страниц WordPress, такими как Elementor, Divi, Visual Composer и Beaver Builder. Узнайте, как использовать ряд встроенных функций WordPress вместо того, чтобы зависеть от плагинов для многих функций. Защита от наиболее распространенных уязвимостей в WordPress довольно проста, и в этой статье мы решили рассказать о некоторых основных настройках безопасности WordPress для начинающих.Область администрирования — это место, где вы создаете страницы и меню, а также куда вы вставляете все содержимое своего веб-сайта.

Обратите внимание, что в каталоге тем WordPress есть тема независимого издателя, в которой нет всех функций IndieWeb. Типы сообщений Главная / Форумы / Поддержка / Настройка WordPress для начинающих. где-то должна быть документация, но я не могу ее найти: при выборе плагина WordPress из репозитория крайне важно использовать только самые популярные и рекомендуемые плагины.Документация по ACF — отличный ресурс для получения дополнительной информации об ACF. WordPress Gutenberg может легко конкурировать с конструкторами страниц WordPress, такими как Elementor, Divi, Visual Composer и Beaver Builder. Узнайте, как использовать ряд встроенных функций WordPress вместо того, чтобы зависеть от плагинов для многих функций. Защита от наиболее распространенных уязвимостей в WordPress довольно проста, и в этой статье мы решили рассказать о некоторых основных настройках безопасности WordPress для начинающих.Область администрирования — это место, где вы создаете страницы и меню, а также куда вы вставляете все содержимое своего веб-сайта. Если вы хотите распространить это руководство среди более чем 20 клиентов, рассмотрите работу, связанную с созданием и обновлением этого руководства, и приобретите отдельную лицензию за 15 долларов США. Официальные ресурсы для разработчиков WordPress, включая справочник по коду, руководства (по API, разработке плагинов и тем, редактор) и многое другое. эмигрант WordPress используется более чем 22. Выберите метод (быстрый или задайте параметры в пользовательском методе) Выберите формат для базы данных.7. Единовременная покупка лицензии на тему Solo Pine действует на всю жизнь — никаких подписок! И все наши темы поставляются с 6 месяцами нашей легендарной технической поддержки БЕСПЛАТНО, поэтому мы можем быть уверены, что вы на пути к успеху веб-сайта. 1. 2. Пожалуйста, потерпите меня! Вот почему: если вы знаете, как создать свой собственный веб-сайт, WordPress — это бесплатный инструмент для ведения блога с открытым исходным кодом и система управления контентом (CMS) на основе PHP и MySQL, которая работает на веб-хостинге.

Если вы хотите распространить это руководство среди более чем 20 клиентов, рассмотрите работу, связанную с созданием и обновлением этого руководства, и приобретите отдельную лицензию за 15 долларов США. Официальные ресурсы для разработчиков WordPress, включая справочник по коду, руководства (по API, разработке плагинов и тем, редактор) и многое другое. эмигрант WordPress используется более чем 22. Выберите метод (быстрый или задайте параметры в пользовательском методе) Выберите формат для базы данных.7. Единовременная покупка лицензии на тему Solo Pine действует на всю жизнь — никаких подписок! И все наши темы поставляются с 6 месяцами нашей легендарной технической поддержки БЕСПЛАТНО, поэтому мы можем быть уверены, что вы на пути к успеху веб-сайта. 1. 2. Пожалуйста, потерпите меня! Вот почему: если вы знаете, как создать свой собственный веб-сайт, WordPress — это бесплатный инструмент для ведения блога с открытым исходным кодом и система управления контентом (CMS) на основе PHP и MySQL, которая работает на веб-хостинге. Некоторые из лучших тем WordPress для начинающих имеют простой дизайн и макеты, которые легко воссоздать на вашем собственном веб-сайте.org и найдите плагин, который соответствует вашим потребностям. htaccess» пугают больше, чем самые популярные фильмы ужасов. Видео сопровождаются подробной документацией и вспомогательными ресурсами, что дает начинающим пользователям и учащимся WordPress четкий путь к полному пониманию WordPress. WordPress предлагает исчерпывающий список действий в своей документации по API. Мы предлагаем одни из лучших онлайн-руководств, которые помогут вам управлять своим веб-сайтом WordPress. Часто пользователи спрашивают нас, существует ли единая тема WordPress, подходящая для всех вариантов использования.org, кодекс WordPress является авторитетным источником информации и документации о сайтах WordPress. Перейдите на панель управления WordPress > WooCommerce > Динамическое ценообразование. Для кого этот курс: Курс предназначен для абсолютных новичков, которые хотят понять логику WordPress как одной из наиболее часто используемых платформ для создания веб-сайтов и порталов.