Исторические шифры — презентация онлайн

Похожие презентации:

Пиксельная картинка

Информационная безопасность. Методы защиты информации

Электронная цифровая подпись (ЭЦП)

Этапы доказательной медицины в работе с Pico. Первый этап

История развития компьютерной техники

От печатной книги до интернет-книги

Краткая инструкция по CIS – 10 шагов

Информационные технологии в медицине

Информационные войны

Моя будущая профессия. Программист

1. Исторические шифры

Курс криптографиикафедра БИТ

ИТМО

2. Содержание

Введение, основные понятияДокомпьютерные шифры – шифр

Цезаря, шифр замены, «Энигма».

Ненадежность этих шифров.

Понятия перестановки и замены как

основных компонентов шифра.

Примеры атак на шифры.

Криптография — исторические шифры

2

3. Введение – основные понятия

Криптография («kryptos» – тайный, «grapho» – пишу =«тайнопись»)

Криптография — это наука о методах обеспечения

конфиденциальности (невозможность прочтения информации

посторонним лицом) и аутентичности информации

(целостность и подлинность авторства, невозможность отказа от

авторства)

Шифрование – процесс преобразования открытого

текста с помощью криптографического алгоритма и

ключа в зашифрованный текст

Стеганогра́фия (от греч.

στεγανός — скрытый + γράφω

στεγανός — скрытый + γράφω— пишу; буквально «тайнопись») — это наука о

скрытой передаче информации путём сохранения в

тайне самого факта передачи.

Термин был введен в 1499 году Иоганн Тритемий в

своем трактате «Стеганография».

Криптография — исторические шифры

3

4. Введение — обозначения

Процесс шифрованияПроцесс расшифровывания

C = Ek (m)

m = Dk (C)

E – Encrypt — шифрующая функция

D – Decrypt — расшифровывающая функция

C – Cipher — шифротекст

m – message — открытый текст

k – key — секретный ключ

А (Алиса)

Б (Боб)

Е (Ева)

Криптография — исторические шифры

4

5. Введение

The Eavesdropper(подслушивающий)Криптография — исторические шифры

5

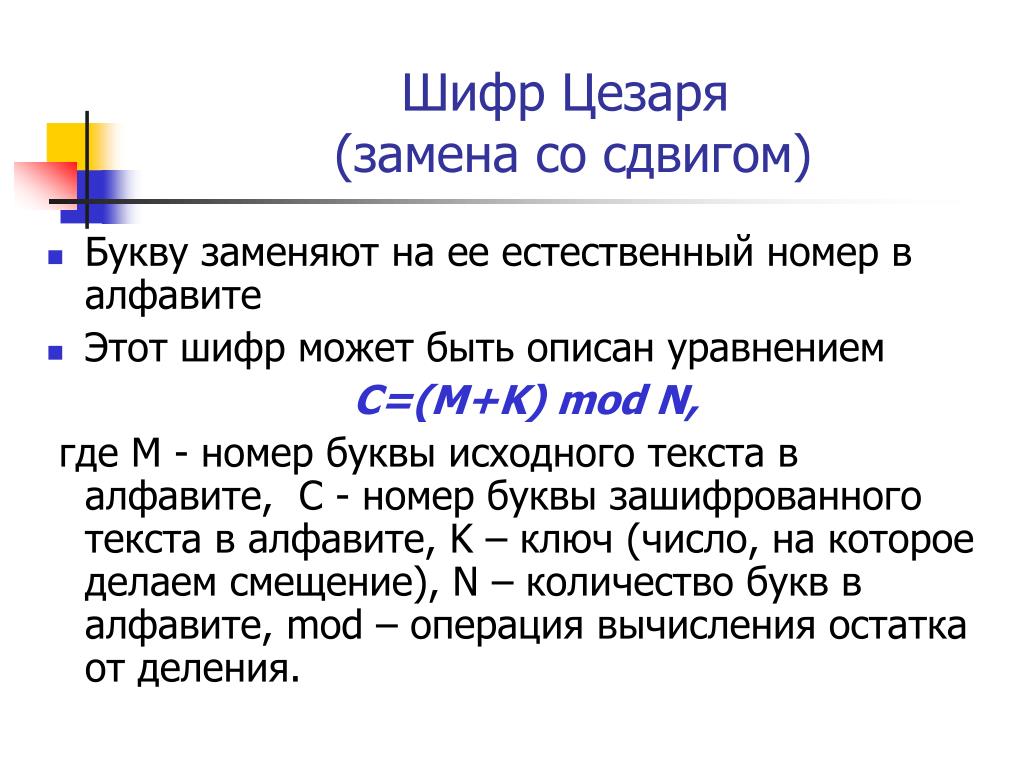

6. Шифры – сдвига и замены

Шифр сдвигаa b c d e f g h i

j k l m n o p q r s t u v w x y z

D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

hello KHOOR

Шифр Цезаря – сдвиг с ключом k = 3 (Недостаток ???)

Шифр замены

a b c d e f g h i

j k l m n o p q r s t u v w x y z

L F W P B Y E Q J X C T K O G V A S R H U N D Z I M

hello QBTTG

Число возможных ключей 26!

Криптография — исторические шифры

6

7.

Шифры — моноалфавитныеШифры сдвига и замены – моноалфавитные

Шифры — моноалфавитныеШифры сдвига и замены – моноалфавитныешифры

Метод взлома – частотный анализ

Криптография — исторические шифры

7

8. Шифры – шифр Виженера

полиалфавитный шифр заменыa b c d e f g h i

j k l m n o p q r s t u v w x y z

L F W P B Y E Q J X C T K O G V A S R H U N D Z I M

J P F Z N C B T G O Y K R E V M H L S X I U W A Q D

hello QNTKG (а не QBTTG)

Шифр Виженера

+

=

t

h i

s

i

s

a

t

e

s

t

s

e

a

m e

s

e

s

a

m e

s

(Недостаток ???)

m e

s

s

s

a

g e

e

s

a

m e

L L A S U W S X W S F Q W W K A S L

Метод взлома – тест Казисского

Криптография — исторические шифры

8

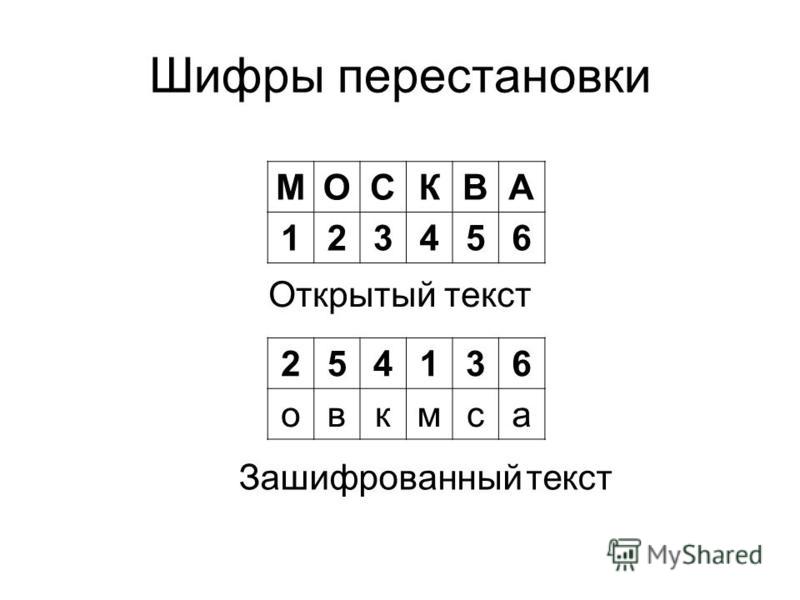

9. Перестановочные шифры

Фиксируется перестановка=

1.

2.

3.

4.

1

2

3

4

5

2

4

1

3

5

once upon a time there was a little girl called Snow White

onceu ponat imeth erewa salit tlegi rlcal ledsn owwhi te

coenu npaot eitmh eewra lsiat etgli crall dlsen wohwi et

Coenunpaoteitmheewralsiatetglicralldlsenwohwiet

Метод взлома – атака с выбором открытого текста

a b c d e f g h i j …

1 2 3 4 5 6 7 8 9 10 …

C A D B E H F I G J …

2 4 1 3 5 7 9 6 8 10 …

n=5

Криптография — исторические шифры

9

10.

Роторные машины1. Берется полый диск, с нанесенными с двух сторон

Роторные машины1. Берется полый диск, с нанесенными с двух сторонконтактами- алфавит открытого и шифрованного текста

2. Контакты соединены между собой по некоторой

подстановке называемой коммутацией диска.

3. При замене углового положения диска меняется и

соответствующая замена на сопряженную подстановку.

1 буква a b c d e f g h …

2 буква

P Q G H U I

K L …

a

g h …

b c

d e

Q G H U I

f

K L A …

и т.д.

Криптография — исторические шифры

10

11. «Энигма»

«Энигма» в первоначальном промышленном варианте фирмы«Сименс», созданном берлинским инженером Артуром Кирхом,

представляла собой четыре вращающихся на одной оси барабана, что

обеспечивало более миллиона вариантов ключа, которые

определялись текущим положением барабанов. На каждой стороне

барабана по окружности располагались 26 электрических контактов

(сколько букв в алфавите). Контакты с обеих сторон барабана

соединялись попарно случайным образом 26 проводами,

формировавшими замену символов.

Колеса складывались вместе, и

Колеса складывались вместе, иих контакты, касаясь друг друга, обеспечивали прохождение

электрических импульсов сквозь весь пакет колес.

Криптография — исторические шифры

11

12. «Энигма»

Криптография — исторические шифры12

13. «Энигма»

индикаторыклавиатура штекеры

A

A

B

B

C

C

D

D

диски

1

2

рефлектор

3

Криптография — исторические шифры

13

14. «Энигма»

Ключ:1.

Расположение штекеров

2.

Коммутационные диски и их компоновка

3.

Позиции колец

4.

Начальное угловое положение дисков

Перед передачей приходил сеансовый ключ.

Криптография — исторические шифры

14

15. Основные компоненты шифра

Замены (сдвиг – частный случайзамены) (substitution)

Перестановки (permutation)

Криптография — исторические шифры

15

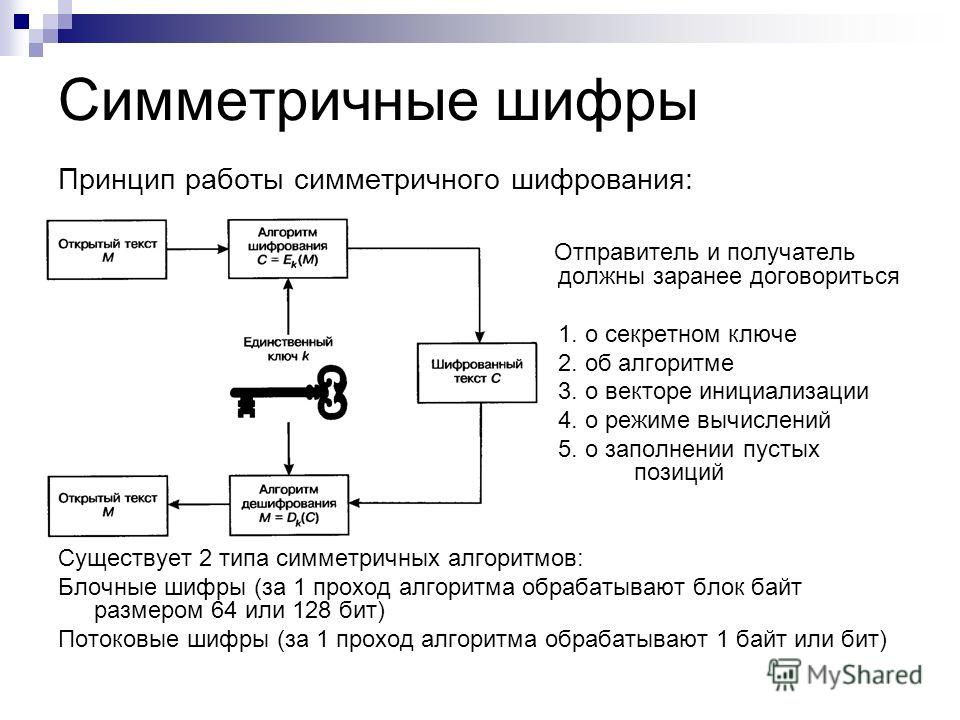

16. Алгоритмы

Def. Алгоритмы – симметричными криптосистемами иликриптосистемами с секретным ключом если процесс

шифрования и расшифровывания используют один ключ.

Def. Алгоритмы – асимметричными криптосистемами или

криптосистемами с открытым ключом если процесс

шифрования и расшифровывания используют два различных

ключа.

Криптография — исторические шифры

16

English Русский Правила

Творческая работа «Шифрование», выполненная в виде презентации учеником 5 класса.

Слайд 1

Шифрование Подготовил: Жихорев Сергей ученик 5А класса МБОУ СШ № 1 им. Героя Советского Союза Кузнецова Н.А. города Чаплыгина Липецкой области 2018

Слайд 2

Шифр совокупность условных знаков, применяемых для секретной переписки

Слайд 3

Шифр (от фр. chiffre « цифра» от араб. صِفْر, sifr « ноль ») — какая-либо система преобразования текста с секретом для обеспечения секретности передаваемой информации. Шифры применяются для тайной переписки дипломатических представителей со своими правительствами, в вооруженных силах для передачи текста секретных документов по техническим средствам связи и т. д. Шифр может представлять собой совокупность условных знаков (условная азбука из цифр или букв) либо алгоритм преобразования обычных цифр и букв. Процесс засекречивания сообщения с помощью шифра называется шифрованием

д. Шифр может представлять собой совокупность условных знаков (условная азбука из цифр или букв) либо алгоритм преобразования обычных цифр и букв. Процесс засекречивания сообщения с помощью шифра называется шифрованием

Слайд 4

Изменить текст с целью сделать его понятным только избранным дало начало науке криптографии. История криптографии насчитывает около 4 тысяч лет. Более того, первоначально письменность сама по себе была криптографической системой, так как в древних обществах ею владели только избранные. Священные книги Древнего Египта, Древней Индии тому примеры.

Слайд 5

Процедура шифрования: Криптограмма — шифрованное сообщение, а также процесс его передачи.

Слайд 6

Ключ — информация, необходимая для беспрепятственного шифрования и дешифрования текстов. Шифрование — преобразование информации, чтобы она стала непонятной для окружающих Дешифрование — расшифровка документа

Слайд 7

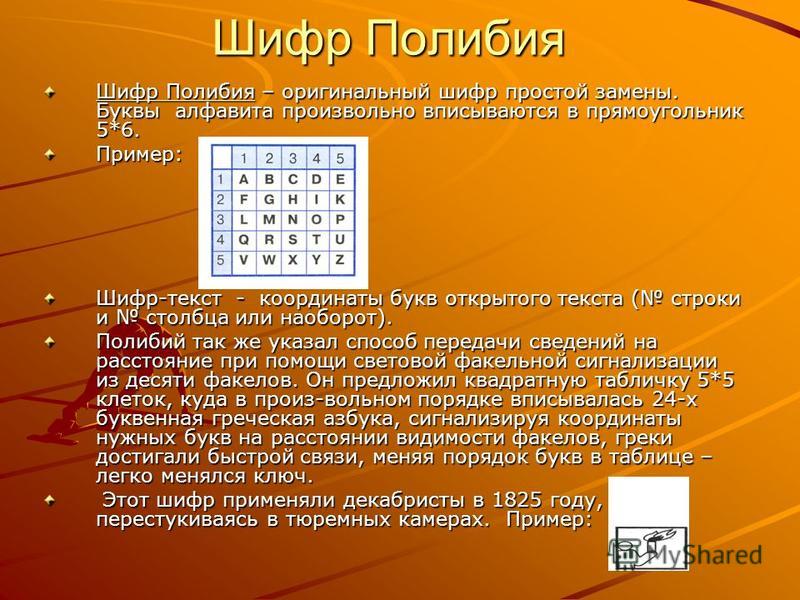

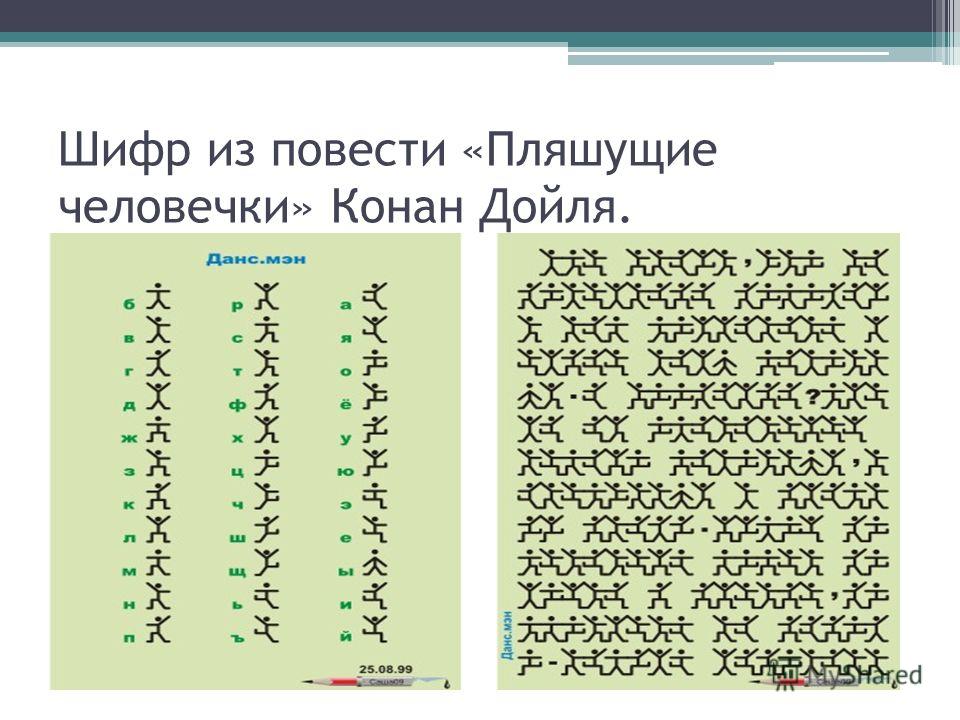

Виды шифров 1. Лингвистические Шифр Цезаря, Августа Октавиана Тарабарская грамота Буквенный код 2. Знаковые Пляшущие человечки; Шифры-полуфабрикаты. Азбука Моррзе 3. Математические Квадрат Полибия Шифрование с помощью цифр

Знаковые Пляшущие человечки; Шифры-полуфабрикаты. Азбука Моррзе 3. Математические Квадрат Полибия Шифрование с помощью цифр

Слайд 8

Где использовался шифр Назначение шифра литература зашифровка черновиков известных писателей (Пушкин) история шифры Цезаря, Августа морской флот азбука Морзе военное дело передача сообщений и информации

Слайд 9

Азбука Морзе Американский изобретатель и художник. Наиболее известные изобретения — электромагнитный пишущий телеграф (« Аппарат Морзе »и код Морзе . 1836 г)

Слайд 10

Он придумал способ кодирования текста точками и тире. Такая кодировка называется морзянка. Морзянка долго использовалась на телеграфе и для передач по радио. Кроме того, морзянку можно передавать с помощью прожектора или фонарика. Раньше все радисты и разведчики знали азбуку Морзе наизусть. Сейчас морзянкой иногда передают сигнал о помощи , SOS . Вот как он выглядит: S O S ··· −−− ···

Слайд 11

Русский алфавит А ·− К −·− Х ···· Б −··· Л ·−·· Ц −·−· В ·−− М −− Ч −−−· Г −−· Н −· Ш −−−− Д −·· О −−− Щ −−·− Е · П ·−−· Ъ −−·−− Ё · Р ·−· Ы −·−− Ж ···− С ··· Ь −··− З −−·· Т − Э ··−·· И ·· У ··− Ю ··−− Й ·−−− Ф ··−· Я ·−·− Цифры 1 ·−−−− 2 ··−−− 3 ···−− 4 ····− 5 ····· 6 −···· 7 −−··· 8 −−−·· 9 −−−−· 0 −−−−−

Слайд 12

С антарктической научной станции Восток получена радиограмма азбукой Морзе: − · −− ·−−· · ·−· ·− − ··− ·−· ·− ·−− −−− −−·· −·· ··− ···· ·− ·−− −−− ··· · −− −··− −·· · ··· ·−·− − −·· · ·−− ·−·− − −··− −−· ·−· ·− −·· ··− ··· −−− ·−− −− −−− ·−· −−− −−·· ·− Сколько градусов мороза на станции? Радист перехватил передачу азбукой Морзе. −− −·−− −· ·− − ·−· ·· −·· −·−· ·− − −··− ··· · −·· −··− −− −−− ·−−− ·−−· ·− ·−· ·− ·−·· ·−·· · ·−·· ·· На какой параллели терпит бедствие судно? 89 градусов мороза Мы на 37 параллели

−− −·−− −· ·− − ·−· ·· −·· −·−· ·− − −··− ··· · −·· −··− −− −−− ·−−− ·−−· ·− ·−· ·− ·−·· ·−·· · ·−·· ·· На какой параллели терпит бедствие судно? 89 градусов мороза Мы на 37 параллели

Слайд 13

Гай Юлий Цезарь д ля секретных сообщений использовал сдвиг букв на три позиции вправо. Вместо А он писал Г, вместо Б писал Д и так далее. Что он писал вместо Я? Очевидно, В. Малограмотные рабы, переносившие записки, думали, что они написаны на каком-то неизвестном языке. а б в г д е ж з и й к л м н о п г д е ж з и й к л м н о п р с т р с т у ф х ц ч ш щ ь ы ъ э ю я у ф х ц ч ш щ ь ы ъ э ю я а б в Имя Цезарь этим шифром запишется как « Щикгуэ ».

Слайд 14

Август Октавиан. 63 г. до н.э.-14 г. н.э. римский император Такой же шифр, только он сдвигал буквы не на 3 , а на 4 места.

Слайд 15

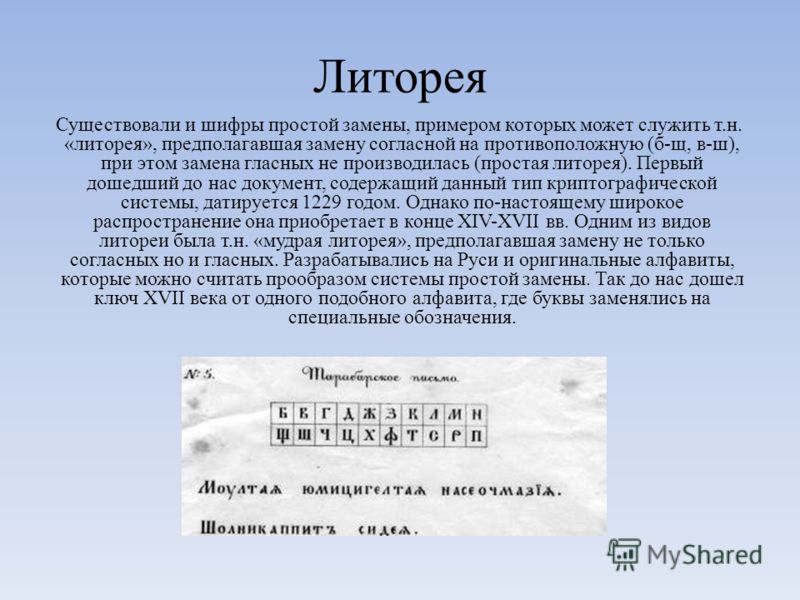

« Тарабарская грамота » Первое известное применение тайнописи в России относится к XIII в. Эту систему называли «тарабарской грамотой». В этой системе согласные буквы заменяются по схеме: (при шифровании буквы, расположенные на одной вертикали, переходят одна в другую), остальные буквы остаются без изменения. Б В Г Д Ж З К Л М Н Щ Ш Ч Ц Х Ф Т С Р П Лощата- цмуч гесошета. Ответ: Собака- друг человека.

Б В Г Д Ж З К Л М Н Щ Ш Ч Ц Х Ф Т С Р П Лощата- цмуч гесошета. Ответ: Собака- друг человека.

Слайд 16

а б в г д е ё ж з и й к л м н о п я ю э ь ы ъ щ ш ч ц х ф у т с р п р с т у ф х ц ч ш щ ъ ы ь э ю я о н м л к й и з ж ё е д г в б а 1чел. На улице хорошая погода? 2 чел. Не знаю, я ещё сплю. 1 чел. Ся луциъ йроржяа прьрыя? 2 чел. Съ чсяб. Буквенный код

Слайд 17

Пляшущие человечки Артур Конан Дойл ( Дойль ) английский писатель, автор многочисленных приключенческих, исторических, публицистических, фантастических и юмористических произведений. Создатель персонажа— гениального сыщика Шерлока Холмса. В одном из лучших рассказов Конан Дойля великий сыщик Шерлок Холмс расшифровал таинственные записки, которые состояли из изображений пляшущих человечков. Оказалось, что каждый человечек обозначал одну букву алфавита. Несколько человечков в ряд составляли слово. Так получался непонятный посторонним текст.

Слайд 19

Шифр «квадрат Полибия » 1 2 3 4 5 6 1 А К У Ъ Я 2 Ё Б Л Ф Ы 3 П Ж В М Х Ь 4 Ч Р З Г Н Ц 5 Э Ш С И Д О 6 Ю Щ Т Й Е Г Е О М Е Т Р И Я 44 66 56 34 66 64 42 54 15 Ф У Н К Ц И Я 24 13 45 12 46 54 15

Слайд 20

Шифры-полуфабрикаты «Мы в опасности — встречаемся в обычном месте».

Криптографические стандарты и рекомендации | CSRC

Проекты Криптографические стандарты и рекомендации

Ссылки на проекты

Обзор Новости и обновления Публикации Презентации

Презентации

| Название / Докладчик | Тип | Дата |

|---|---|---|

| Стандарты NIST для криптографических алгоритмов Луис Т.  А. Н. Брандао А. Н. Брандао Лили Чен Представлено по адресу: | Презентация | 29.10.2020 |

| Стандарты криптографических алгоритмов NIST Луис Т. А. Н. Брандао Рене Перальта Элейн Баркер Представлено по адресу: | Презентация | 06.11.2019 |

Ссылки на проекты

Обзор Новости и обновления Публикации Презентации

Дополнительные страницы

Примеры значений Приложения с поддержкой шифрования Отозванные криптостандарты Архивные криптопроекты АЕС Девелопмент

Дополнительные страницы

Примеры значений Приложения с поддержкой шифрования Отозванные криптостандарты Архивные криптопроекты АЕС Девелопмент

Создано 29 декабря 2016 г. , обновлено 23 августа 2021 г.

, обновлено 23 августа 2021 г.

Знакомство с комплектами шифров — Keyfactor

Сертификаты SSL/TLS

24 ноября 2020 г.

Безопасность практически каждого интернет-соединения зависит от шифрования SSL/TLS. Что определяет уровень защиты для этих соединений, так это выбор набора шифров. Итак, что такое набор шифров?

Что такое набор шифров?

Наборы шифров — это наборы инструкций, которые обеспечивают безопасные сетевые подключения с помощью протокола TLS, часто называемого протоколом защищенных сокетов (SSL). За кулисами эти наборы шифров предоставляют набор алгоритмов и протоколов, необходимых для защиты связи между клиентами и серверами.

Чтобы инициировать HTTPS-соединение, две стороны — веб-сервер и клиент — выполняют рукопожатие SSL. Процесс рукопожатия является довольно сложным, во время которого обе стороны договариваются об общем наборе шифров. Затем набор шифров используется для согласования безопасного HTTPS-соединения.

Зачем нужны наборы шифров?

Как мы уже говорили, рукопожатие SSL — сложный процесс, поскольку он использует множество криптографических функций для установления соединения HTTPS. Во время рукопожатия клиент и веб-сервер будут использовать:

- Алгоритм обмена ключами для определения способа обмена симметричными ключами

- Алгоритм аутентификации или цифровой подписи , который определяет, как будет реализована аутентификация сервера и аутентификация клиента (при необходимости)

- Шифр массового шифрования , который используется для шифрования данных

- Функция хэш/MAC , которая определяет, как будут выполняться проверки целостности данных

Эти шифры требуются в различных точках соединения для выполнения аутентификации, генерации и обмена ключами, а также контрольной суммы для обеспечения целостности. Чтобы определить, какие конкретные алгоритмы использовать, клиент и веб-сервер начинают с взаимного выбора набора шифров, который будет использоваться.

Наборы шифров необходимы из-за разнообразия серверов, операционных систем и браузеров. Должен быть способ учесть все эти комбинации, поэтому комплекты шифров пригодятся для обеспечения совместимости.

Как это работает?

Во время установления соединения, когда клиент и сервер обмениваются информацией, веб-сервер и браузер сравнивают свои приоритетные списки поддерживаемых наборов шифров, проверяют, совместимы ли они, и определяют, какой набор шифров использовать.

Решение о том, какой набор шифров будет использоваться, зависит от веб-сервера. Согласованный набор шифров представляет собой комбинацию:

- Алгоритмы обмена ключами, такие как RSA, DH, ECDH, DHE, ECDHE или PSK

- Алгоритм аутентификации/цифровой подписи, такой как RSA, ECDSA или DSA

- Алгоритмы массового шифрования, такие как AES, CHACHA20, Camellia или ARIA

- Алгоритмы кода аутентификации сообщений, такие как SHA-256 и POLY1305

Возвращаясь к нашей парадигме набора шифров, давайте посмотрим, какую информацию предоставляет набор шифров.

Начиная слева направо, ECDHE определяет, что во время рукопожатия ключи будут обмениваться с помощью эфемерной эллиптической кривой Диффи-Хеллмана (ECDHE). ECDSA или Алгоритм цифровой подписи на эллиптических кривых — это алгоритм аутентификации. AES128-GCM — это алгоритм массового шифрования: AES работает в режиме счетчика Галуа с размером ключа 128 бит. Наконец, SHA-256 — это алгоритм хеширования.

Почему комплекты шифров важны?

Наборы шифров важны для обеспечения безопасности, совместимости и производительности соединений HTTPS. Точно так же, как рецепты описывают необходимые ингредиенты для создания идеального рецепта, наборы шифров определяют, какие алгоритмы использовать для создания безопасного и надежного соединения.

Как мы упоминали ранее, именно веб-сервер окончательно определяет, какой набор шифров будет использоваться. Поэтому приоритетный список наборов шифров на веб-сервере очень важен. Выбор правильных шифров, которые будут перечислены на любом веб-сервере, является жизненно важным упражнением для любого администратора и во многом определяется типом пользователей, подключающихся к серверу, и используемой ими технологией.

Пользователи также несут ответственность за обеспечение безопасного соединения. Поскольку поставщики браузеров обновляют свой список поддерживаемых наборов шифров после обнаружения уязвимости, пользователи должны установить последние исправления браузера, чтобы снизить вероятность возникновения проблем совместимости, когда на стороне сервера не рекомендуются наборы слабых шифров.

Наборы шифров, поддерживаемые в TLS 1.2

Прежде чем обсуждать, сколько существует различных наборов шифров, давайте вспомним, что все протоколы TLS до TLS 1.2 (т. е. TLS 1.0 и TLS 1.1) устарели по различным причинам безопасности. В настоящее время единственными приемлемыми протоколами TLS являются TLS 1.2 и TLS 1.3.

Начиная с TLS 1.2, протокол поддерживает 37 различных наборов шифров. И если это число кажется большим, просто представьте, что TLS 1.2 существует уже почти десять лет, в течение которых появилось много разных систем. Добавьте к этому, что каждый набор шифров состоит из четырех разных алгоритмов, и вы получите до 40 различных комбинаций шифров.

Из всех поддерживаемых наборов шифров в TLS 1.2 рекомендуется использовать те, которые используют эфемерный алгоритм Диффи-Хеллмана. Таким образом, рекомендуемые наборы шифров сводятся к следующему:

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305

- TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305

Выявление слабых шифров

С введением TLS 1. 3 многое изменилось для повышения безопасности протокола. Начнем с того, что старые небезопасные шифры устарели, в том числе:

3 многое изменилось для повышения безопасности протокола. Начнем с того, что старые небезопасные шифры устарели, в том числе:

- RC4

- ДСА

- МД5

- ША-1

- Слабые эллиптические кривые

- Обмен ключами RSA

- Статический Диффи-Хеллман (DH, ECDH)

- Блочные шифры (CBC)

- Шифры, отличные от AEAD

Поддержка наборов шифров в TLS 1.3

Кроме того, наборы шифров TLS 1.3 теперь намного короче, чем соответствующие наборы TLS 1.2. В комплектах шифров не указан тип сертификата — RSA или ECDSA — и механизм обмена ключами — DHE или ECDHE. Таким образом, количество переговоров, необходимых для определения параметров шифрования, было сокращено с четырех до двух. Наборы шифров в TLS 1.3 выглядят следующим образом:

Клиент инициирует рукопожатие, зная, что для процесса обмена ключами будет использоваться эфемерный алгоритм Диффи-Хеллмана, и может отправить свою часть общего ключа во время сообщения Client Hello. Преимущество этого заключается в том, что рукопожатие TLS 1.3 сокращается до одного кругового обхода, когда сервер отвечает всей необходимой информацией для двух сторон, чтобы получить сеансовый ключ и начать безопасное общение.

Преимущество этого заключается в том, что рукопожатие TLS 1.3 сокращается до одного кругового обхода, когда сервер отвечает всей необходимой информацией для двух сторон, чтобы получить сеансовый ключ и начать безопасное общение.

Количество наборов шифров, поддерживаемых в TLS 1.3, сократилось до пяти и включает следующие:

- TLS_AES_256_GCM_SHA384

- TLS_CHACHA20_POLY1305_SHA256

- TLS_AES_128_GCM_SHA256

- TLS_AES_128_CCM_8_SHA256

- TLS_AES_128_CCM_SHA256

Выбор наборов шифров

Наборы шифров TLS 1.3 не совместимы со старыми версиями TLS, поскольку их структура отличается. Это означает, что администраторам сайтов необходимо настроить свои веб-серверы таким образом, чтобы обеспечить совместимость с обеими версиями поддерживаемых наборов шифров, TLS 1.2 и TLS 1.3. Выбор поддержки только TLS 1.3 не является разумным решением, поскольку многие компании по-прежнему полагаются на TLS 1.2.

Mozilla рекомендует три различных конфигурации наборов шифров для веб-серверов, использующих протокол TLS.

- Современная: Эта конфигурация предназначена для современных клиентов, поддерживающих TLS 1.3, без обратной совместимости. Конфигурация Modern обеспечивает чрезвычайно высокий уровень безопасности.

- Промежуточный: Это рекомендуемая конфигурация для сервера общего назначения, которому не требуется совместимость с устаревшими клиентами, такими как Windows XP или старые версии OpenSSL. Он очень безопасен и совместим практически со всеми клиентами, выпущенными за последние пять (или более) лет.

- Старая версия: Службы, к которым обращались очень старые клиенты или библиотеки, такие как Internet Explorer 8 (Windows XP), Java 6 или OpenSSL 0.9.8, и их следует использовать в крайнем случае.

Заключение

Наборы шифров представляют собой комбинацию шифров, используемых во время рукопожатия SSL/TLS для определения параметров безопасности соединения HTTPS. Выбор и поддержка соответствующих наборов шифров как на веб-сервере, так и на клиенте важны для обеспечения безопасности, производительности и совместимости ваших HTTPS-соединений.