Политика защиты и обработки персональных данных

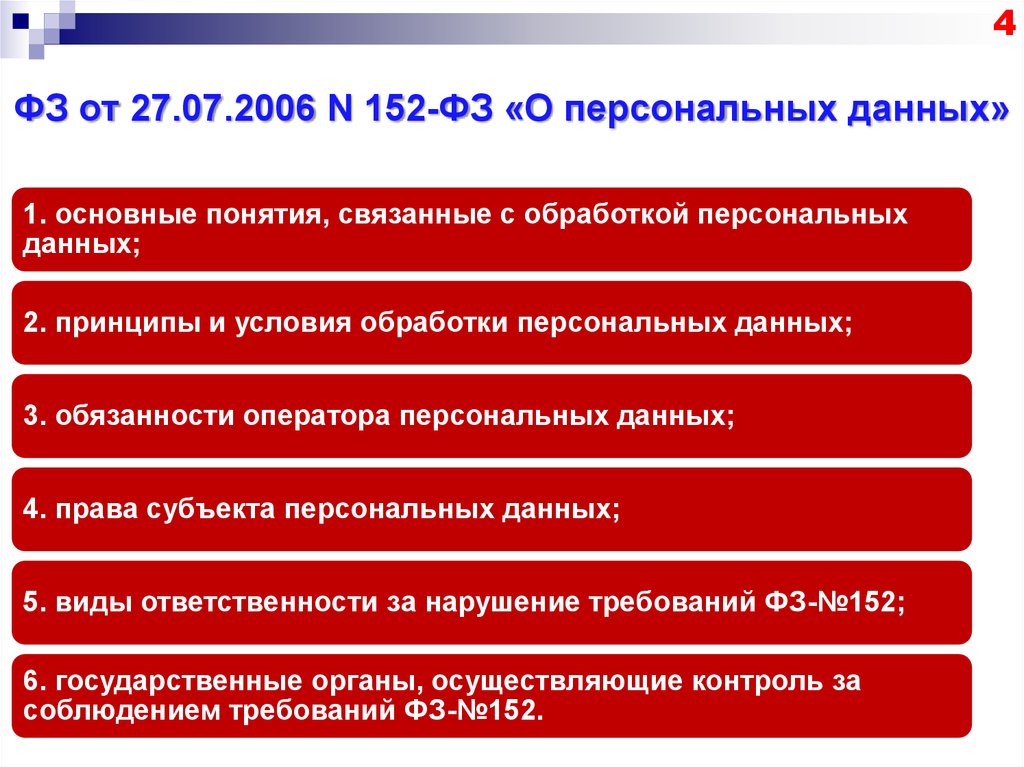

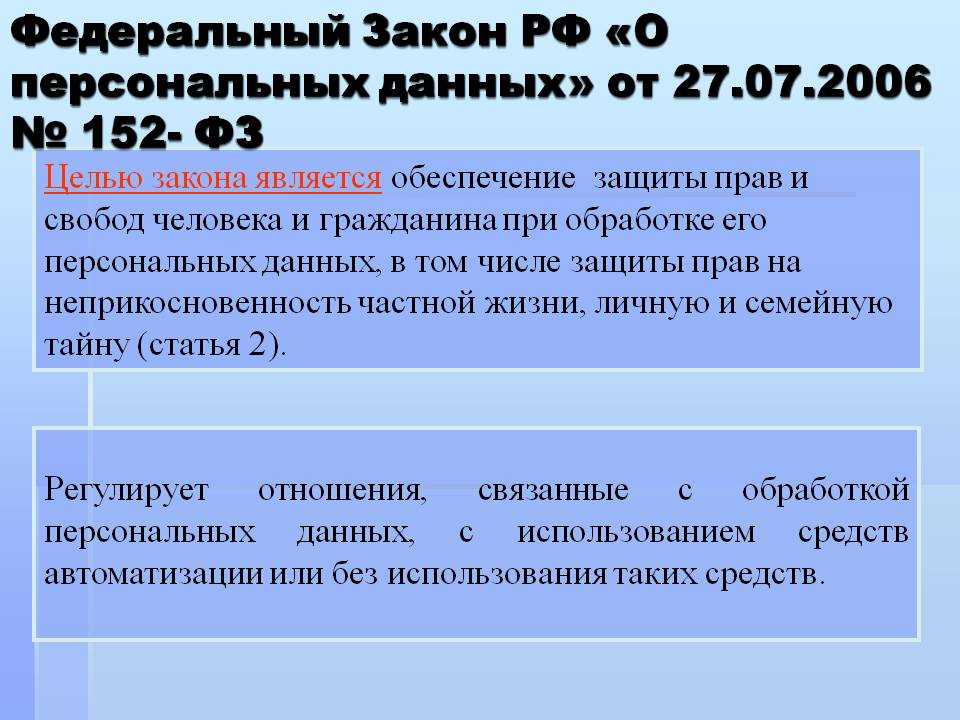

1. Назначение и область действия1.1. Настоящий документ (далее — Политика) определяет цели и общие принципы обработки персональных данных, а также реализуемые меры защиты персональных данных в краевом государственном автономном учреждении дополнительного профессионального образования «Красноярский краевой научно-учебный центр кадров культуры» (далее — Оператор). Политика является общедоступным документом Оператора и предусматривает возможность ознакомления с ней любых лиц.

1.2. Политика действует бессрочно после утверждения и до ее замены новой версией.

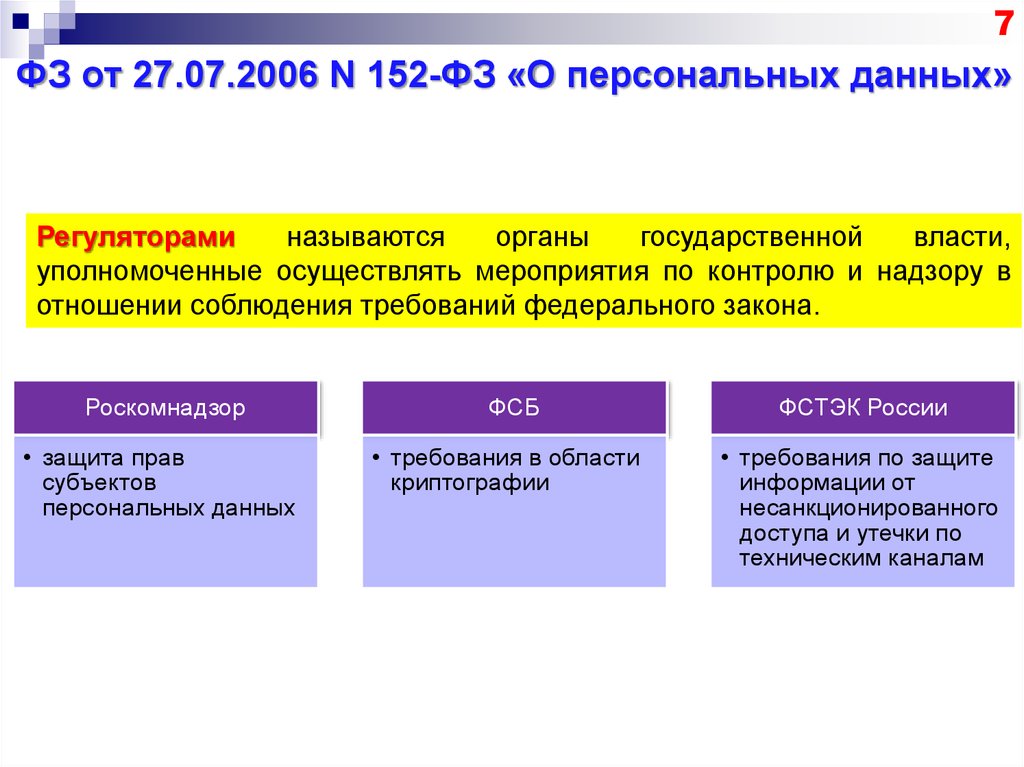

1.3. В Политике используются термины и определения в соответствии с их значениями, как они определены в ФЗ-152 «О персональных данных».

1.4. Политика распространяется на всех сотрудников Оператора (включая работников по трудовым договорам и сотрудников, работающих по договорам подряда) и все структурные подразделения, включая обособленные подразделения. Требования Политики также учитываются и предъявляются в отношении иных лиц при необходимости их участия в процессе обработки персональных данных Оператором, а также в случаях передачи им в установленном порядке персональных данных на основании соглашений, договоров, поручений на обработку.

Требования Политики также учитываются и предъявляются в отношении иных лиц при необходимости их участия в процессе обработки персональных данных Оператором, а также в случаях передачи им в установленном порядке персональных данных на основании соглашений, договоров, поручений на обработку.

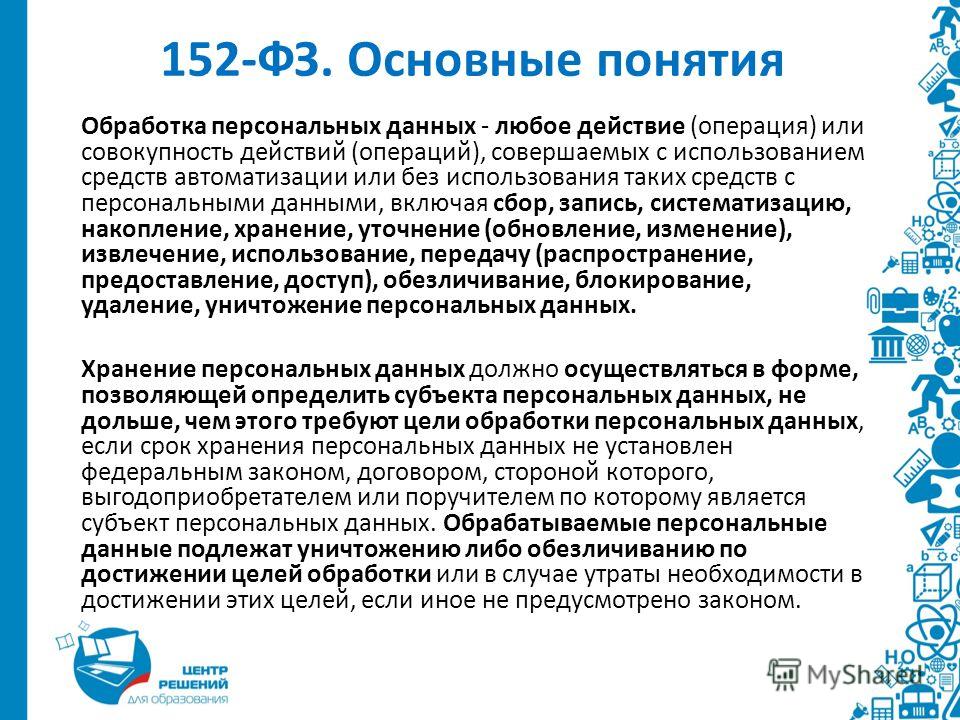

2.1. Обработка персональных данных Оператором ведется смешанным способом: с использованием средств автоматизации и без.

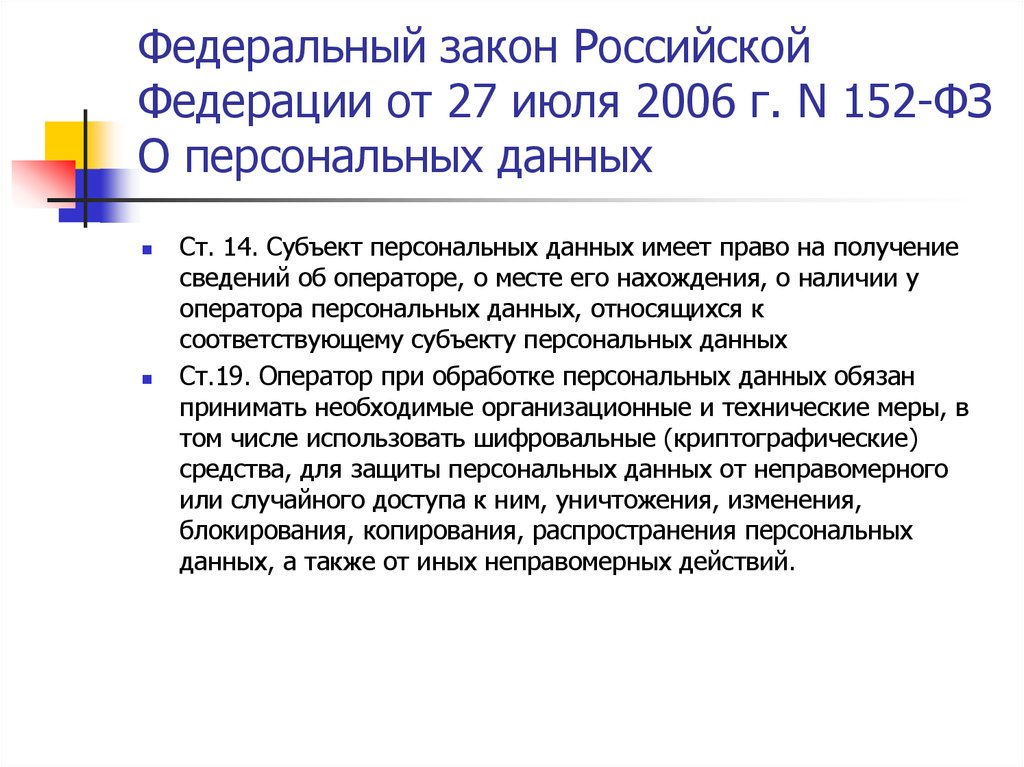

2.2. Действия с персональными данными включают сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передача (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

2.3. Обработка персональных данных осуществляется Оператором на законной и справедливой основе, правовыми основания для обработки являются:

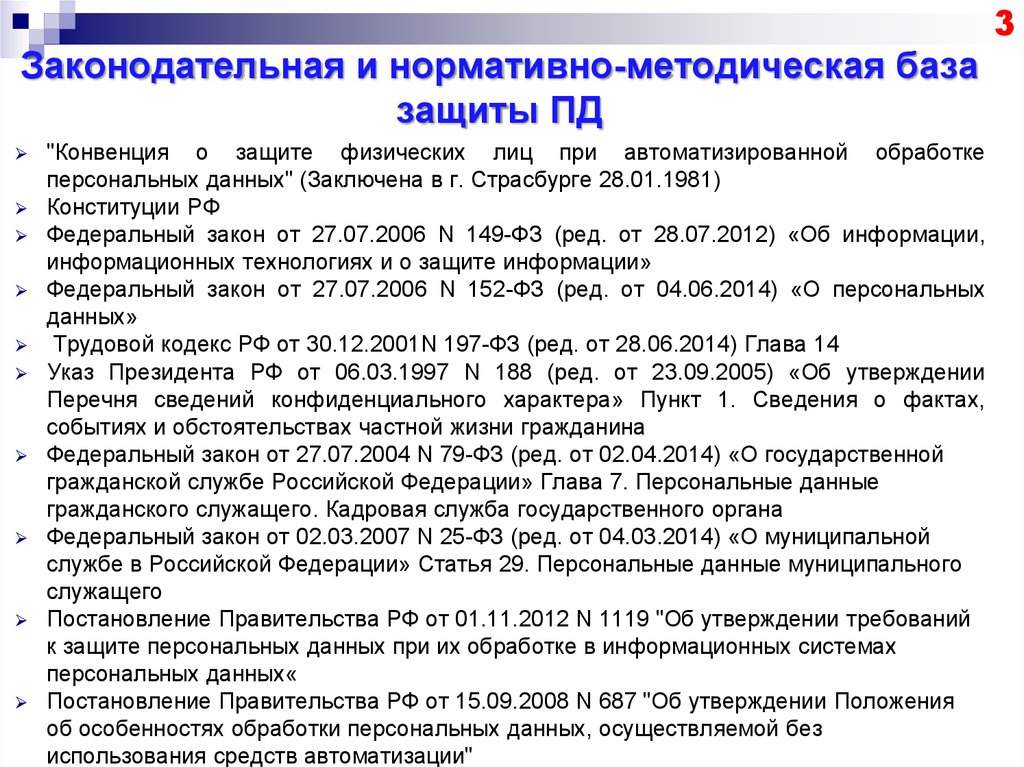

- Конституция Российской Федерации;

- Трудовой кодекс Российской Федерации;

- Гражданский кодекс Российской Федерации;

- Налоговый кодекс Российской Федерации;

- Федеральный закон от 27.

07.2006г. № 152-ФЗ «О персональных данных»;

07.2006г. № 152-ФЗ «О персональных данных»; - Федеральный закон от 10.01.2002г. № 1-ФЗ «Об электронной цифровой подписи»;

- Федеральный закон от 06.04.2011г. № 63-ФЗ «Об электронной подписи»;

- Федеральный закон от 22.10.2004г. № 125-ФЗ «Об архивном деле в РФ»;

- Закон РФ от 10.07.1992г. № 3266-1 «Об образовании»;

- Приказ Роскомнадзора от 05 сентября 2013 г. № 996 «Об утверждении требований и методов по обезличиванию персональных данных»;

- Устав Оператора;

- Согласие субъекта персональных данных на обработку персональных данных;

- Иные нормативные правовые акты Российской Федерации и нормативные документы уполномоченных органов государственной власти.

2.4. Содержание и объем обрабатываемых персональных определяются исходя из целей обработки. Не обрабатываются персональные данные, избыточные или несовместимые по отношению к следующим основным целям:

- заключение трудовых отношений с физическими лицами;

- выполнение договорных обязательств Оператора;

- соблюдение действующего трудового, бухгалтерского, пенсионного, иного законодательства Российской Федерации.

2.5. К основным категориям субъектов персональных данных, чьи данные обрабатываются Оператором, относятся:

- физические лица, состоящие в трудовых и гражданско-правовых отношениях с Оператором;

- физические лица, состоящие в трудовых и гражданско-правовых отношениях с контрагентами Оператора;

- посетители сайтов Оператора;

- кандидаты на замещение вакантных должностей.

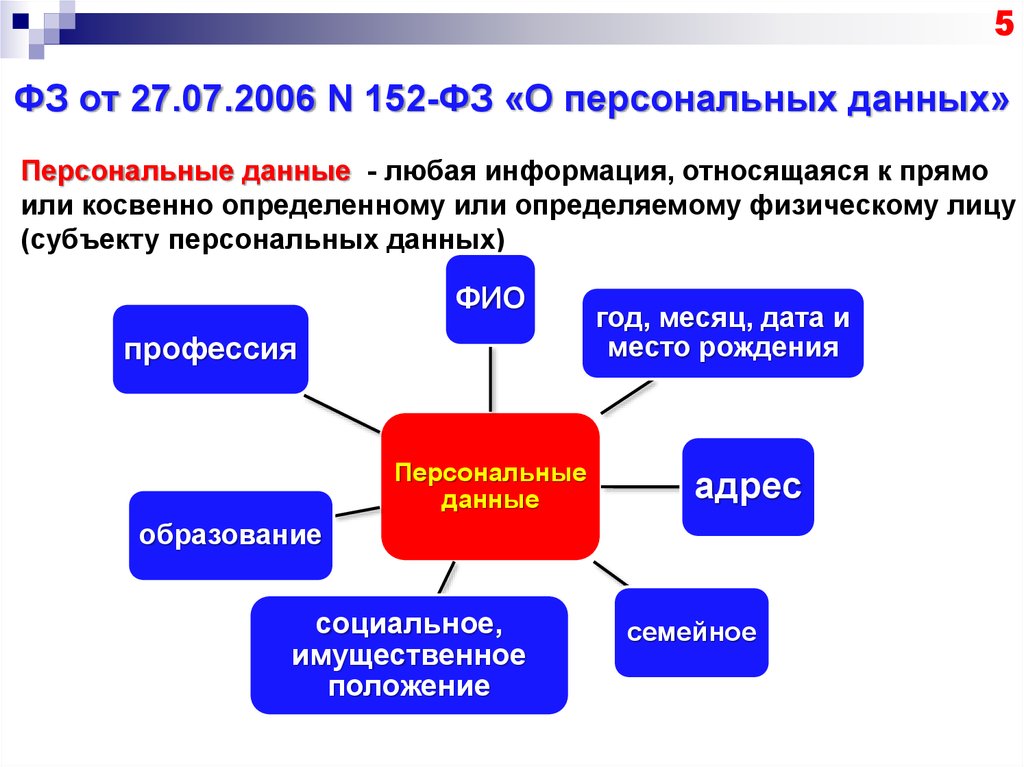

2.6. Для указанных категорий субъектов могут обрабатываться: фамилия, имя, отчество; год, месяц, дата рождения; место рождения, адрес; семейное положение; социальное положение; имущественное положение; образование; профессия; доходы; ИНН, СНИЛС, контактная информация (телефон, адрес электронной почты), иные сведения, предусмотренные типовыми формами и установленным порядком обработки.

2.7. При обработке обеспечиваются точность персональных данных, их достаточность и актуальность по отношению к целям обработки персональных данных. При обнаружении неточных или неполных персональных данных производится их уточнение и актуализация.

2.8. Для персональных данных, не являющихся общедоступными, обеспечивается конфиденциальность.

2.9. Обработка и хранение персональных данных осуществляются не дольше, чем этого требуют цели обработки персональных данных, если отсутствуют законные основания для дальнейшей обработки, например, если федеральным законом или договором с субъектом персональных данных не установлен соответствующий срок хранения. Обрабатываемые персональные данные подлежат уничтожению либо обезличиванию при наступлении следующий условий:

- достижение целей обработки персональных данных или максимальных сроков хранения — в течение 30 дней;

- утрата необходимости в достижении целей обработки персональных данных — в течение 30 дней;

- предоставление субъектом персональных данных или его законным представителем подтверждения того, что персональные данные являются незаконно полученными или не являются необходимыми для заявленной цели обработки — в течение 7 дней;

- невозможность обеспечения правомерности обработки персональных данных — в течение 10 дней;

- отзыв субъектом персональных данных согласия на обработку персональных данных, если сохранение персональных данных более не требуется для целей обработки персональных данных — в течение 30 дней;

- отзыв субъектом персональных данных согласия на использование персональных данных для контактов с потенциальными потребителями при продвижении услуг — в течение 2 дней;

- истечение сроков исковой давности для правоотношений, в рамках которых осуществляется либо осуществлялась обработка персональных данных;

- ликвидация (реорганизация) Оператора.

2.10. Обработка персональных данных на основании договоров и иных соглашений Оператора, поручений Оператору и поручений Оператора на обработку персональных данных осуществляется в соответствии с условиями этих договоров, соглашений Оператора, а также соглашений с лицами, которым поручена обработка или которые поручили обработку на законных основаниях. Такие соглашения могут определять, в частности:

- цели, условия, сроки обработки персональных данных;

- обязательства сторон, в том числе меры по обеспечению конфиденциальности;

- права, обязанности и ответственность сторон, касающиеся обработки персональных данных.

2.11. В случаях, не предусмотренных явно действующим законодательством или договором, обработка осуществляется после получения согласия субъекта персональных данных. Согласие может быть выражено в форме совершения действий, принятия условий договора-оферты, проставления соответствующих отметок, заполнения полей в формах, бланках, или оформлено в письменной форме в соответствии с законодательством.

2.12. Оператор зарегистрирован в реестре уполномоченного органа по защите прав субъектов персональных данных за номером № 24-17-004101. В реестре указаны сведения об Операторе, в том числе: полное наименование, контактная информация для обращений, сведения об обработке персональных данных и мерах по обеспечению безопасности.

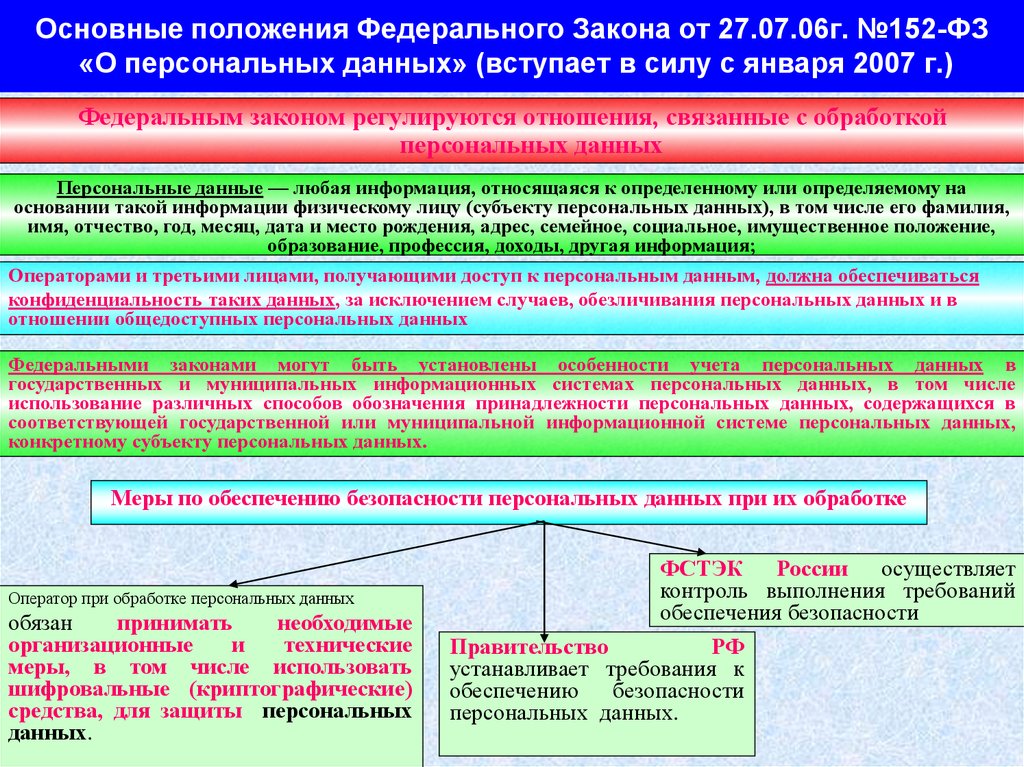

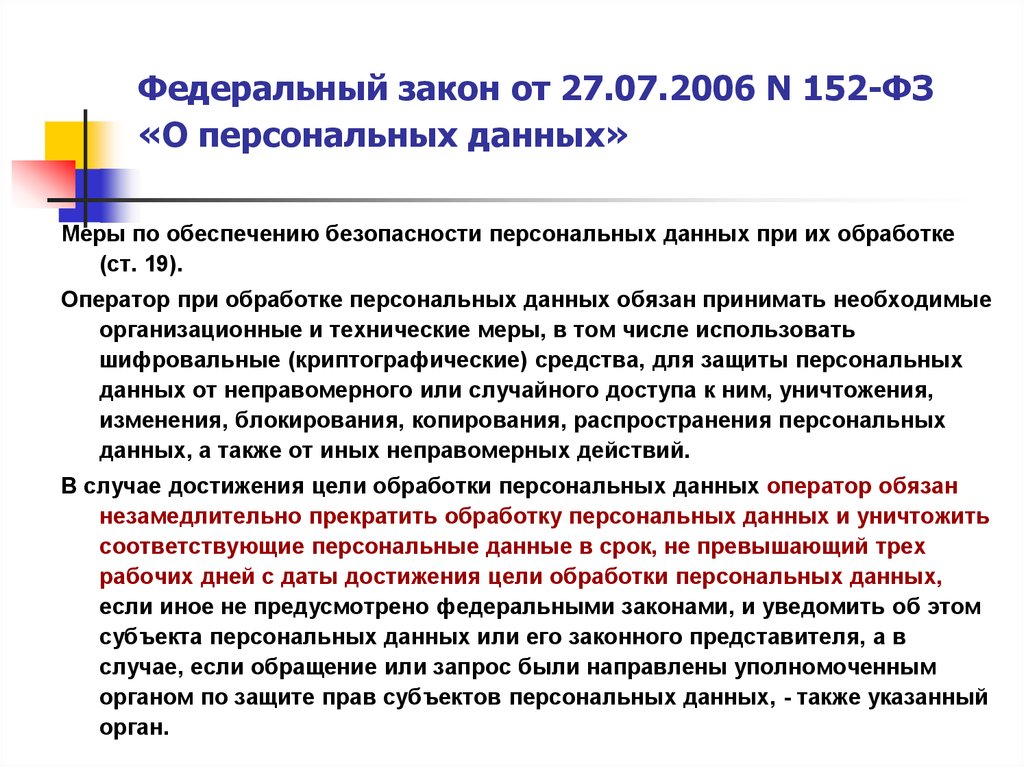

3.1. Оператор предпринимает необходимые правовые, организационные и технические меры для обеспечения безопасности персональных данных для их защиты от несанкционированного (в том числе, случайного) доступа, уничтожения, изменения, блокирования доступа и других несанкционированных действий. К таким мерам, в частности, относятся:

- назначение сотрудников, ответственных за организацию обработки и обеспечение безопасности персональных данных;

- проверка наличия в договорах и включение при необходимости в договоры пунктов об обеспечении конфиденциальности персональных данных;

- издание локальных актов по вопросам обработки персональных данных, ознакомление с ними работников, обучение пользователей;

- обеспечение физической безопасности помещений и средств обработки, пропускной режим, охрана, видеонаблюдение;

- ограничение и разграничение доступа сотрудников и иных лиц к персональным данным и средствам обработки, мониторинг действий с персональными данными;

- определение угроз безопасности персональных данных при их обработке, формирование на их основе моделей угроз;

- применение средств обеспечения безопасности (антивирусных средств, межсетевых экранов, средств защиты от несанкционированного доступа, средств криптографической защиты информации), в том числе прошедших процедуру оценки соответствия в установленном порядке;

- учёт и хранение носителей информации, исключающее их хищение, подмену, несанкционированное копирование и уничтожение;

- резервное копирование информации для возможности восстановления;

- осуществление внутреннего контроля за соблюдением установленного порядка, проверка эффективности принятых мер, реагирование на инциденты.

4.1. Субъект персональных данных имеет право отозвать согласие на обработку персональных данных, направив соответствующий запрос Оператору по почте или обратившись лично.

4.2. Субъект персональных данных имеет право на получение информации, касающейся обработки его персональных данных, в том числе содержащей:

- подтверждение факта обработки персональных данных Оператором;

- правовые основания и цели обработки персональных данных;

- цели и применяемые Оператором способы обработки персональных данных;

- наименование и место нахождения Оператора, сведения о лицах (за исключением сотрудников/работников Оператора), которые имеют доступ к персональным данным или которым могут быть раскрыты персональные данные на основании договора с Оператором или на основании федерального закона;

- обрабатываемые персональные данные, относящиеся к соответствующему субъекту персональных данных, источник их получения, если иной порядок представления таких данных не предусмотрен федеральным законом;

- сроки обработки персональных данных, в том числе сроки их хранения;

- порядок осуществления субъектом персональных данных прав, предусмотренных Федеральным законом «О персональных данных»;

- информацию об осуществленной или о предполагаемой трансграничной передаче данных;

- наименование или фамилию, имя, отчество и адрес лица, осуществляющего обработку персональных данных по поручению Оператора, если обработка поручена или будет поручена такому лицу;

- иные сведения, предусмотренные Федеральным законом «О персональных данных» или другими федеральными законами.

4.3. Субъект персональных данных вправе требовать от Оператора уточнения его персональных данных, их блокирования или уничтожения в случае, если персональные данные являются неполными, устаревшими, неточными, незаконно полученными или не являются необходимыми для заявленной цели обработки, а также принимать предусмотренные законом меры по защите своих прав.

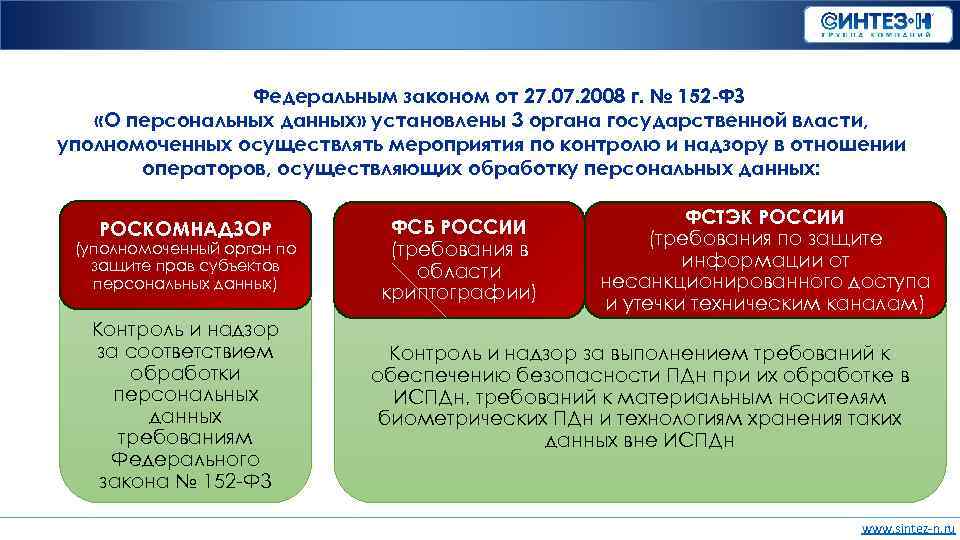

4.4. Если субъект персональных данных считает, что Оператор осуществляет обработку его персональных данных с нарушением требований Федерального закона «О персональных данных» или иным образом нарушает его права и свободы, субъект персональных данных вправе обжаловать действия или бездействие Оператора в уполномоченный орган по защите прав субъектов персональных данных (Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций — Роскомнадзор) или судебном порядке.

4.5. Субъект персональных данных имеет право на защиту своих прав и законных интересов, в том числе на возмещение убытков и (или) компенсацию морального вреда в судебном порядке.

5.1. Права и обязанности Оператора определяются действующим законодательством и соглашениями Оператора.

5.2. Контроль исполнения требований настоящей Политики осуществляется ответственными за организацию обработки персональных данных в пределах их полномочий.

5.3. Ответственность лиц, участвующих в обработке персональных данных на основании поручений Оператора, за неправомерное использование персональных данных устанавливается в соответствии с условиями заключенного между Оператором и контрагентом гражданско-правового договора или Соглашения о конфиденциальности информации.

5.4. Лица, виновные в нарушении норм, регулирующих обработку и защиту персональных данных, несут материальную, дисциплинарную, административную, гражданско-правовую или уголовную ответственность в порядке, установленном федеральными законами, локальными актами, соглашениями Оператора.

5.5. Политика разрабатывается ответственным за организацию обработки персональных данных и вводится в действие после утверждения руководителем Оператора. Предложения и замечания для внесения изменений в Политику следует направлять по адресу . Политика пересматривается ежегодно для поддержания в актуальном состоянии и актуализируется по мере необходимости.

Предложения и замечания для внесения изменений в Политику следует направлять по адресу . Политика пересматривается ежегодно для поддержания в актуальном состоянии и актуализируется по мере необходимости.

Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В». Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

Europe занимает позицию в отношении отправки персональных данных в Россию – информация о кибербезопасности/данных/конфиденциальности что передача данных в Россию требует оценки воздействия передачи данных (DTIA).

DTIA — это оценка в каждом конкретном случае, которая определяет, гарантирует ли конкретное соглашение о передаче данных достаточную защиту персональных данных, передаваемых в третью страну, такую как Россия, США или Сингапур.

DTIA — это оценка в каждом конкретном случае, которая определяет, гарантирует ли конкретное соглашение о передаче данных достаточную защиту персональных данных, передаваемых в третью страну, такую как Россия, США или Сингапур.EDPB рекомендовал следовать процедурам, изложенным в решении Суда Европейского Союза по делу Schrems II, а также его Рекомендациям 01/2020 о мерах, дополняющих инструменты передачи, для обеспечения соответствия уровню защиты персональных данных ЕС. .

В своем заявлении EDPB подчеркнул следующие моменты:

- Россия не пользуется решением Европейской комиссии о достаточности в соответствии со статьей 45 Общего регламента по защите данных (GDPR), поэтому передача персональных данных в Россию должна осуществляться с использованием одного из других инструментов передачи, перечисленных в главе V GDPR.

- Чтобы обеспечить применение надлежащих мер безопасности при передаче персональных данных в Россию, экспортеры данных в соответствии с GDPR должны оценить и определить правовую основу для передачи и инструмент, который будет использоваться среди тех, которые предусмотрены в Главе V (например, стандартные договорные положения).

).

). - Экспортеры данных должны провести DTIA, чтобы оценить, существует ли что-либо в контексте рассматриваемой передачи в законодательстве и/или действующей практике в России, в частности, в отношении доступа к персональным данным со стороны российских государственных органов , особенно в целях обеспечения соблюдения уголовного законодательства и национальной безопасности, — это может повлиять на эффективность соответствующих гарантий, обеспечиваемых указанными инструментами передачи.

- В этом случае экспортеры данных должны определить и принять дополнительные меры, необходимые для обеспечения того, чтобы субъектам данных был предоставлен уровень защиты, практически эквивалентный тому, который гарантируется в ЕС или Европейской экономической зоне.

- Если такая оценка приводит к выводу, что соответствие не обеспечивается или более не обеспечивается, и не могут быть определены дополнительные меры, экспортеры данных должны приостановить передачу данных.

- Европейские надзорные органы продолжат следить за изменениями в законодательстве и другими событиями в России, которые могут повлиять на передачу данных.

Чтобы выполнить DTIA и упростить требования к документации для передачи данных в Россию и любую другую юрисдикцию, например, США или Сингапур, мы разработали Cooley Transfer — методологию нашей фирмы, помогающую клиентам выполнять DTIA и определять дополнительные меры. Cooley Transfer оптимизирует все существующие правила и критерии, чтобы создать объективный, целостный и последовательный подход к оценке передачи данных клиента.

Cooley Transfer выполняется с помощью интерактивной программы, которая автоматически создает отчет DTIA, чтобы помочь клиентам сэкономить время и ресурсы, которые вместо этого можно потратить на внесение необходимых корректировок в фактическую передачу.

Авторы

Патрик Ван Эке

Бартоломеус Регенхардт

- Опубликовано в: Политика и законодательство

- Отмечен в: Защита данных

Подпишитесь на этот блог и получайте электронные письма с новыми сообщениями

Введите ваш адрес электронной почты

Подписавшись на блог/маркетинговые сообщения Cooley, мы будем обрабатывать вашу личную информацию только с целью отправки вам маркетинговых электронных писем в соответствии с нашими Политика конфиденциальности . Мы не продаем вашу информацию и не передаем ее третьим лицам, кроме тех, которые необходимы для этой цели. Вы можете отказаться от подписки, щелкнув ссылку отказа от подписки в любом письме, которое мы вам отправляем. У вас могут быть другие права в отношении вашей информации, которые подробно описаны в нашей Политике конфиденциальности.

Мы не продаем вашу информацию и не передаем ее третьим лицам, кроме тех, которые необходимы для этой цели. Вы можете отказаться от подписки, щелкнув ссылку отказа от подписки в любом письме, которое мы вам отправляем. У вас могут быть другие права в отношении вашей информации, которые подробно описаны в нашей Политике конфиденциальности.

Горячая линия по вопросам утечки данных

Круглосуточная служба реагирования на инциденты

+1 844 476 1248

+1 415 693 2888

+44 (0) 20 7556 4567

напишите нам

скачать vcard

Управление кибербезопасностью для развивающихся компаний

Узнайте больше о нашей ведущей международной практике

Посещение для записи

Основные сведения о спорах и их причинах

cooley.com

Последние

- Китай выпускает стандартный контракт на трансграничную передачу личной информации

- СЕС уточняет, могут ли сотрудники по защите данных выполнять другие роли или быть уволенными

- Закон о цифровых услугах: онлайн-платформы, сделайте домашнее задание, пока не стало слишком поздно

- Управление Комиссара по информации Великобритании опубликовало подробности выговоров

- США расширяют руководство по искусственному интеллекту с помощью NIST AI Risk Management Framework

Отказ от ответственности

Этот блог предназначен только для общих информационных целей, и при использовании блога между вами и юридической фирмой Cooley LLP и Cooley (UK) LLP не создаются отношения между адвокатом и клиентом. Используя блог, вы соглашаетесь с тем, что информация в этом блоге не является юридической или другой профессиональной консультацией. Не отправляйте конфиденциальную информацию через блог или по электронной почте компаниям Cooley LLP и Cooley (UK) LLP, ни одна из которых не обязана сохранять ее конфиденциальность. Блог не заменяет получение юридической консультации у квалифицированного адвоката, имеющего лицензию в вашем штате. Информация в блоге может быть изменена без предварительного уведомления. Полная, правильная или актуальная информация не гарантируется, а также может не отражать последние изменения в законодательстве. Мнения, выраженные в блоге, являются мнением только авторов, а не Cooley LLP и Cooley (UK) LLP.

Используя блог, вы соглашаетесь с тем, что информация в этом блоге не является юридической или другой профессиональной консультацией. Не отправляйте конфиденциальную информацию через блог или по электронной почте компаниям Cooley LLP и Cooley (UK) LLP, ни одна из которых не обязана сохранять ее конфиденциальность. Блог не заменяет получение юридической консультации у квалифицированного адвоката, имеющего лицензию в вашем штате. Информация в блоге может быть изменена без предварительного уведомления. Полная, правильная или актуальная информация не гарантируется, а также может не отражать последние изменения в законодательстве. Мнения, выраженные в блоге, являются мнением только авторов, а не Cooley LLP и Cooley (UK) LLP.

Официальные уведомления и политика конфиденциальности

Этот сайт использует файлы cookie. Продолжая использовать этот сайт, вы соглашаетесь на их использование.

Чтобы узнать больше, в том числе о том, как управлять файлами cookie, см. Политика файлов cookie WordPress

Передача данных в Россию | activeMind.

legal

legalВ связи с нападением на Украину Россия была приостановлена Советом Европы (СЕ) 16 марта 2022 года. Это приводит к некоторым изменениям в отношении передачи или обработки данных в России. Европейский совет по защите данных (EDPB) опубликовал заявление, которое мы вам очень кратко объясним.

СЕ, Конвенция 108 и непоколебимость России

Россия до недавнего времени была членом СЕ и, таким образом, была связана целым рядом конвенций и протоколов. Вынужденный выход России из СЕ побудил EDPB опубликовать заявление о передаче персональных данных в РФ.

В заявлении EDPB подчеркивается, что Россия, с одной стороны, больше не связана всеми конвенциями и протоколами СЕ. С другой стороны, Россия остается участником тех конвенций и протоколов, к которым она присоединилась и к которым должны присоединиться государства, не являющиеся членами, например, Конвенция 108. Эта Конвенция обязывает всех подписавших ее сторон защищать право человека на неприкосновенность частной жизни в цифровой среде. возраста, предприняв в своем внутреннем законодательстве необходимые шаги для применения изложенных в нем принципов.

возраста, предприняв в своем внутреннем законодательстве необходимые шаги для применения изложенных в нем принципов.

Россия подписала закон от 5 июля 2022 года, вступающий в силу с 1 сентября 2022 года, вносящий существенные изменения в Федеральный закон № 152-ФЗ. Эти изменения включают новые правила международной передачи данных, уведомления об утечке данных и дополнительную защиту данных.

Эти изменения имеют политическую подоплеку, поскольку они влияют на освещение в новостях войны в Украине, но также можно интерпретировать эти изменения в защите данных как приверженность России Конвенции 108 и другим конвенциям и протоколам.

Реакция и рекомендации EDPB

В заявлении EDPB особо подчеркиваются сохраняющиеся обязательства России по Конвенции 108 и ставится вопрос о том, как именно дальнейшее участие России в этой Конвенции будет проявляться в будущем.

Из-за этих неопределенностей EDPB рекомендует экспортерам данных принять дополнительные меры. Эти рекомендации представляют собой добровольные пошаговые инструкции о том, как обеспечить более адекватную защиту данных и правильное использование данных для правильного выполнения этих дополнительных действий.

Эти рекомендации представляют собой добровольные пошаговые инструкции о том, как обеспечить более адекватную защиту данных и правильное использование данных для правильного выполнения этих дополнительных действий.

Это шесть шагов:

- Шаг 1 — выяснить, куда попадают личные данные конечного пользователя,

- Шаг 2 — выяснить, как человек отправляет данные, а затем

- Шаг 3 — узнать, защищены ли данные один раз отправил данные.

- На шаге 4 будут приняты дополнительные меры защиты при передаче данных в случае, если данные не защищены должным образом, и

- шаги 5 и 6 поощряются, когда человек документирует свои методы передачи данных и переоценивает свои методы передачи данных на случай, если что-то изменится в странах. вы отправляете персональные данные.

После того, как вы следовали этим рекомендациям, вы можете быть уверены, что сделали все правильно, чтобы гарантировать, что данные субъектов данных правильно обрабатываются и защищаются.

Вдобавок к этому, EDPB упоминает решение Шремса II Суда ЕС (CJEU) о механизмах, позволяющих передавать персональные данные из ЕС в США. Вкратце, CJEU постановил, что Стандартные договорные положения ( SCC) можно использовать только в том случае, если экспортер данных может обеспечить адекватный уровень защиты данных в стране получателя данных.

Этим упоминанием EDPB хочет подчеркнуть, что существует приоритет в случае, если страны, не входящие в ЕС и не входящие в ЕЭЗ, не имеют надлежащей защиты данных, и к России могут относиться в равной степени как к США

Что теперь рассматривать как бизнес

Подводя итоги, EDPB подчеркивает, что Россия не получила решения Европейской комиссии о достаточности в соответствии со ст. 45 Общего регламента по защите данных. Поэтому передача данных из ЕЭЗ в Россию может быть разрешена только в соответствии с главой V GDPR (Стандартные договорные положения, обязательные корпоративные правила и т. д.). Кроме того, экспортер данных должен оценить, может ли в контексте конкретной передачи быть обеспечен уровень защиты, практически эквивалентный уровню, гарантированному в ЕЭЗ, или необходимо принять дополнительные меры.

07.2006г. № 152-ФЗ «О персональных данных»;

07.2006г. № 152-ФЗ «О персональных данных»;

).

).