Инструкция по созданию и изменению шапки сайта для пользователей конструктора «Нубекс»

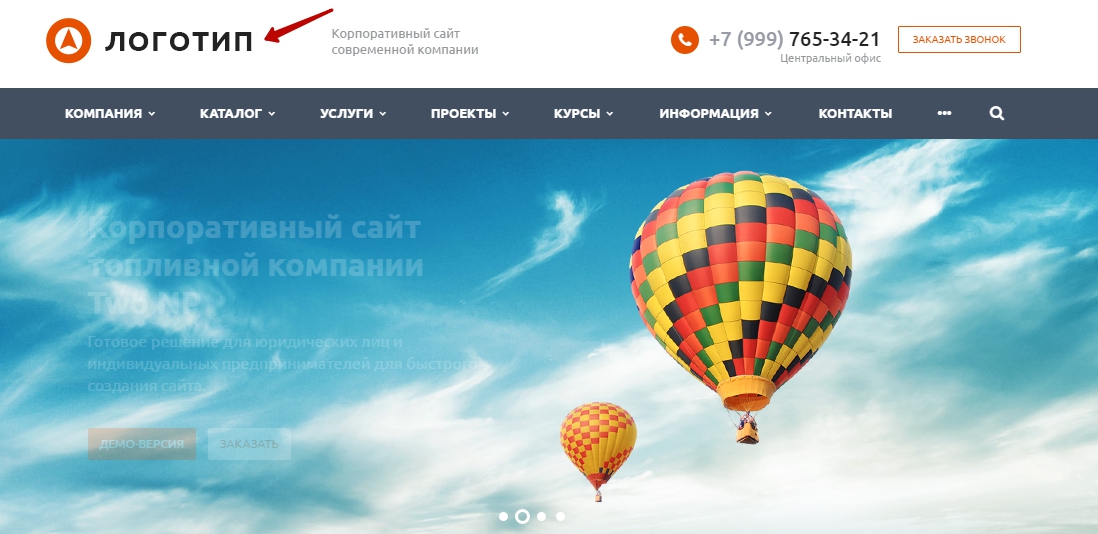

Шапкой называется верхняя часть страницы сайта, на которой обычно размещают название компании, логотип и другую важную информацию (контакты, время работы, слоган и т.д.).

Изменить шапку Вашего сайта в «Нубексе» очень легко: для этого зайдите в админку, в меню управления (слева) выберите раздел «Оформление», а в нем — пункт «Шапка страницы».

Перед Вами появится список доступных шапок. Положитесь на свой художественный вкус и выбирайте: в Вашем распоряжении несколько десятков готовых шаблонов. Для выбора шапки просто кликните на понравившийся вариант: система автоматически сохранит изменения, и шапка на сайте отобразится в новом дизайне.

Также Вы можете выбрать пустую шапку (без фона), если хотите сконцентрировать внимание пользователей на логотипе и текстовой информации.

Если ни один из готовых шаблонов Вам не подошел, можно создать шапку самостоятельно.

В первую очередь нужно загрузить на сайт изображение, которое Вы хотите использовать в качестве шапки. Для этого нажмите кнопку «Загрузить», выберите на своем компьютере нужный файл и нажмите «Открыть».

Обратите внимание: допустимые форматы файла для загрузки — jpeg, jpg, gif, png, ico; максимальный размер — 10 Мб; в высоту изображение должно иметь не меньше 90 пикселей. Верхней границы для высоты шапки нет, но не стоит грузить слишком большие изображения. Иначе шапка займет большую часть экрана, не оставив места для информации самих страниц. Как правило, высоты в

250-300 пикселей достаточно для размещения логотипа, слогана, адреса и контактных данных.

После загрузки изображения настройте выравнивание шапки: по центру, слева или справа. Особенно это важно, когда ширина загруженного изображения сильно превышает ширину колонки (940 пикселей). В этом случае от выравнивания будет зависеть, какие части картинки отобразятся в шапке, а какие — нет.

Особенно это важно, когда ширина загруженного изображения сильно превышает ширину колонки (940 пикселей). В этом случае от выравнивания будет зависеть, какие части картинки отобразятся в шапке, а какие — нет.

Если ширина изображения, наоборот, меньше ширины колонки, особое внимание следует обратить на галочку «Показывать шапку с повторениями». На скриншоте ниже показано, как активность этой галочки влияет на отображение шапки на сайте.

Не забудьте сохранить сделанные изменения: шапка готова, а Вы — восхитительны! Для дальнейшей работы над дизайном Вашего сайта советуем изучить статьи о том, как изменить логотип и добавить важную информацию в шапку сайта.

- Как создать сайт самостоятельно

- Работа со страницами

- Наполнение страниц

- Работа с изображениями и файлами

- Фотогалереи

- Новости

- Каталог товаров

- Интернет-магазин

- Формы обратной связи

- Виджеты

- Функции продвижения

- Доступ в систему управления

- Внешние сервисы

- Дизайн

Шапка сайта.

Типовое решение «GS: Print

Типовое решение «GS: Print- Главная

- Документация

- Типовое решение «GS: Print — Сайт типографии»

- Шапка сайта

Большая часть элементов в шапке сайта представлена включаемыми областями. Исключение: кнопка «Записаться на сервис», Форма поиска, Заказать звонок.

Включаемые области

1. Адрес компании

2. Email

3. Картинка логотипа

4. Текст логотипа

5. Текст о компании

6. Телефон

7. График работы

Редактирование включаемых областей

Для редактирования включаемой области можно воспользоваться нашей инструкцией: Редактирование включаемых областей

1.

Адрес компании

Адрес компании2. Email

Email необходимо изменить в двух местах.

3. Картинка логотипа

Вместо данного кода вы можете прописать путь к своему изображению. Предварительно изображение необходимо подготовить (оптимизировать, подобрать размер) и загрузить на сайт. Все изображения рекомендуется загружать в корень сайта в папку

Предположим у вас есть изображение логотипа с именем logo.png

Во включаемой области вместо <i aria-hidden=»true»></i> вы можете прописать следующий код:

<img src=»/images/logo.png» alt=»Ваша компания» title=»Ваша компания»>

Для загрузки изображения:

1. Переходим во вкладку Администрирование

2. Контент — Структура сайта — Файлы и папки — images (если папки images нет, её необходимо создать)

3. Загружаем файл logo.png в папку images

Отредактировать размер и расположение картинки логотипа относительно других элементов в шаблоне можно в файле стилей style. css.

css.

4. Текст логотипа

Если в логотипе предполагается только картинка, то текст логотипа можно удалить.

5. Текст о компании

6. Телефон

7. График работы

Элементы шапки редактируемые через шаблон

1. Кнопка «Оставить заявку»

2. Ссылка «Заказать звонок»

3. Форма поиска на сайте

1. Кнопка «Оставить заявку»

Отредактировать кнопку можно в коде шаблона сайта.

Вместо <?=GetMessage(«HEADER_ZAYVKA»)?> вы можете указать свой текст ссылки.

2. Ссылка «Заказать звонок»

Отредактировать код ссылки «Заказать звонок» можно в коде шаблона сайта.

Вместо <?=GetMessage(«CALLBACK»)?> вы можете указать свой текст ссылки.

3. Форма поиска на сайте

Отредактировать форму поиска можно в коде шаблона сайта.

Заголовки безопасности HTTP: простой способ повысить безопасность веб-приложений

Что такое заголовки безопасности HTTP?

Заголовки безопасности HTTP — это подмножество заголовков HTTP, связанное конкретно с безопасностью. Ими обмениваются клиент (обычно веб-браузер) и сервер, чтобы указать детали безопасности HTTP-связи. Существуют и другие заголовки HTTP, которые, хотя и не связаны напрямую с конфиденциальностью и безопасностью, также могут считаться заголовками безопасности HTTP.

Ими обмениваются клиент (обычно веб-браузер) и сервер, чтобы указать детали безопасности HTTP-связи. Существуют и другие заголовки HTTP, которые, хотя и не связаны напрямую с конфиденциальностью и безопасностью, также могут считаться заголовками безопасности HTTP.

Установка подходящих заголовков в ваших веб-приложениях и настройках веб-сервера — это простой способ значительно повысить устойчивость вашего веб-приложения против многих распространенных атак, включая межсайтовый скриптинг (XSS) и кликджекинг. В этом посте перечислены только самые важные заголовки — более подробное обсуждение доступных заголовков безопасности см. в нашем техническом описании заголовков безопасности HTTP.

Как заголовки безопасности HTTP могут повысить безопасность веб-приложений

Когда мы говорим о безопасности веб-приложений в этом блоге, мы часто имеем в виду поиск уязвимых мест и их исправление в коде приложения. Заголовки безопасности HTTP работают на другом уровне, обеспечивая дополнительный уровень безопасности, ограничивая поведение, разрешенное браузером и сервером после запуска веб-приложения. Правильная реализация правильных заголовков является ключевым аспектом настройки любого передового приложения, но как выбрать те, которые имеют наибольшее значение?

Правильная реализация правильных заголовков является ключевым аспектом настройки любого передового приложения, но как выбрать те, которые имеют наибольшее значение?

Как и в случае с другими веб-технологиями, заголовки протокола HTTP появляются и исчезают в зависимости от текущих спецификаций протокола и поддержки со стороны поставщиков браузеров. Особенно в области безопасности, где стандарты де-факто могут возникать и терять популярность совершенно независимо от официальных спецификаций, нередко можно встретить заголовки, которые широко поддерживались несколько лет назад, но сегодня устарели. В то же время совершенно новые предложения могут за считанные месяцы получить всеобщую поддержку. Быть в курсе последних событий непросто, но ведущие решения по безопасности приложений, такие как Invicti, могут помочь, автоматически проверяя наличие и правильность заголовков безопасности HTTP и предоставляя четкие рекомендации.

Наиболее важные заголовки безопасности HTTP

Прежде всего, это три наиболее известных и, возможно, наиболее важных заголовка HTTP-ответа, которые должны быть установлены в любом современном веб-приложении, чтобы немедленно исключить целые классы веб-атак.

Strict-Transport-Security

При включении на сервере заголовка HTTP Strict Transport Security (HSTS) принудительно используется зашифрованное соединение HTTPS вместо обычного текстового соединения HTTP. Типичный заголовок HSTS может выглядеть так:

Строгая транспортная безопасность: max-age=63072000; включать поддомены; preload

Это информирует любой посещающий веб-браузер, что сайт и все его поддомены используют только связь SSL/TLS, и что браузер должен по умолчанию получать доступ к нему через HTTPS в течение следующих двух лет (значение max-age в секундах). . Директива preload указывает, что сайт присутствует в глобальном списке сайтов, поддерживающих только HTTPS. Цель предварительной загрузки — ускорить загрузку страниц и устранить риск атак посредника (MITM) при первом посещении сайта.

Invicti проверяет, включен ли HSTS и правильно ли он настроен.

Content-Security-Policy

Заголовок Content Security Policy (CSP) является чем-то вроде швейцарского армейского ножа среди заголовков безопасности HTTP. Он позволяет вам точно контролировать разрешенные источники контента и многие другие параметры контента и является рекомендуемым способом защиты ваших веб-сайтов и приложений от XSS-атак. Базовый заголовок CSP, разрешающий только ресурсы из локального источника:

Он позволяет вам точно контролировать разрешенные источники контента и многие другие параметры контента и является рекомендуемым способом защиты ваших веб-сайтов и приложений от XSS-атак. Базовый заголовок CSP, разрешающий только ресурсы из локального источника:

Content-Security-Policy: default-src 'self'

Другие директивы включают script-src , style-src и img-src для указания разрешенных источников для сценариев, таблиц стилей CSS и изображений. Например, если вы укажете script-src 'self' , вы ограничиваете сценарии (но не другое содержимое) локальным источником. Помимо прочего, вы также можете ограничить источники плагинов браузера, используя типов плагинов (не поддерживается в Firefox) или object-src .

Invicti проверяет наличие заголовка CSP.

X-Frame-Options

Этот заголовок был введен еще в 2008 году в Microsoft Internet Explorer для обеспечения защиты от атак межсайтового скриптинга с использованием фреймов HTML. Чтобы полностью предотвратить загрузку текущей страницы в iframes, вы можете указать:

Чтобы полностью предотвратить загрузку текущей страницы в iframes, вы можете указать:

X-Frame-Options: deny

Другие поддерживаемые значения: sameorigin , чтобы разрешить загрузку только в iframes с тем же источником и allow-from для указания конкретных разрешенных URL-адресов. Обратите внимание, что в настоящее время этот заголовок обычно можно заменить подходящими директивами CSP.

Invicti проверяет наличие заголовка X-Frame-Options.

Примеры устаревших заголовков безопасности HTTP

Как уже упоминалось, некоторые заголовки вводятся в качестве временных исправлений для определенных проблем безопасности. По мере того, как веб-технологии развиваются или стандарты наверстывают упущенное, они устаревают, часто всего через несколько лет. Вот два примера устаревших заголовков, предназначенных для устранения определенных уязвимостей.

Защита X-XSS

Как следует из названия, Заголовок X-XSS-Protection был введен для защиты от атак с внедрением JavaScript в виде межсайтового скриптинга. Обычный синтаксис:

Обычный синтаксис:

X-XSS-Protection: 1; mode=block

Созданный для браузеров, оснащенных XSS-фильтрами, этот нестандартный заголовок предназначался для управления функциями фильтрации. На практике это было относительно легко обойти или злоупотребить. Поскольку современные браузеры больше не используют фильтрацию XSS, этот заголовок устарел.

Invicti проверяет, установлена ли у вас X-XSS-защита для ваших веб-сайтов.

Public-Key-Pins

Закрепление открытого ключа HTTP (HPKP) было введено в Google Chrome и Firefox для решения проблемы подделки сертификата. HPKP был сложным механизмом, в котором сервер предоставлял клиентам криптографические хэши действительных открытых ключей сертификатов для будущего взаимодействия. Типичный заголовок будет примерно таким:

Public-Key-Pins:

pin-sha256="cUPcTAZWKaASuYWhhneDttWpY3oBAkE3h3+soZS7sWs=";

max-age=5184000 На практике привязка открытого ключа оказалась слишком сложной для использования. При неправильной настройке шапка могла полностью отключить доступ к сайту на время, указанное в

При неправильной настройке шапка могла полностью отключить доступ к сайту на время, указанное в параметр max‑age (в приведенном выше примере это будет два месяца). Заголовок устарел в пользу журналов прозрачности сертификатов – см. заголовок Expect-CT ниже.

Другие полезные заголовки безопасности HTTP

Хотя эти дополнительные заголовки не так важны для реализации, как CSP и HSTS, они также могут помочь вам повысить безопасность веб-приложений с относительно небольшими усилиями.

Expect-CT

Рекомендуемый способ предотвратить подделку сертификата веб-сайта — использовать Заголовок Expect-CT

Expect-CT: max-age=86400, принудительно,

report-uri="https://example.com/report" Директива Enforce предписывает клиентам отклонять соединения, которые нарушают политику прозрачности сертификатов. Необязательная директива

Необязательная директива report-uri указывает место для сообщения об ошибках подключения.

Invicti сообщает об отсутствии заголовков Expect-CT с уровнем серьезности Best Practice.

X-Content-Type-Options

При включении в ответы сервера этот заголовок заставляет веб-браузеры строго следовать типам MIME, указанным в заголовках Content-Type . Это специально предназначено для защиты веб-сайтов от атак с использованием межсайтовых сценариев, которые злоупотребляют прослушиванием MIME для предоставления вредоносного кода, маскирующегося под неисполняемый тип MIME. Заголовок имеет только одну директиву:

X-Content-Type-Options: nosniff

Invicti проверяет, установлены ли заголовки Content-Type и присутствуют ли X-Content-Type-Options: nosniff.

Извлечение заголовков метаданных

Этот относительно новый набор заголовков на стороне клиента позволяет браузеру информировать сервер об атрибутах HTTP-запроса, специфичных для приложения. В настоящее время существует четыре заголовка:

В настоящее время существует четыре заголовка:

-

Sec-Fetch-Site: Указывает предполагаемую связь между инициатором и целевым источником -

Sec-Fetch-Mode: Указывает предполагаемый режим запроса : указывает, был ли запрос инициирован пользователем -

Sec-Fetch-Dest: Указывает предполагаемый пункт назначения запроса

Если они поддерживаются как сервером, так и браузером, эти заголовки предоставляют серверу дополнительную информацию о предполагаемом поведении приложения, чтобы помочь идентифицировать и заблокировать подозрительные запросы.

Связанные заголовки HTTP для повышения конфиденциальности и безопасности

Эти последние элементы не являются строго заголовками безопасности HTTP, но могут служить для повышения как безопасности, так и конфиденциальности.

Реферальная политика

Определяет, сколько (если есть) информации о реферере браузер должен показывать веб-серверу. Типичное использование:

Типичное использование:

Referrer-Policy: origin-when-cross-origin

С этим значением заголовка браузер будет раскрывать полную информацию о реферере (включая URL-адрес) только для запросов с одним и тем же источником. Для всех остальных запросов отправляется только информация о происхождении.

Invicti сообщает об отсутствии заголовков Referrer-Policy с уровнем серьезности Best Practice.

Cache-Control

Этот заголовок позволяет управлять кэшированием определенных веб-страниц. Доступно несколько директив, но обычно используется просто:

Cache-Control: no-store

Это предотвращает любое кэширование ответа сервера, что может быть полезно для обеспечения того, чтобы конфиденциальные данные не сохранялись ни в каких кэшах. Вы можете использовать другие доступные директивы, чтобы получить более точный контроль над поведением кэширования.

Clear-Site-Data

Если вы хотите, чтобы конфиденциальная информация из вашего приложения не сохранялась в браузере после выхода пользователя из системы, вы можете установить Clear-Site-Data header:

Clear-Site-Data: "*"

Эта директива очистит все данные просмотра, связанные с сайтом. Директивы

Директивы cache , cookie и storage также доступны, чтобы дать вам более детальный контроль над тем, что очищается.

Feature-Policy

Это экспериментальный заголовок, который позволяет запретить доступ к определенным функциям браузера и API на текущей странице. Его можно использовать для управления функциональностью приложения, а также для повышения конфиденциальности и безопасности. Например, если вы хотите запретить приложению доступ к API микрофона и камеры, вы можете отправить следующий заголовок:

Feature-Policy: микрофон «нет»; camera 'none'

Доступно множество других директив — полный список см. в документации Feature-Policy на MDN.

Заголовки безопасности в действии со Свеном Моргенротом

Исследователь безопасности Invicti Свен Моргенрот присоединился к Полу Асадориану в Еженедельнике безопасности Пола № 652, чтобы описать и продемонстрировать различные заголовки HTTP, связанные с безопасностью. Посмотрите полное видео-интервью и демонстрацию:

Посмотрите полное видео-интервью и демонстрацию:

Отслеживайте заголовки безопасности HTTP с помощью Invicti

Заголовки безопасности HTTP могут быть простым способом улучшить веб-безопасность и часто не требуют изменений в самом приложении, поэтому всегда полезно использовать самые последние заголовки. Однако из-за того, что поддержка заголовков HTTP поставщиками браузеров может меняться так быстро, сложно поддерживать все в актуальном состоянии, особенно если вы работаете с сотнями веб-сайтов.

Чтобы помочь вам идти в ногу со временем и оставаться в безопасности, Invicti предлагает проверку уязвимостей, включающую тестирование рекомендуемых заголовков безопасности HTTP. Invicti проверяет наличие и правильность настройки заголовка и предоставляет четкие рекомендации, чтобы ваши веб-приложения всегда имели наилучшую защиту.

Invicti проверяет наличие и правильность настройки заголовка и предоставляет четкие рекомендации, чтобы ваши веб-приложения всегда имели наилучшую защиту.

Проверьте свой сайт на наличие безопасных заголовков — Geekflare Tools

Инструменты

Проверьте, есть ли на вашем сайте безопасные заголовки, чтобы ограничить работу браузеров от уязвимостей, которых можно избежать

Netsparker Web Application Security Scanner — единственное решение, которое обеспечивает автоматическую проверку уязвимостей с Proof -Сканирование на основе™.

О заголовках безопасности HTTP

Уменьшите уязвимости безопасности, внедрив необходимые безопасные Заголовки ответа HTTP на веб-сервере, сетевом устройстве и т. д.

В настоящее время он проверяет следующее ОВАСП рекомендуемые заголовки.

- Строгая транспортная безопасность HTTP

- X-Frame-Параметры

- X-Content-Type-Options

- Content-Security-Policy

- X-Permitted-Cross-Domain-Policies

- Реферальная политика

- Очистить данные сайта

- Cross-Origin-Embedder-Policy

- Cross-Origin-Opener-Policy

- Политика кросс-происхождения ресурсов

- Кэш-Контроль

Интересно, как их реализовать?

Вы можете обратиться Руководство по реализации HTTP-заголовка настроить их в Nginx, Apache, IIS, CDN и т.

Отобранные вручную лучшие ресурсы для повышения эффективности вашего веб-сайта и бизнеса

Дополнительные инструменты для вашего веб-сайта

Проверка безопасных заголовков

Проверьте, есть ли на вашем сайте безопасные заголовки для ограничения запуска браузеров от уязвимостей, которых можно избежать

Тест TTFB

Проверьте, насколько быстро ваш сервер отвечает на запросы браузера

Сканер TLS

Проверьте поддерживаемый протокол, настройки сервера, детали сертификата, распространенные уязвимости и т. д.

Средство проверки неработающих ссылок

Проверьте, содержит ли ваша веб-страница внутренние или внешние неработающие ссылки

Хостинг Whois

Узнайте хостинг-провайдера любого сайта, быстро

Поиск записей DNS

Поиск DNS записей A, TXT, MX, SPF и NS

Аудит производительности веб-сайта

Узнайте, как ваш сайт работает по более чем 40 основным показателям

Проверка заголовков HTTP

Проверка того, что заголовки рекламируются вашим веб-сервером или пограничным сетевым устройством

Последние статьи

Расширение возможностей вашего бизнеса

Веб-скрапинг, резидентный прокси-сервер, прокси-менеджер, веб-разблокировщик, сканер поисковых систем и т. д. вам нужно собрать веб-данные.

д. вам нужно собрать веб-данные.

Попробуйте Brightdata

Управляемый хостинг WordPress, который ставит во главу угла ваш бизнес и репутацию, предоставляя первоклассный сервис

Попробуйте Kinsta

Платформа облачных вычислений для малых и крупных предприятий для размещения веб-приложений, сложных приложений, мобильных приложений и многого другого.

Попробуйте Linode

Semrush — это комплексное решение для цифрового маркетинга с более чем 50 инструментами для SEO, социальных сетей и контент-маркетинга.

Try Semrush

- Populer tools

- Secure Headers Test

- TTFB Test

- TLS Scanner

- Broken Link Checker

- Whois Hosting

- DNS Record Lookup

- Website Performance Audit

- HTTP Headers Checker

- HSTS Test

- Тест опций X-Frame

- MIME Sniffing Test

- CSP Test

- Cross-Domain-Policy Test

- Referrer-Policy Test

- Secure Cookie Test

- Server Signature Test

- SPF Record Lookup

- IPv6 Test

- CAA Record Поиск

- Тест Ping

- Тест трассировки

- Тест TLS 1.