Краткий обзор технологии DPI — Deep Packet Inspection / Хабр

Я уже несколько лет активно занимаюсь темой DPI, осуществляя пресейл и непосредственно внедрение этих решений. Побудило меня на написание этого топика то, что тема DPI на хабре раскрыта достаточно слабо, поэтому хотелось бы немного рассказать об устройствах, которые применяют ведущие сервис-провайдеры и крупные корпоративные пользователи для интеллектуального управления трафиком в своих сетях, а также пояснить зачем им это всё надо.

Основы

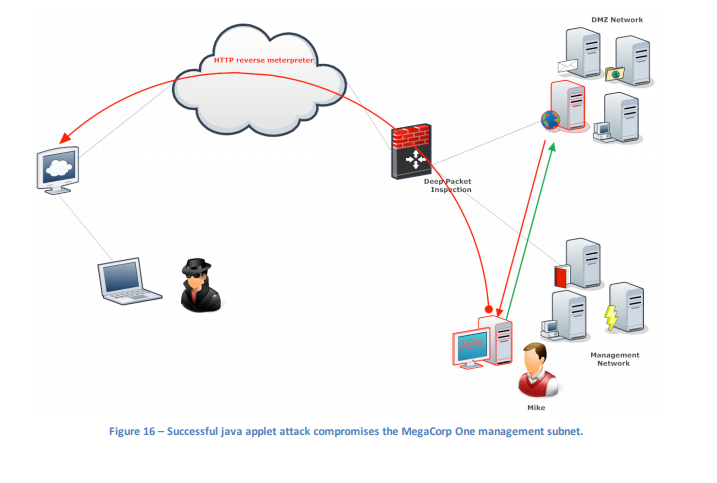

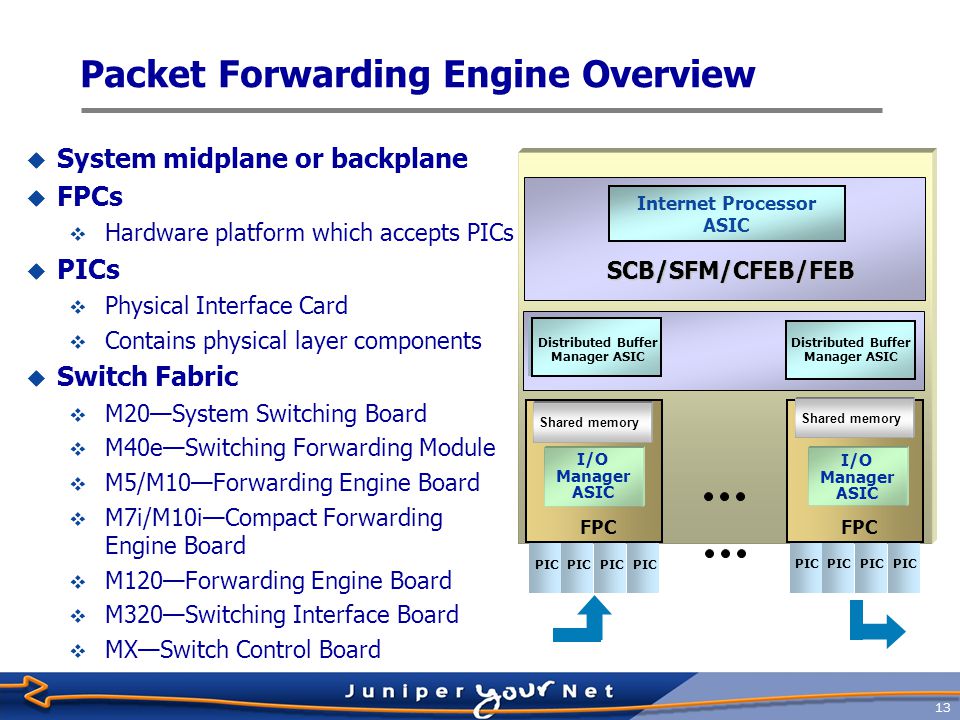

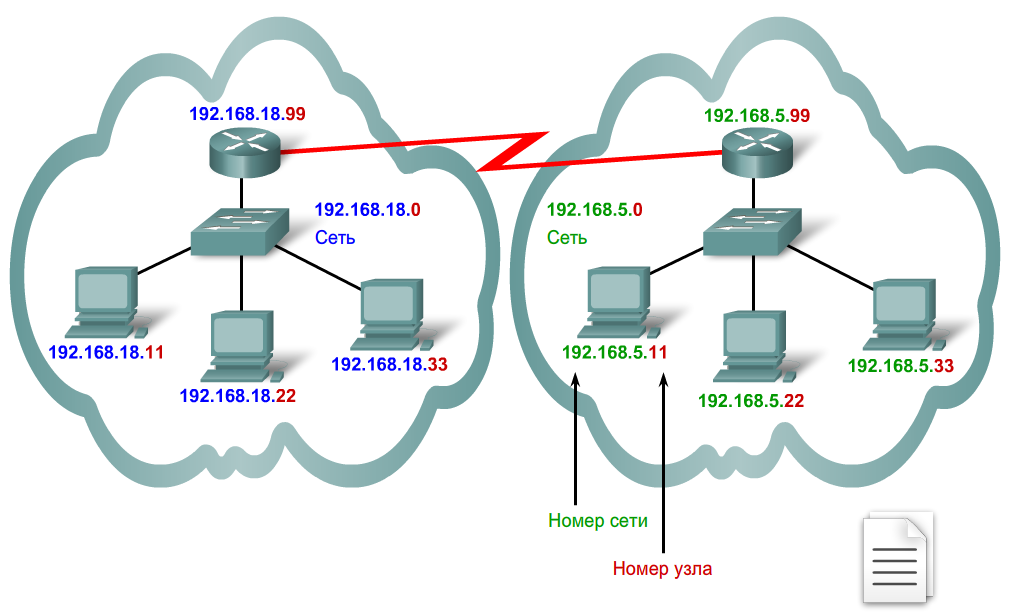

Система DPI, как видно из названия, выполняет глубокий анализ всех проходящих через неё пакетов. Термин «глубокий» подразумевает анализ пакета на верхних уровнях модели OSI, а не только по стандартным номерам портов. Помимо изучения пакетов по неким стандартным паттернам, по которым можно однозначно определить принадлежность пакета определённому приложению, скажем, по формату заголовков, номерам портов и т. п., система DPI осуществляет и так называемый поведенческий анализ трафика, который позволяет распознать приложения, не использующие для обмена данными заранее известные заголовки и структуры данных. Яркий пример тому – Bittorrent. Для их идентификации осуществляется анализ последовательности пакетов, обладающими одинаковыми признаками, таким как Source_IP:port – Destination_IP:port, размер пакета, частота открытия новых сессий в единицу времени и т.д., по поведенческим (эвристическим) моделям, соответствующим таким приложениям. Естественно, сколько производителей такого железа – столько и интерпретаций поведенческих моделей соответствующих протоколов, а значит и точность детектирования также разнится. Раз речь зашла о производителях, стоит отметить, что наиболее крупными игроками и их продуктами на рынке standalone DPI являются Allot Communications, Procera Networks, Cisco, Sandvine. Всё более и более популярными становятся интегрированные в маршрутизаторы решения DPI. Так поступают многие — Cisco, Juniper, Ericsson и т.

п., система DPI осуществляет и так называемый поведенческий анализ трафика, который позволяет распознать приложения, не использующие для обмена данными заранее известные заголовки и структуры данных. Яркий пример тому – Bittorrent. Для их идентификации осуществляется анализ последовательности пакетов, обладающими одинаковыми признаками, таким как Source_IP:port – Destination_IP:port, размер пакета, частота открытия новых сессий в единицу времени и т.д., по поведенческим (эвристическим) моделям, соответствующим таким приложениям. Естественно, сколько производителей такого железа – столько и интерпретаций поведенческих моделей соответствующих протоколов, а значит и точность детектирования также разнится. Раз речь зашла о производителях, стоит отметить, что наиболее крупными игроками и их продуктами на рынке standalone DPI являются Allot Communications, Procera Networks, Cisco, Sandvine. Всё более и более популярными становятся интегрированные в маршрутизаторы решения DPI. Так поступают многие — Cisco, Juniper, Ericsson и т.

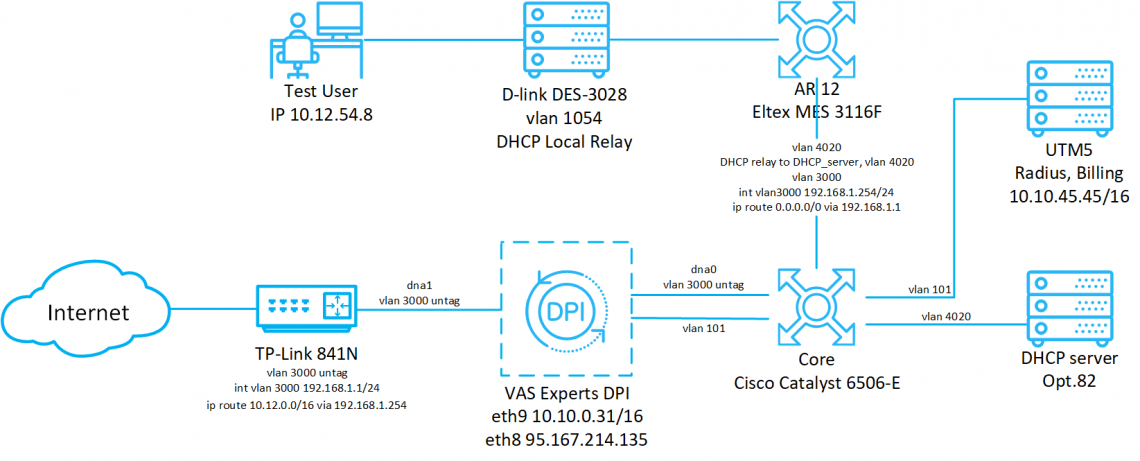

Система DPI, как правило, устанавливается на границе сети оператора в разрыв существующих аплинков, уходящих от пограничных маршрутизаторов. Тем самым, весь трафик, который покидает или входит в сеть оператора, проходит через DPI, что даёт возможность его мониторинга и контроля. Для решения специфических задач можно устанавливать эту систему не на границе сети, а спускать её ниже, ближе к конечным пользователям, на уровень BRAS/CMTS/GGSN/… Это может быть полезно тем операторам, которые по ряду причин помимо утилизации внешних каналов также хотят решать задачу контроля внутренних. Естественно, здесь речь идёт о достаточно крупных сервис-провайдерах с большой распределённой сетью масштабов страны и с достаточно дорогими канальными ёмкостями.

Для решения специфических задач можно устанавливать эту систему не на границе сети, а спускать её ниже, ближе к конечным пользователям, на уровень BRAS/CMTS/GGSN/… Это может быть полезно тем операторам, которые по ряду причин помимо утилизации внешних каналов также хотят решать задачу контроля внутренних. Естественно, здесь речь идёт о достаточно крупных сервис-провайдерах с большой распределённой сетью масштабов страны и с достаточно дорогими канальными ёмкостями.

На рынке DPI есть модели на самый разный кошелёк. Производительность представленных на рынке устройств плавает в пределах от сотен Мбит/с до 160 Гбит/с FDX в рамках одной отдельно взятой коробки, которые, как правило, можно объединять в кластеры. Соответственно, и стоимость плавает весьма серьёзно — от нескольких тысяч до миллионов долларов США. В случае с корпоративным сегментам решения предполагают низкоскоростные подключения по медным интерфейсам типов 10/100/1000. Операторские решения рассчитаны на подключение множества линков 1GE и 10GE.

Основная проблема всех существующих решений DPI заключается в том, что для того, чтобы однозначно определить принадлежность того или иного потока данных к одному из сетевых приложений, устройство, осуществляющее анализ трафика, должно увидеть оба направления сессии. Иными словами, входящий и исходящий трафик в пределах одного flow должны пройти через одно и то же устройство. Если оборудование понимает, что видит только одно направление в рамках сессии, оно не имеет возможности соотнести данный flow с какой-либо известной категорией трафика со всеми вытекающими последствиями. В связи с этим, когда речь заходит о контроле аплинков, встаёт очень логичный вопрос об асимметричном трафике, который для более-менее крупных операторов является не экзотикой, а обыденностью.

- Cisco довольствуется половинкой сессии и пытаются определить тип сетевого приложения, используя лишь эти данные. Очевидно, что при данной методике страдает точность детектирования приложений, особенно тех, для которых требуются поведенческие модели анализа. Также в такой реализации есть ряд ограничений, накладываемых на возможности управления таким трафиком, у каждого вендора они свои.

- Sandvine для решения проблемы асимметричного трафика использует следующую идею — весь трафик, являющийся асимметричным, при помощи инкапсуляции в broadcast-фреймы пересылается на все устройства DPI, находящиеся в едином домене. В итоге данной пересылки устройства, видевшие до этого лишь одно направление в рамках сессии, увидят и второе, на основании чего можно будет осуществить полный комплекс мер по анализу и управлению трафиком. Недостаток данной схемы очевиден — при больших объёмах асимметричного трафика на сети предъявляются серьёзные требования к каналам связи, соединяющим устройства DPI на разных сайтах.

- Умнее всех поступают Procera и Allot. Идея похожа на реализацию Sandvine с тем отличием, что между сайтами пересылается не асимметричный трафик, а метаданные, явно характеризующие его. В общем случае можно считать, что это протокольные заголовки, хотя на самом деле всё чуть сложнее. За счёт подобной оптимизации требования к межсайтовым каналам связи намного более гуманны, относительно реализации Sandvine выигрыш может быть до 95%. Предвосхищая некоторые комментарии, отвечу сразу — да, это работает, подтверждено на практике на production сетях, внедрял лично своими руками.

Ещё один важный момент, который является критичным для некоторых заказчиков — это периодичность обновления файлов сигнатур, на основании которых осуществляется анализ трафика.

Что дальше?

Теперь возникает логичный вопрос – ну и что теперь со всем этим делать? У оператора появляется достаточно мощный инструмент, при умелом использовании которого можно решать различные задачи по эксплуатации сети и её развитию.

Реализация QoS

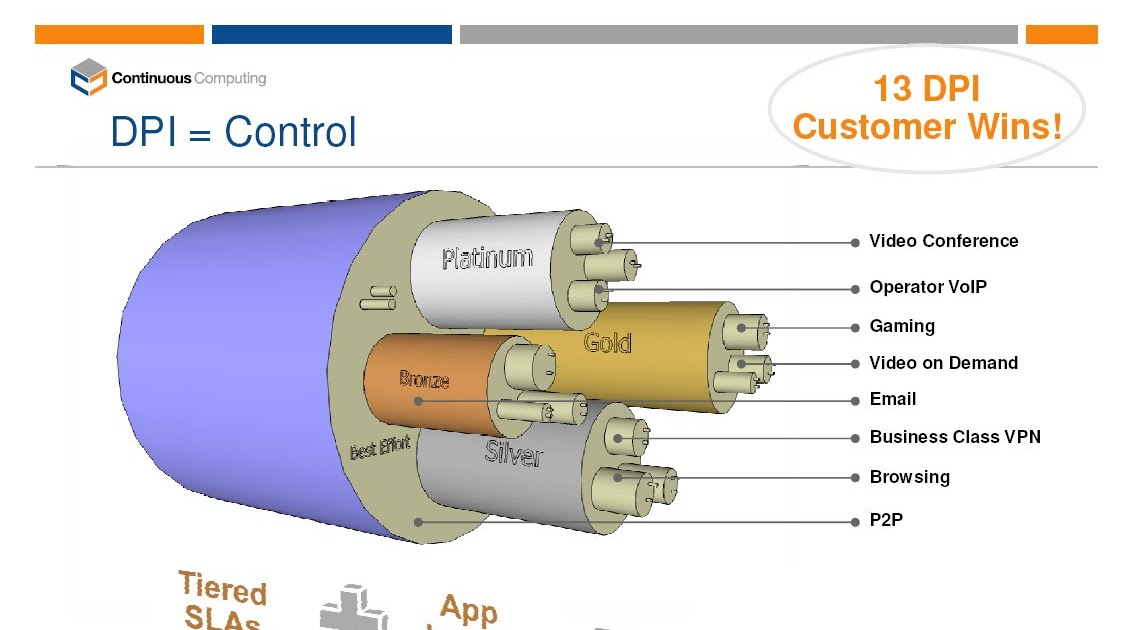

С точки зрения эксплуатации, оператор может контролировать утилизацию подключенных через DPI каналов на уровне приложений. Раньше он решать задачи реализации QoS (Quality of Service) исключительно средствами построения очередей на основании маркировки трафика служебными битами в заголовках IP, 802.1q и MPLS, выделяя наиболее приоритетный трафик (разного рода VPN’ы, IPTV, SIP и т.д.), и гарантируя ему определённую пропускную способность в любой момент времени. Трафик типа Best Effort, к которому относится весь интернет трафик домашних абонентов (HSI — High Speed Internet), оставался фактически без контроля, что давало возможность тому же Bittorrent забрать себе всю свободную полосу, что, в свою очередь, вело к деградации любых других веб-приложений. С использованием DPI у оператора появляется возможность распределить канал между различными приложениями. К примеру, в ночные часы разрешить трафику Bittorrent забирать себе больше полосы, чем днём, в часы-пик, когда в сети ходит большое количество другого веб-трафика. Другая популярная мера у многих мобильных операторов – блокировка Skype-трафика, а также любых видов SIP-телефонии.

Раньше он решать задачи реализации QoS (Quality of Service) исключительно средствами построения очередей на основании маркировки трафика служебными битами в заголовках IP, 802.1q и MPLS, выделяя наиболее приоритетный трафик (разного рода VPN’ы, IPTV, SIP и т.д.), и гарантируя ему определённую пропускную способность в любой момент времени. Трафик типа Best Effort, к которому относится весь интернет трафик домашних абонентов (HSI — High Speed Internet), оставался фактически без контроля, что давало возможность тому же Bittorrent забрать себе всю свободную полосу, что, в свою очередь, вело к деградации любых других веб-приложений. С использованием DPI у оператора появляется возможность распределить канал между различными приложениями. К примеру, в ночные часы разрешить трафику Bittorrent забирать себе больше полосы, чем днём, в часы-пик, когда в сети ходит большое количество другого веб-трафика. Другая популярная мера у многих мобильных операторов – блокировка Skype-трафика, а также любых видов SIP-телефонии.

Subscriber Management

Важным моментом является то, что правила, на основании которых выполняется шейпинг/блокировка, могут быть заданы посредством двух основных базисов – per-service или per-subscriber. В первом случае простейшим образом оговаривается, что конкретному приложению позволяется утилизировать определённую полосу. Во втором привязка приложения к полосе осуществляется для каждого подписчика или группы подписчиков независимо от других, что производится через интеграцию DPI с существующими OSS/BSS системами оператора. Т.е. можно настроить систему таким образом, что подписчик Вася, который за неделю накачал торрентов на 100 гигабайт, до конца месяца будет ограничен по скорости скачивания этих же торрентов на уровне 70% от купленного им тарифа. А у подписчика Пети, который купил дополнительную услугу под названием «Skype без проблем», трафик приложения Skype не будет блокироваться ни при каких условиях, но любой другой – легко. Можно сделать привязку к User-Agent и разрешить браузинг только при помощи рекомендуемых браузеров, можно делать хитрые редиректы в зависимости от типа браузера или ОС. Иными словами, гибкость тарифных планов и опций ограничена лишь здравым смыслом. Если же речь идёт о трафике мобильных операторов, то DPI позволяет контролировать загрузку каждой базовой станции в отдельности, справедливо распределяя ресурсы БС таким образом, чтобы все пользователи остались довольны качеством сервиса. Разумеется, данную задачу можно решать силами мобильного ядра, но это не всегда бюджетно. Раз уж я упомянул мобильных операторов, то хотелось бы отметить, что каждый уважающий себя производитель пакетного ядра EPC (Evolved Packet Core) для LTE интегрирует в свой PDN-GW функционал DPI, заточенный под решение задач мобильных операторов.

А у подписчика Пети, который купил дополнительную услугу под названием «Skype без проблем», трафик приложения Skype не будет блокироваться ни при каких условиях, но любой другой – легко. Можно сделать привязку к User-Agent и разрешить браузинг только при помощи рекомендуемых браузеров, можно делать хитрые редиректы в зависимости от типа браузера или ОС. Иными словами, гибкость тарифных планов и опций ограничена лишь здравым смыслом. Если же речь идёт о трафике мобильных операторов, то DPI позволяет контролировать загрузку каждой базовой станции в отдельности, справедливо распределяя ресурсы БС таким образом, чтобы все пользователи остались довольны качеством сервиса. Разумеется, данную задачу можно решать силами мобильного ядра, но это не всегда бюджетно. Раз уж я упомянул мобильных операторов, то хотелось бы отметить, что каждый уважающий себя производитель пакетного ядра EPC (Evolved Packet Core) для LTE интегрирует в свой PDN-GW функционал DPI, заточенный под решение задач мобильных операторов.

Зачем это всё надо?

Звучит это всё, конечно, не очень оптимистично, но для многих операторов по экономическим причинам значительно дешевле поставить систему DPI для контроля утилизации каналов, чем расширять аплинки. Причём, сделать это без особых потерь абонентской базы, т.к. давно известно, что большая часть трафика генерируется примерно 5% наиболее активных абонентов. И в этом случае оператору экономически целесообразней снизить абонентскую базу, но платить меньше денег за аплинки, т.к. уйдут самые активные качальщики, из-за которых оператор вынужден каждый месяц платить немаленькую сумму за аплинки. Это ночной кошмар любого маркетолога, но в некоторых случаях потерять клиентов – выгодно. Деликатность ситуации заключается в том, что рано или поздно наступит такой момент, когда все операторы так или иначе будут что-либо шейпить при помощи DPI. Т.е. если сегодня один оператор начнёт рубить торренты, самые активные качальщики разом уйдут к другому. После этого у того сильно скакнёт загрузка его каналов и клиенты начнут жаловаться на то, что плохо работает веб-браузинг. Оператор подумает, подсчитает, и в итоге купит DPI. И так до тех пор, пока все игроки на рынке не обзаведутся подобной системой. Разумеется, установка DPI не снимает с оператора задачу по периодическому расширению аплинков и увеличению скорости доступа для подписчиков. Просто теперь эти расширения не будут бесконтрольными. Т.е. оператор всегда будет знать трафик какого типа и в каком количестве пойдёт через его каналы, это будет прогнозируемо. Разумеется, когда речь идёт о коробках стоимостью $1M, дело не только в аплинках, необходимо это понимать. Моё личное мнение в первом приближении, как пользователя услуги широкополосного доступа в интернет, заключается в том, что что-либо резать и блокировать, конечно же, плохо и совершенно неправильно. Но, глядя глазами инженера на то, какими темпами растут объёмы трафика, использование DPI становится спасением для многих операторов, т.

После этого у того сильно скакнёт загрузка его каналов и клиенты начнут жаловаться на то, что плохо работает веб-браузинг. Оператор подумает, подсчитает, и в итоге купит DPI. И так до тех пор, пока все игроки на рынке не обзаведутся подобной системой. Разумеется, установка DPI не снимает с оператора задачу по периодическому расширению аплинков и увеличению скорости доступа для подписчиков. Просто теперь эти расширения не будут бесконтрольными. Т.е. оператор всегда будет знать трафик какого типа и в каком количестве пойдёт через его каналы, это будет прогнозируемо. Разумеется, когда речь идёт о коробках стоимостью $1M, дело не только в аплинках, необходимо это понимать. Моё личное мнение в первом приближении, как пользователя услуги широкополосного доступа в интернет, заключается в том, что что-либо резать и блокировать, конечно же, плохо и совершенно неправильно. Но, глядя глазами инженера на то, какими темпами растут объёмы трафика, использование DPI становится спасением для многих операторов, т. к. торренты сегодня способны забить намертво практически любой аплинк.

к. торренты сегодня способны забить намертво практически любой аплинк.

Новая модель услуг

Мы плавно перешли к задаче развития сети и её услуг. Глядя на то, как подписчики пользуются купленной ими полосой, какие приложения используют, оператор может изучать потребности каждой категории подписчиков и предлагать им более гибкие и совершенные тарифные планы. К примеру, основываясь на том, что подписчики тарифа Silver активно пользуются услугами сторонней SIP-телефонии, можно предложить им дополнительный пакет, позволяющий использовать аналогичный сервис, предоставляемый оператором, но со скидкой. Остальные подписчики при желании воспользоваться более дешёвой телефонией будут мотивированы переходить на более дорогой тариф, приобретая дополнительные бонусы в виде повышения скорости. Можно придумать много кейсов, это лишь один из них. Своё видение персонализированных сервисов представила компания Allot в своей презентации, выдержки из которой упоминаются в материале, когда-то опубликованном на хабре. Подход очень интересный, и выгодный как для пользователя, так и для оператора. Тенденции развития телекоммуникационного рынка таковы, что для операторов продавать трубу, как они делают сейчас, скоро будет просто невыгодно, есть масса исследований, подтверждающих это. ARPU не увеличивается, конкуренция высока, оборудование необходимо апгрейдить всё чаще и чаще, расходы операторов растут, а желание получать прибыль никуда не девается. Задача DPI в данном разрезе — реализовать новые модели предоставления услуг конечному пользователю. Некоторые мировые операторы маленькими шагами уже двигаются к данной идее. В России, очевидно, процесс этот будет долгим и мучительным, т.к. для достижения задачи необходимо перестраивать мозги абонентов на другую частоту, что очень непросто, т.к. отучить человека не качать торренты, а покупать легальный контент — непросто. Я бы не хотел сейчас запускать дискуссию на тему «А где мне брать легальный контент?», это отдельная песня, и я очень рад, что это сдвинулось с мёртвой точки (на примере ivi, omlet, zabava и т.

Подход очень интересный, и выгодный как для пользователя, так и для оператора. Тенденции развития телекоммуникационного рынка таковы, что для операторов продавать трубу, как они делают сейчас, скоро будет просто невыгодно, есть масса исследований, подтверждающих это. ARPU не увеличивается, конкуренция высока, оборудование необходимо апгрейдить всё чаще и чаще, расходы операторов растут, а желание получать прибыль никуда не девается. Задача DPI в данном разрезе — реализовать новые модели предоставления услуг конечному пользователю. Некоторые мировые операторы маленькими шагами уже двигаются к данной идее. В России, очевидно, процесс этот будет долгим и мучительным, т.к. для достижения задачи необходимо перестраивать мозги абонентов на другую частоту, что очень непросто, т.к. отучить человека не качать торренты, а покупать легальный контент — непросто. Я бы не хотел сейчас запускать дискуссию на тему «А где мне брать легальный контент?», это отдельная песня, и я очень рад, что это сдвинулось с мёртвой точки (на примере ivi, omlet, zabava и т. п. совместно с возрастающими продажами Smart TV). Надеюсь, данные проекты не заглохнут. О Netflix я пока не мечтаю, но было бы здорово.

п. совместно с возрастающими продажами Smart TV). Надеюсь, данные проекты не заглохнут. О Netflix я пока не мечтаю, но было бы здорово.

DPI отлично умеет работать в связке с различными VAS (Value Added Services) системами, такими как антиспам, антивирус, видеооптимизаторы и т.п. Суть функционала заключается в отводе части трафика по заданным администратором критериям, на сторонние устройства, для осуществления более глубокого анализа и обработки.

Довольно легко можно организовать предоставление пользователям услуг по родительскому контролю, которые становятся всё более и более актуальными.

Спецслужбы

В конце хотелось бы сказать пару слов о том, для чего также закупается DPI, кроме как для издевательств над абонентами. Оборудование DPI, в связи со своим умением видеть всё и вся, что происходит на сети, является весьма интересным устройством для товарищей в погонах, без которых сейчас никуда. При помощи DPI спецслужбы могут вести наблюдение за сетевой активностью того или иного пользователя. Можно перекрыть ему VPN, HTTPS и прочие прелести, делающие невозможным анализ контента. Разумеется, можно закрывать доступ пользователей к неугодным властям сайтам, что очень актуально в связи с последними событиями в законотворческой деятельности в России.

Можно перекрыть ему VPN, HTTPS и прочие прелести, делающие невозможным анализ контента. Разумеется, можно закрывать доступ пользователей к неугодным властям сайтам, что очень актуально в связи с последними событиями в законотворческой деятельности в России.

Сетевой нейтралитет

И, наконец, хотелось бы сказать пару слов о многострадальном сетевом нейтралитете, который существует в некоторых странах. Если коротко, то операторам в отсутствие перегрузок на аплинках нынче запрещено блокировать трафик законных/легальных приложений. Т.е. начать выборочную блокировку любого трафика теперь разрешается только в случае возникновения перегрузки. Но, в то же время, ещё нет чётких формулировок на тему того, какие именно приложения являются законными, а какие – нет. По логике, незаконным может быть только контент, а не приложения. К примеру, детская порнография явно относится к незаконному контенту, но протоколы HTTP и Bittorrent, посредством которых можно осуществлять его передачу – вполне себе легальны. Так что тут имеется ещё достаточно большой простор для споров, а тема, на мой взгляд, весьма интересна. Пока что у нас сетевым нейтралитетом не пахнет, посему у операторов на руках — все карты для управления трафиком при помощи DPI.

Так что тут имеется ещё достаточно большой простор для споров, а тема, на мой взгляд, весьма интересна. Пока что у нас сетевым нейтралитетом не пахнет, посему у операторов на руках — все карты для управления трафиком при помощи DPI.

Вместо заключения

Надеюсь, данная заметка помогла кому-то немного структурировать свои знания относительно DPI. Я подумаю над тем, чтобы остановиться на каких-то моментах более детально в следующих опусах, ежели на них будет спрос, тема достаточно обширна. Чтобы избежать лишней полемики — лично я, как пользователь услуг ШПД, против того, чтобы что-либо резалось и блокировалось, что ни в коем случае не мешает мне делать свою работу. С радостью отвечу на вопросы.

Forward — DPI — фильтрация трафика

- Главная

- Блог

Эта технология ─ основа рекламных алгоритмов, а на ее базе Роскомнадзор создает суверенный рунет. Рассказыванием, что такое оборудование DPI и какие функции выполняет система.

DPI ─ что такое глубокая фильтрация данных

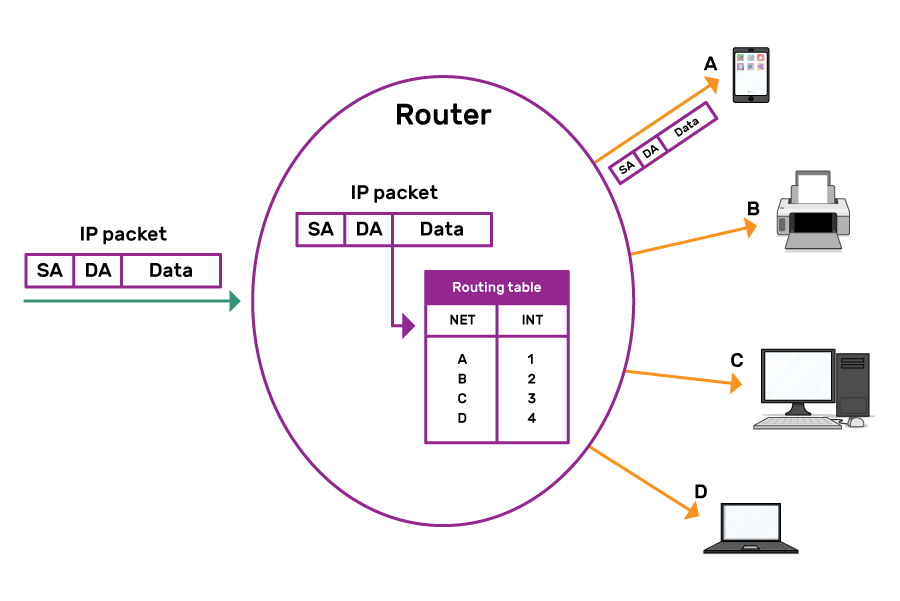

Технология DPI ─ это система глубокой фильтрации трафика, которая обнаруживает конкретные данные, а не только заголовки пакетов, как стандартная фильтрация. Пакет содержит в себе данные, пересылаемые абонентами друг другу. У пакета есть несколько “опознавательных знаков” ─ заголовок, адрес отправителя, адрес получателя и “тело” пакета. Именно последнее и исследуют DPI системы, проводя сигнатурный анализ.

Фильтрация происходит на основании правил, заданных оператором, компанией или сетевым администратором. Технология DPI проверяет пакеты, которые проходят через заданную точку, и принимает решение ─ пропускать трафик дальше или заблокировать. Глубокая проверка позволяет определить, из какой службы или приложения поступают сообщения. Например, китайские технологии deep packet inspection надежно защищают пользователей от вредоносных и опасных, по мнению государства, сайтов. Выполнить обход DPI можно с помощью некоторых приложений, программ или VPN.

Особенность технологии ─ глубокий анализ трафика на всех уровнях модели OSI. Система контролирует поток данных в сети, идентифицирует протоколы и приложения, фильтрует по URL, не позволяет вредоносными программам проникнуть и распространиться. DPI способна полностью заблокировать URL или часть кода.

Техники глубокого анализа пакетов

- Сигнатурный анализ, или сопоставление шаблонов/сигнатур. Анализируется каждый пакет на основе базы известных атак в сети. Метод успешно отсекает уже ранее обнаруженные типы атак, но не защищает от новых.

- Аномалия протокола. Хорошо защищает от неизвестных атак благодаря определениям протокола, в которых прописано, какой контент разрешен.

- Система предотвращения вторжений, которая может блокировать атаки в реальном времени. Риск ложной тревоги частично компенсируется консервативной политикой.

Состав систем DPI

- Разделение потока трафика на логические сессии;

- Установление правил и параметров качества услуг;

- Тарификация, применение правил к трафику;

- Контроль баланса абонентов, применение скидок, тарификация сервисов ;

- Информация о балансе абонента;

- Информация о клиентских устройствах;

- Кэширование данных;

- Идентификация абонентов;

- Хранение данных.

Зачем нужна фильтрация трафика

Маркетинг. Удивительно, но технологию DPI во всем мире используют больше для… маркетинга. Система анализирует трафик пользователя, определяет его интересы и позволяет точнее показывать нужную рекламу. Также с помощью протокола dpi можно:

- сегментировать базу абонентов и предлагать услуги;

- уведомлять абонентов о чрезвычайных ситуациях через браузер;

- увеличивать скорость трафика;

- блокировать устройства, раздающие интернет.

Фильтрация. Собственно, базовая функция DPI все же фильтрация данных. Это защита пользователей от вирусов, запрещенных сайтов, вредоносных программ, подспорье в борьбе с терроризмом.

Приоритезация трафика. Полезная функция при перегрузе полосы пропускания ─ Full DPI отбрасывает трафик с меньшим приоритетом, чтобы освободить полосу. Еще приоритезация позволяет пользователям просматривать видео без торможения, быстро загружать сайты и скачивать файлы. DPI дифференцирует трафик, равномерно распределяет потоки и предотвращает сетевые перегрузы.

DPI дифференцирует трафик, равномерно распределяет потоки и предотвращает сетевые перегрузы.

Анализ трафика у операторов связи

Технологию DPI любят и используют российские провайдеры и мобильные операторы:

- распределяют нагрузку, чтобы пользователи не замечали снижение скорости ─ например, в часы пик назначают низкий приоритет фоновым приложениям и загрузкам, а высокий ─ онлайн-видео, играм, браузерам;

- ограничивают скорость интернета, если абонент использовал купленный месячный пакет трафика;

- регулируют скорость торрентов, приложений и сервисов или блокируют их;

- отслеживают, если пользователь раздает интернет с телефона на компьютер;

- ограничивают доступ к запрещенным сайтам, которые работают по незащищенному протоколу HTTP.

Итоги

DPI улучшает сервис и безопасность абонентов, а в российских реалиях еще и помогает соответствовать законам. Управление производительностью и аналитика сети — еще одно преимущество технологии. Для операторов связи комбинация биллинг + DPI ─ это оптимальная грамотная тарификация и гарантия выполнения требований регуляторов.

Для операторов связи комбинация биллинг + DPI ─ это оптимальная грамотная тарификация и гарантия выполнения требований регуляторов.

Вернуться назад

404: Страница не найдена

СетьСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о работе в сети.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, Networking.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Унифицированные коммуникации

- Сравнение бесплатных и платных планов Microsoft Teams

Несмотря на то, что Teams поставляется с некоторыми лицензиями Microsoft 365, он предлагает бесплатный план.

Узнайте разницу между Teams Free и …

Узнайте разницу между Teams Free и … - Платформы для совместной работы играют ключевую роль в безопасности гибридной работы

По мере роста гибридной работы и виртуального сотрудничества устаревших инструментов безопасности становится недостаточно. Узнайте, почему организации должны обновлять…

- Как подойти к интеграции Webex-Teams и заставить ее работать

Cisco и Microsoft наконец устраняют барьеры взаимодействия между приложениями Webex и Teams. Компании смогут …

Мобильные вычисления

- 5 функций и платформ MDM для малого бизнеса

Когда предприятия малого и среднего бизнеса развертывают мобильные устройства, им необходимо найти жизнеспособное MDM, которое может удовлетворить их потребности. Прочитайте о 5 ключевых функциях, на которые стоит обратить внимание…

- Как малому бизнесу выбрать подходящие мобильные устройства

Малому и среднему бизнесу, испытывающему нехватку денежных средств, развертывание мобильных устройств может показаться излишним.

Тем не менее, мобильные устройства являются ценным инструментом для повышения …

Тем не менее, мобильные устройства являются ценным инструментом для повышения … - Вопросы и ответы Jamf: как упрощенная регистрация BYOD помогает ИТ-специалистам и пользователям

Руководители Jamf на JNUC 2022 делятся своим видением будущего с упрощенной регистрацией BYOD и ролью iPhone в …

Дата-центр

- Классические и квантовые вычисления: в чем разница?

Классические и квантовые компьютеры имеют много различий в своих вычислительных возможностях и рабочих характеристиках. Знай их…

- Топ-5 колокейшн провайдеров 2023 года

Колокейшн-компании предлагают широкий спектр возможностей и услуг, которые могут помочь организациям сократить или исключить расходы …

- Ключевые различия между стандартами BICSI и TIA/EIA

Стандарты

для центров обработки данных помогают организациям проектировать объекты с учетом эффективности и безопасности.

Организации могут использовать BICSI и TIA …

Организации могут использовать BICSI и TIA …

ИТ-канал

- Перспективы кибербезопасности 2023: консультанты называют 6 тенденций

Руководители

ИТ-служб прогнозируют, что больше внимания будет уделяться обучению и защите пользователей, безопасности цепочки поставок и машинному обучению. И…

- Украинские разработчики программного обеспечения справляются с отключением электроэнергии

Поставщики ИТ-услуг используют сочетание дизельных генераторов, портативных электростанций, Starlink и творческого планирования работы, чтобы добиться …

- 8 тенденций индустрии ИТ-услуг, за которыми стоит следить в 2023 году

Экономическая неопределенность усложняет бизнес-перспективы MSP фирм, оказывающих профессиональные услуги. Окружающая среда может усилить облако…

Что такое глубокая проверка пакетов? Как это работает, примеры использования DPI и многое другое

Узнайте о глубокой проверке пакетов в Data Protection 101, нашей серии статей об основах информационной безопасности.

Что такое DPI?

Глубокая проверка пакетов, также известная как DPI, извлечение информации, IX или полная проверка пакетов, представляет собой тип фильтрации сетевых пакетов. Глубокая проверка пакетов оценивает часть данных и заголовок пакета, который передается через точку проверки, отсеивая любое несоответствие протоколу, спам, вирусы, вторжения и любые другие определенные критерии, чтобы блокировать прохождение пакета через проверку. точка.

Глубокая проверка пакетов также используется для принятия решения о том, перенаправляется ли конкретный пакет другому адресату. Короче говоря, глубокая проверка пакетов способна находить, обнаруживать, классифицировать, блокировать или перенаправлять пакеты, которые имеют определенный код или полезные данные, которые не обнаруживаются, не обнаруживаются, не классифицируются, не блокируются или не перенаправляются с помощью обычной фильтрации пакетов. В отличие от простой фильтрации пакетов, глубокая проверка пакетов выходит за рамки проверки заголовков пакетов.

Как работает глубокая проверка пакетов

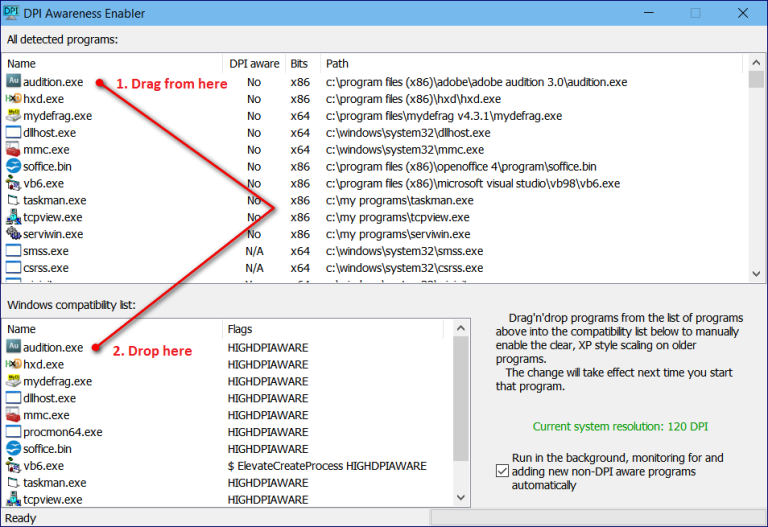

Глубокая проверка пакетов — это форма фильтрации пакетов, обычно выполняемая вашим брандмауэром. Он применяется на прикладном уровне Open Systems Interconnection.

Глубокая проверка пакетов оценивает содержимое пакета, проходящего контрольную точку. Используя правила, назначенные вами, вашим интернет-провайдером, сетевым или системным администратором, глубокая проверка пакетов определяет, что делать с этими пакетами в режиме реального времени.

Глубокая проверка пакетов может проверять содержимое этих пакетов, а затем выяснять, откуда они пришли, например, от службы или приложения, которое их отправило. Кроме того, он может работать с фильтрами, чтобы находить и перенаправлять сетевой трафик с онлайн-сервиса, такого как Twitter или Facebook, или с определенного IP-адреса.

Глубокая проверка пакетов и обычная фильтрация пакетов

При обычной фильтрации пакетов считывается только информация заголовка каждого пакета. Это был базовый подход, который был менее сложным, чем современный подход к фильтрации пакетов, в основном из-за технологических ограничений того времени. Брандмауэры имели очень небольшую вычислительную мощность, и ее было недостаточно для обработки больших объемов пакетов. Другими словами, обычная фильтрация пакетов была аналогична чтению названия книги без осознания или оценки содержания внутри обложки.

Это был базовый подход, который был менее сложным, чем современный подход к фильтрации пакетов, в основном из-за технологических ограничений того времени. Брандмауэры имели очень небольшую вычислительную мощность, и ее было недостаточно для обработки больших объемов пакетов. Другими словами, обычная фильтрация пакетов была аналогична чтению названия книги без осознания или оценки содержания внутри обложки.

С появлением новых технологий стала возможной глубокая проверка пакетов. По мере того, как он становился более тщательным и полным, его сравнивали с тем, что вы берете книгу, открываете ее и читаете от корки до корки.

Варианты использования для глубокой проверки пакетов

Существует несколько вариантов использования глубокой проверки пакетов. Он может действовать как система обнаружения вторжений или как комбинация предотвращения вторжений и обнаружения вторжений. Он может идентифицировать определенные атаки, которые ваш брандмауэр, системы предотвращения вторжений и системы обнаружения вторжений не могут адекватно обнаружить.

Если в вашей организации есть пользователи, которые используют свои ноутбуки для работы, то глубокая проверка пакетов жизненно важна для предотвращения проникновения червей, шпионских программ и вирусов в вашу корпоративную сеть. Кроме того, использование глубокой проверки пакетов основано на правилах и политиках, определенных вами, что позволяет вашей сети обнаруживать запрещенное использование утвержденных приложений.

Глубокая проверка пакетов также используется сетевыми администраторами для упрощения потока сетевого трафика. Например, если у вас есть сообщение с высоким приоритетом, вы можете использовать глубокую проверку пакетов, чтобы обеспечить немедленную передачу высокоприоритетной информации перед другими сообщениями с более низким приоритетом. Вы также можете установить приоритет для критически важных пакетов перед обычными пакетами просмотра. Если у вас есть проблемы с одноранговыми загрузками, вы можете использовать глубокую проверку пакетов, чтобы ограничить или замедлить скорость передачи данных. DPI также можно использовать для расширения возможностей интернет-провайдеров по предотвращению использования устройств IoT в DDOS-атаках путем блокировки вредоносных запросов от устройств.

DPI также можно использовать для расширения возможностей интернет-провайдеров по предотвращению использования устройств IoT в DDOS-атаках путем блокировки вредоносных запросов от устройств.

Операторы мобильной связи и другие поставщики аналогичных услуг также используют глубокую проверку пакетов, чтобы адаптировать свои предложения к индивидуальным подписчикам, что позволяет им различать использование данных как «все, что вы можете съесть», «сад на стену» или «добавленную стоимость». Звукозаписывающие компании и другие правообладатели также могут потребовать от интернет-провайдеров заблокировать незаконную загрузку их контента — этот процесс достигается путем глубокой проверки пакетов.

В других случаях глубокая проверка пакетов используется для показа целевой рекламы пользователям, законного перехвата и применения политик. Глубокая проверка пакетов также может предотвратить некоторые типы атак переполнения буфера.

Наконец, глубокая проверка пакетов может помочь вам предотвратить утечку информации, например, при отправке конфиденциального файла по электронной почте. Вместо того, чтобы иметь возможность успешно отправить файл, пользователь вместо этого получит информацию о том, как получить необходимое разрешение и разрешение на его отправку.

Вместо того, чтобы иметь возможность успешно отправить файл, пользователь вместо этого получит информацию о том, как получить необходимое разрешение и разрешение на его отправку.

Как и в случае с другими технологиями, глубокая проверка пакетов также может использоваться для целей, не вызывающих восхищения, таких как прослушивание и цензура. На самом деле известно, что китайское правительство использует глубокую проверку пакетов для мониторинга сетевого трафика страны и подвергает цензуре некоторый контент и сайты, которые наносят ущерб их интересам. Именно так Китаю удалось блокировать порнографию, религиозную информацию, материалы, касающиеся политического инакомыслия, и даже такие популярные веб-сайты, как Википедия, Google и Facebook.

Хотя DPI имеет много потенциальных вариантов использования, он может легко определить получателя или отправителя содержимого, которое он отслеживает, поэтому есть некоторые опасения по поводу конфиденциальности. В первую очередь это вызывает беспокойство, когда DPI используется в контексте маркетинга и рекламы, путем мониторинга поведения пользователей и продажи просмотра и других данных маркетинговым или рекламным компаниям.

Методы глубокой проверки пакетов

Два основных типа продуктов используют глубокую проверку пакетов: брандмауэры, в которых реализованы функции IDS, такие как проверка содержимого, и системы IDS, предназначенные для защиты сети, а не только для обнаружения атак. Некоторые из основных методов, используемых для глубокой проверки пакетов, включают:

● Сопоставление с образцом или сигнатурой . Один из подходов к использованию брандмауэров, в которых реализованы функции IDS, сопоставление с образцом или сигнатурой, заключается в анализе каждого пакета по базе данных известных сетевых атак. Недостатком этого подхода является то, что он эффективен только для известных атак, а не для атак, которые еще предстоит обнаружить.

● Аномалия протокола — еще один подход к использованию брандмауэров с функциями IDS, аномалия протокола использует подход «запрет по умолчанию», который является ключевым принципом безопасности. Используя этот метод, определения протокола используются для определения того, какой контент должен быть разрешен. Это отличается от подхода, когда просто разрешается весь контент, который не соответствует базе данных сигнатур, как это происходит в случае сопоставления с образцом или сигнатурой. Основное преимущество аномалии протокола заключается в том, что она обеспечивает защиту от неизвестных атак.

Это отличается от подхода, когда просто разрешается весь контент, который не соответствует базе данных сигнатур, как это происходит в случае сопоставления с образцом или сигнатурой. Основное преимущество аномалии протокола заключается в том, что она обеспечивает защиту от неизвестных атак.

● Решения IPS — Некоторые решения IPS реализуют технологии DPI. Эти решения имеют функциональность, аналогичную встроенным IDS, хотя они имеют возможность блокировать обнаруженные атаки в режиме реального времени. Одной из самых больших проблем при использовании этого метода является риск ложных срабатываний, который можно в некоторой степени уменьшить путем создания консервативной политики.

Существуют некоторые ограничения для этих и других методов DPI, хотя поставщики предлагают решения, направленные на устранение практических и архитектурных проблем с помощью различных средств. Кроме того, решения DPI теперь предлагают ряд других дополнительных технологий, таких как VPN, анализ вредоносных программ, фильтрация спама, фильтрация URL-адресов и другие технологии, обеспечивающие более комплексную защиту сети.

Проблемы глубокой проверки пакетов

Ни одна технология не идеальна, и глубокая проверка пакетов не является исключением. У него есть три очевидных слабости:

1. Глубокая проверка пакетов очень эффективна для предотвращения таких атак, как отказ в обслуживании, атаки на переполнение буфера и даже некоторые формы вредоносных программ. Но его также можно использовать для создания подобных атак .

2. Глубокая проверка пакетов может сделать ваш текущий брандмауэр и другое программное обеспечение безопасности более сложный и трудный в управлении . Вы должны быть уверены, что постоянно обновляете и пересматриваете политики глубокой проверки пакетов, чтобы обеспечить постоянную эффективность.

3. Глубокая проверка пакетов может замедлить работу вашей сети за счет выделения ресурсов для вашего брандмауэра, чтобы он мог справиться с вычислительной нагрузкой.

Помимо проблем конфиденциальности и присущих глубокой проверке пакетов ограничений, некоторые проблемы возникают из-за использования сертификатов HTTPS и даже VPN с туннелированием конфиденциальности.