Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В». Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

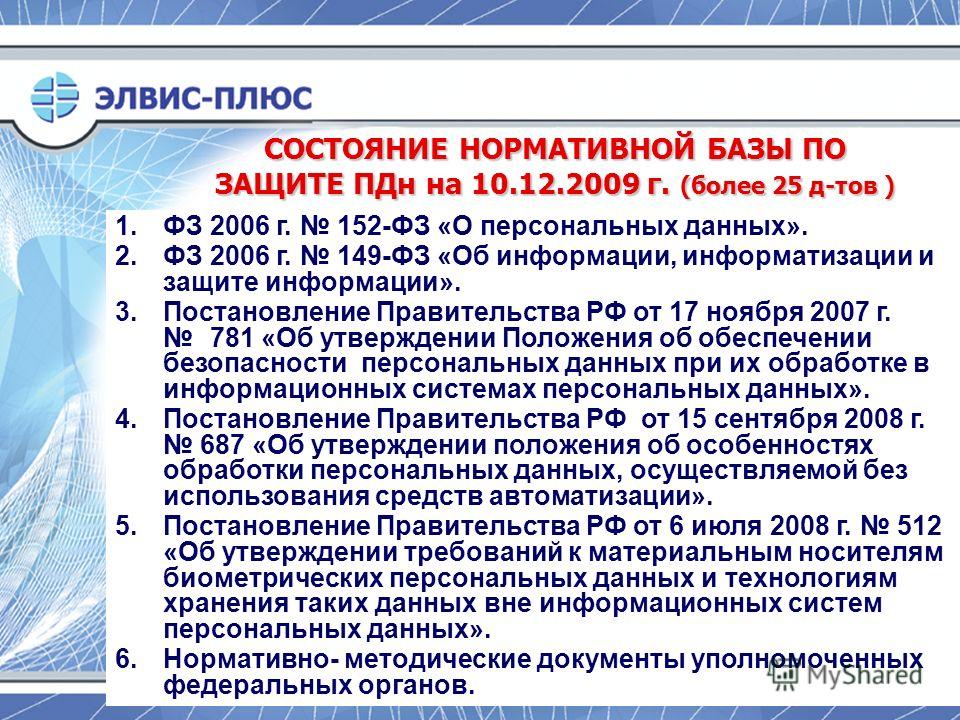

ЭЛВИС-ПЛЮС: спектр услуг

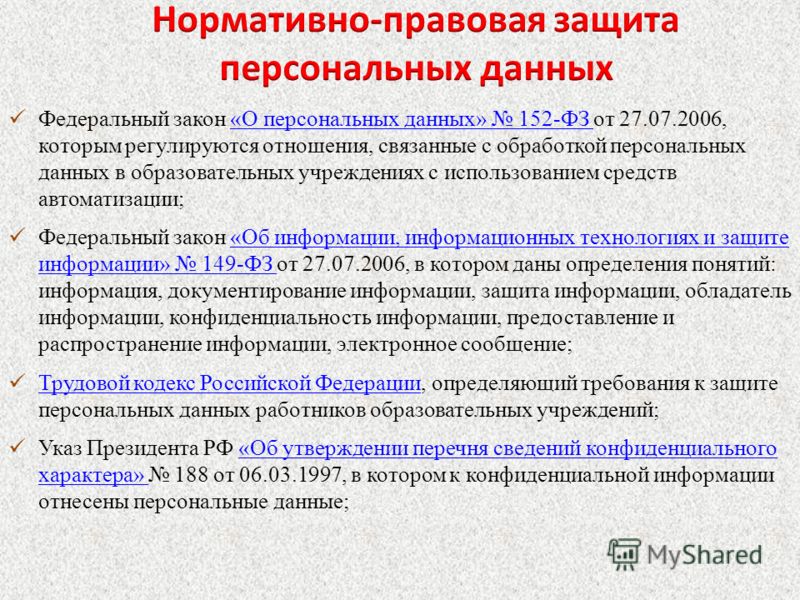

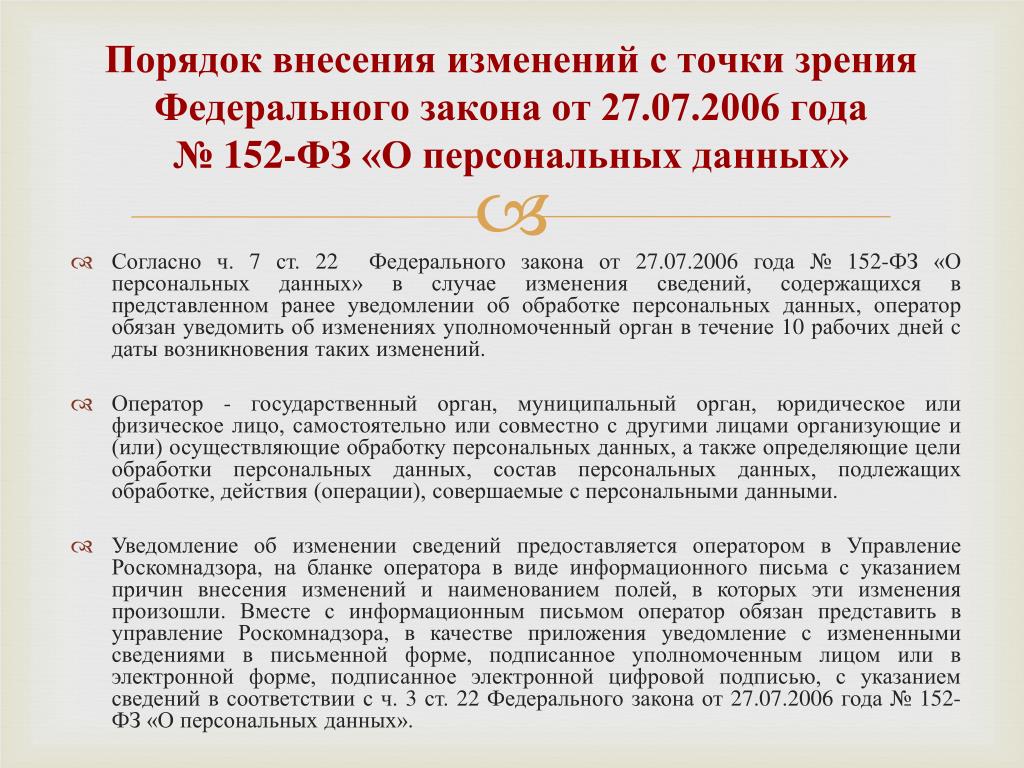

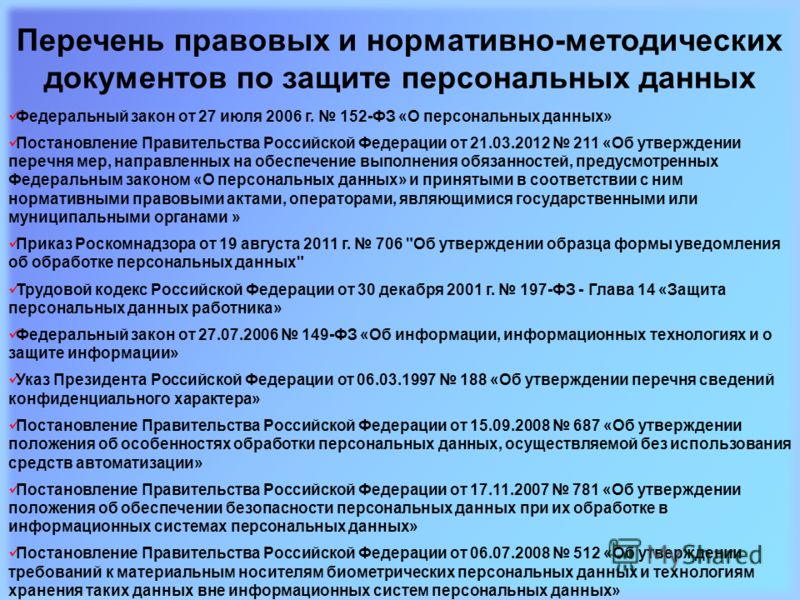

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

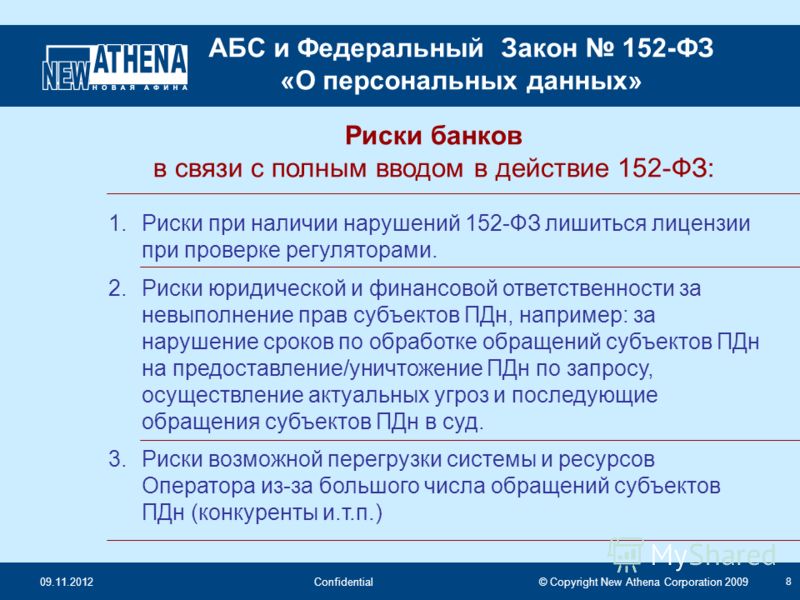

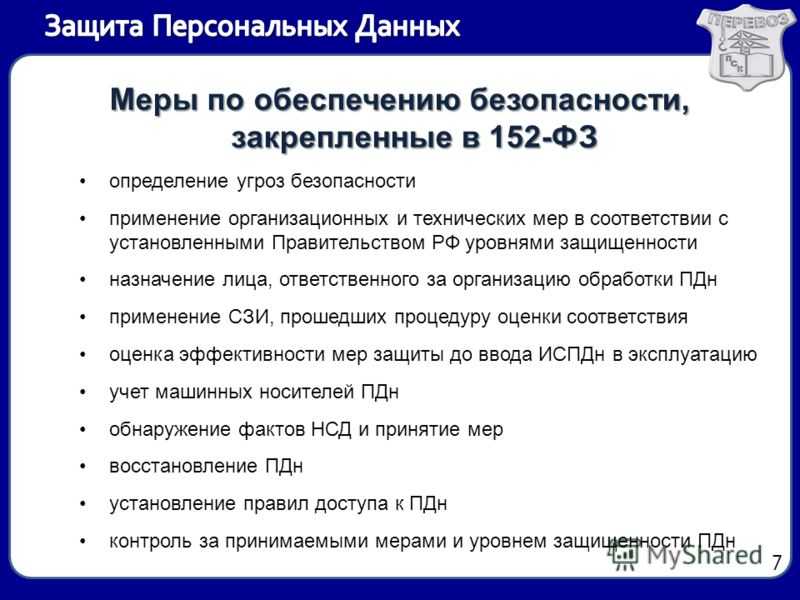

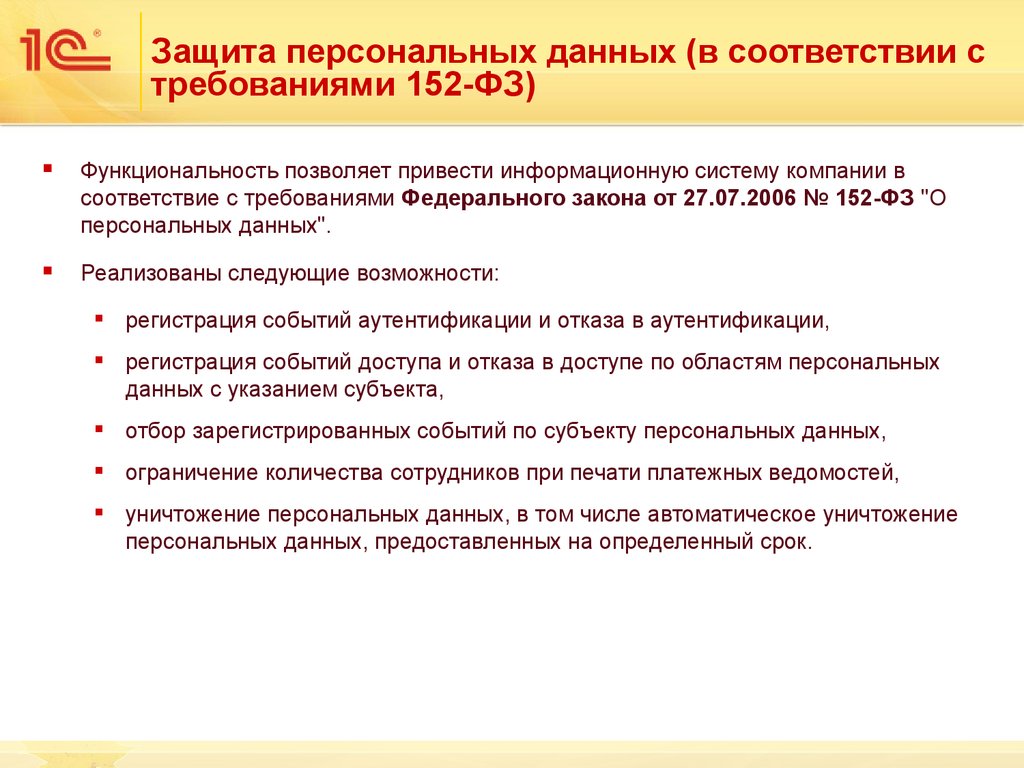

Услуги по защите персональных данных в соответствии с положениями 152-ФЗ

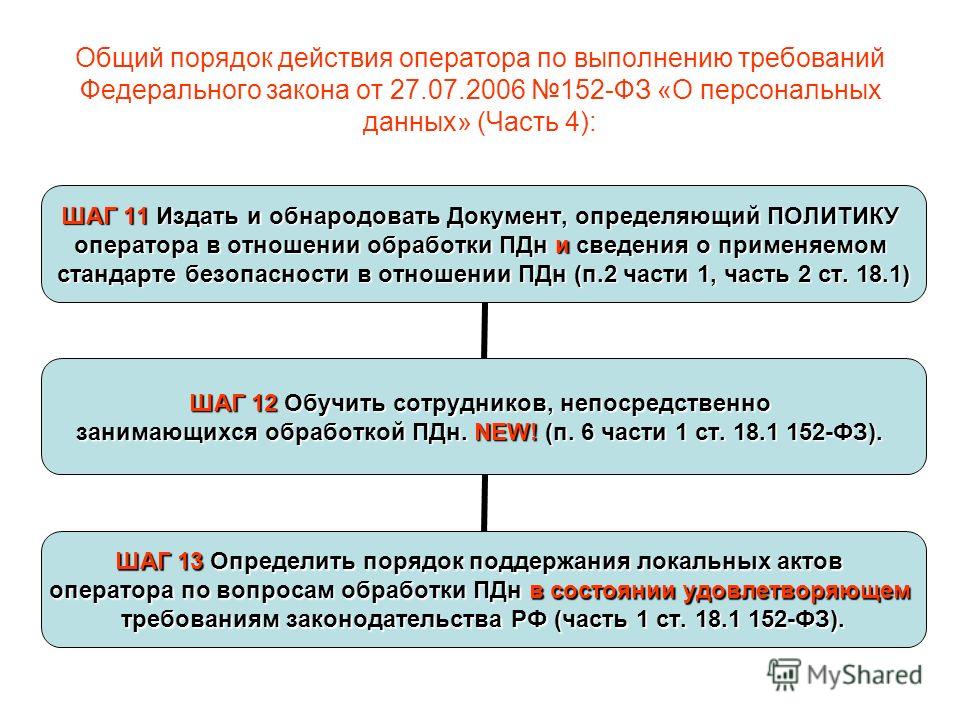

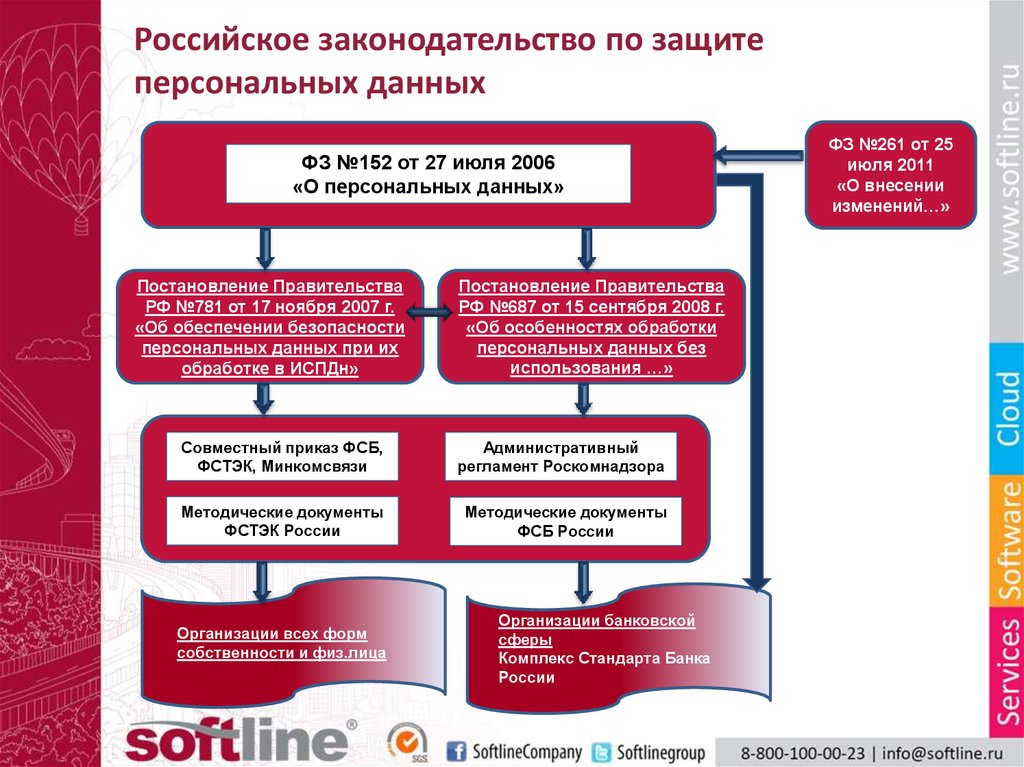

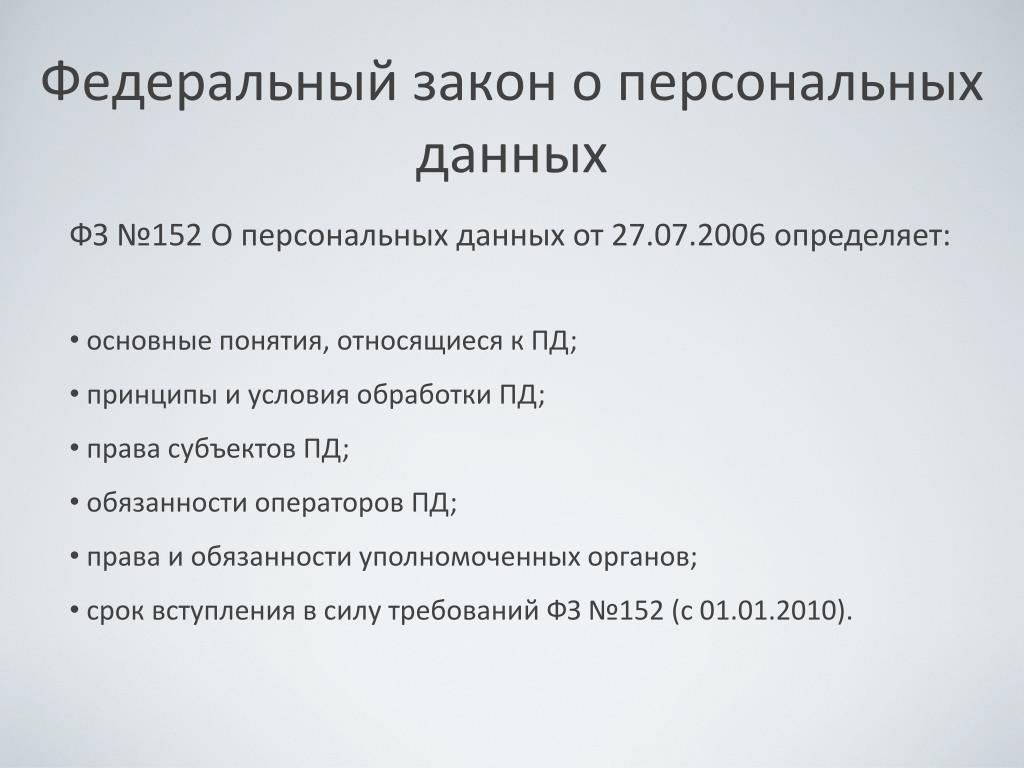

ООО Фирма «АС» предлагает услуги по защите персональных данных в соответствии с положениями Федерального закона от 27. 07.2006г. № 152-ФЗ «О персональных данных» (далее 152-ФЗ). Конечной целью работ является построение системы защиты персональных данных в соответствии с требованиями 152-ФЗ.

07.2006г. № 152-ФЗ «О персональных данных» (далее 152-ФЗ). Конечной целью работ является построение системы защиты персональных данных в соответствии с требованиями 152-ФЗ.

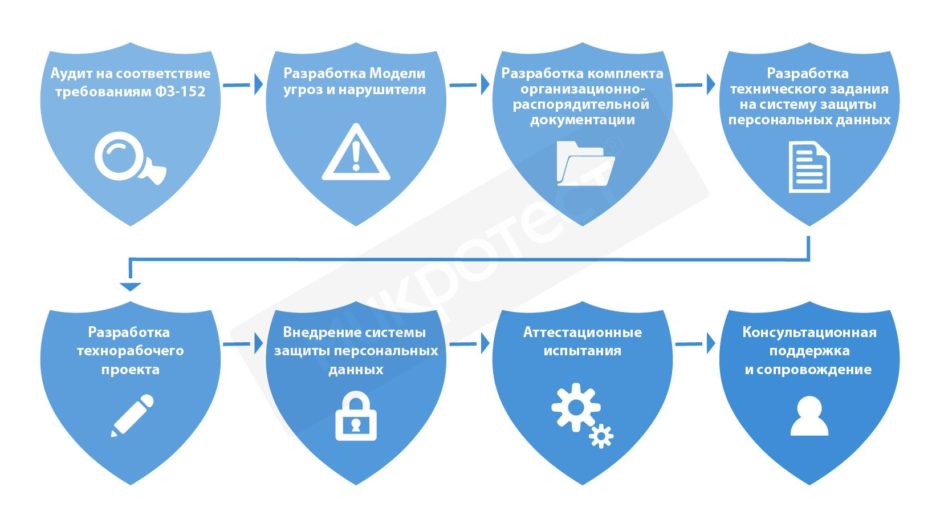

Услуги по защите персональных данных в соответствии со 152-ФЗ включают следующие работы:

- Аудит информационных систем заказчика;

- Классификация информационной системы персональных данных;

- Разработка модели угроз безопасности;

- Разработка требований к системе защиты персональных данных;

- Составление технического задания;

- Проектирование системы защиты персональных данных;

- Разработка регламентирующей документации и обучение пользователей;

- Внедрение системы защиты персональных данных;

- Аттестация системы на соответствие требованиям

- Обследование информационных систем персональных данных, включая системы телекоммуникаций, программно-аппаратный комплекс, прикладные информационные системы, применяемые системы защиты информации.

В рамках проведения работ специалисты ООО Фирма «АС» подготовят и оформят всю необходимую документацию, в том числе:

- Описание системы персональных данных;

- Отчет по результатам обследования;

- Проект распоряжения о классификации системы персональных данных;

- Частная модель угроз безопасности персональных данных;

- Требования к системе защиты персональных данных;

- Комплект регламентирующей организационно-распорядительной документации;

- Аттестат соответствия требованиям по безопасности информации.

Система защиты персональных данных обеспечивает защищённость информационных систем от неправомерных действий при хранении, обработке и передаче персональных данных согласно с нормативными документами РФ. При создании системы защиты персональных данных используются только сертифицированные в соответствии с требованиями ФСТЭК РФ и ФСБ РФ программные и аппаратные средства: антивирусы, средства защиты от несанкционированного доступа, программы-сканеры и системы мониторинга, электронные ключи, сетевые экраны и криптошлюзы, и т.д. Все персональные данные должны быть исключены из общедоступных ресурсов и переведены в контролируемую зону. Доступ к персональным данным разрешён только сотрудникам, имеющим соответствующие права в рамках своих трудовых обязанностей.

ООО Фирма «АС» также обеспечивает удалённое сопровождение и поддержку системы защиты персональных данных.

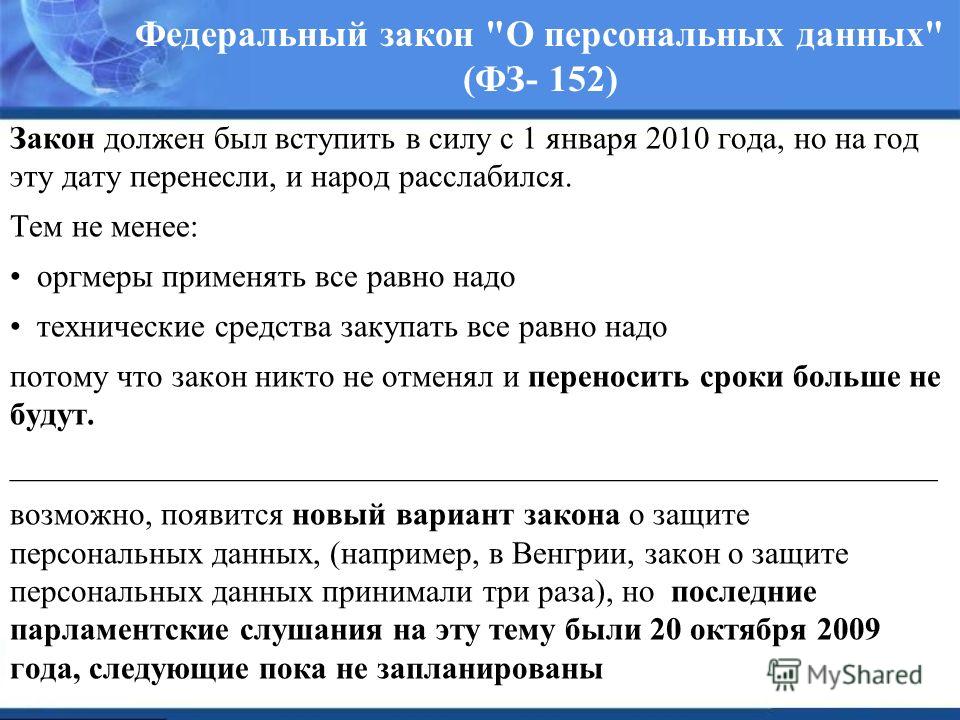

Часто задаваемые вопросы по 152-ФЗ

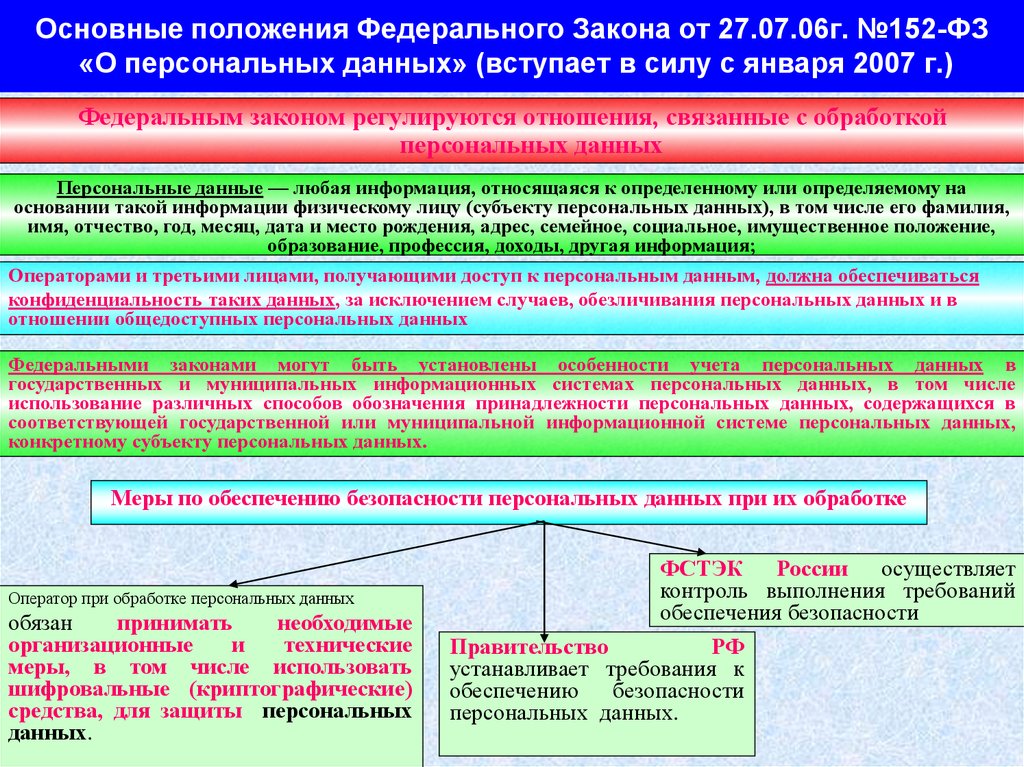

Что такое персональные данные?

Персональные данные – это любая информация, относящаяся к определяемому на основании такой информации физическому лицу, в том числе: ФИО, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, и другая информация (см. ФЗ-152, ст.3).

ФЗ-152, ст.3).

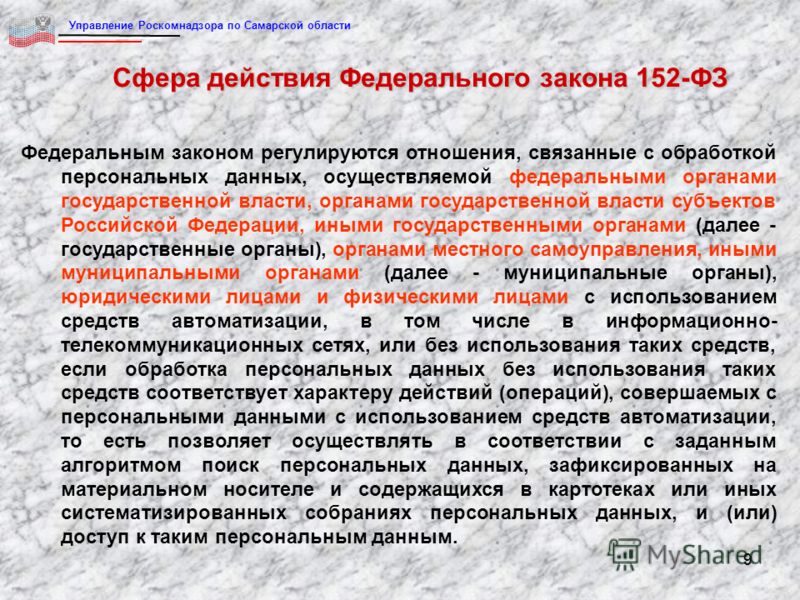

На кого распространяются требования 152-ФЗ?

На все государственные и коммерческие организации. Любая организация обрабатывает и хранит персональные данные своих сотрудников в рамках трудовых отношений. Особенно закон касается организаций, которые занимаются обслуживанием граждан.

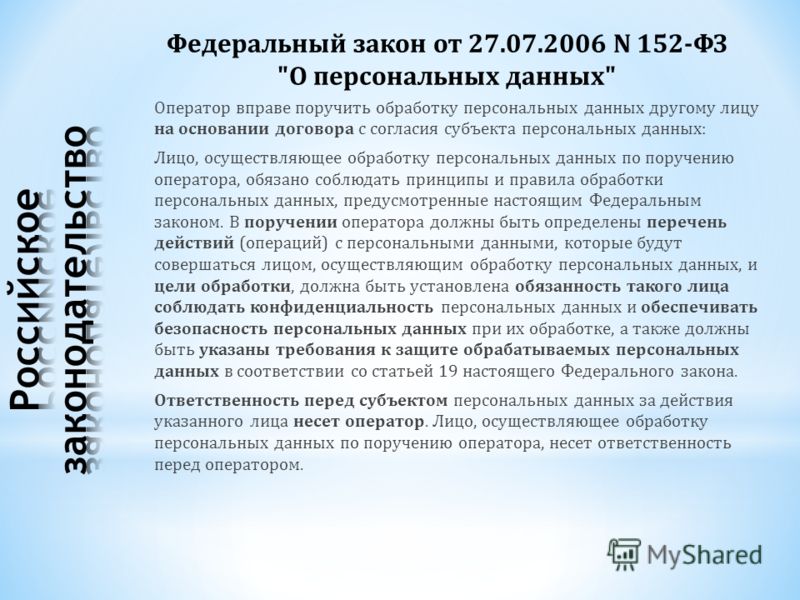

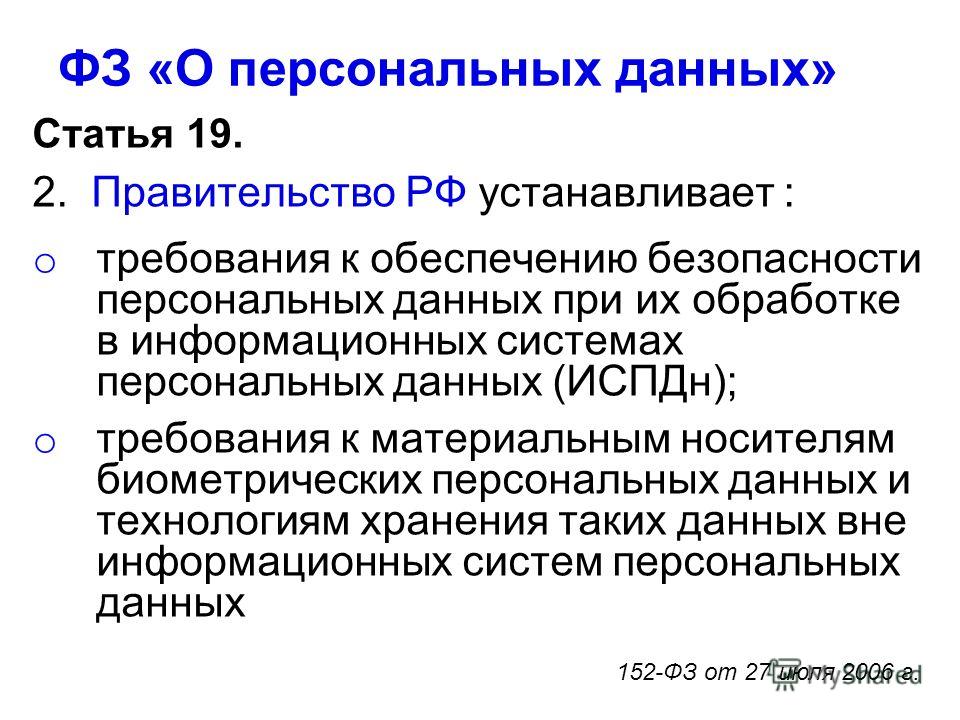

В чём заключаются обязанности оператора?

Оператор при обработке персональных данных обязан принимать необходимые правовые, организационные и технические меры или обеспечивать их принятие для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных (см. 152-ФЗ, ст.19)

Какова ответственность за нарушения по обработке персональных данных?

Лица, виновные в нарушении требований Федерального закона 152-ФЗ «О персональных данных», несут гражданскую, административную, дисциплинарную, уголовную и иную ответственность.

Информация об обработке персональных данных

- Дом

В целях поддержания деловой репутации и обеспечения соблюдения

положения Федерального закона Российской Федерации № 152-ФЗ и

(или) применимое иностранное законодательство в области обработки персональных данных

и защита в полном объеме, включая Регламент Европейского Союза № 2016/679(далее – Законодательство), ОАО «Северсталь Менеджмент»,

подконтрольные ему компании и их дочерние компании (далее совместно

именуемые Компании) считают обязательным соблюдение

цели, принципы и условия юридической силы персональных данных

обработка.

Цель политики

Обеспечить защиту прав и свобод человека (далее именуемый Субъектом) при обработке его персональных данных в в соответствии с действующим законодательством, включая защиту права на неприкосновенность частной жизни, личную и семейную тайну.

Принципы обработки персональных данных

- Соблюдать права Субъектов при обработке их персональных данные.

- Обрабатывать персональные данные на законной и справедливой основе для достижения целей его обработки.

- Для предотвращения обработки персональных данных, не соответствующей целям обработки, является избыточным или содержится в базах данных, цели обработки из которых несовместимы.

- Для обеспечения точности, достаточности и актуальности персональных данных при его обработки в связи с целями его обработки.

- Хранить персональные данные не дольше, чем этого требуют цели

обработка.

- На удаление или обезличивание персональных данных при достижении цели его процесса

Условия обработки персональных данных

- Обработка персональных данных осуществляется с соблюдением принципов и правила, предусмотренные действующим законодательством.

- Регистрация, систематизация, накопление, хранение, уточнение и извлечение персональных данных граждан Российской Федерации при сбор персональных данных осуществляется с использованием баз данных, расположенных в территории Российской Федерации, если иное не предусмотрено применимое законодательство.

- Трансграничная передача персональных данных допускается, если персональные данные собирается на территории Российской Федерации в соответствии с применимое законодательство.

- Любые лица (включая директоров, должностных лиц, сотрудников, агентов,

представителей или иных посредников), которые выполняют поручения или оказывают

услуги для или от имени любой из Компаний и которые получили

доступа к персональным данным обязуется сохранять конфиденциальность и не

обрабатывать его без специального правового основания.

- При получении персональных данных из Европейского Союза или других применимых случаях обработка персональных данных осуществляется с предварительным получением согласие Субъекта на обработку персональных данных или уведомление Тема об обработке его персональных данных или о других юридических основания, предусмотренные действующим Законодательством

Способы достижения целей

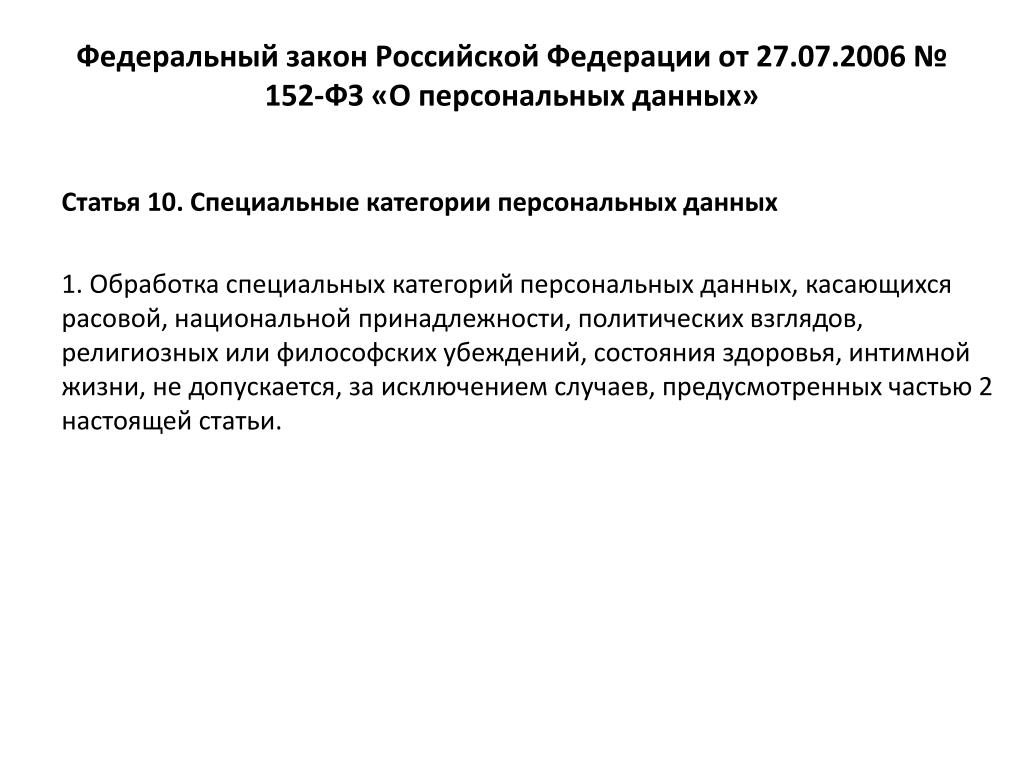

- Отказ от обработки специальных категорий персональных данных, обработка что запрещено действующим законодательством.

- Для обеспечения защиты информационных систем, в которых хранятся персональные данные обрабатывается от воздействия непосредственных угроз безопасности с учетом оценка вреда, причиненного субъектам.

- Принять комплексные организационно-технические меры по обеспечению безопасность персональных данных при их обработке в информационных системах, а также как без использования каких-либо средств автоматизации.

- Систематический контроль за соответствием обработки персональных данных требованиям

требования действующего законодательства.

- На проведение мероприятий по информированию и обучению персонала персональным данным правила обработки и защиты.

- Привлечение виновных к ответственности за нарушение действующего законодательства и внутренние документы Компании, регулирующие обработку персональных данных процедура.

Подписаться на новости

Электронная почта *

Язык * Русский Английский

Все предприятия

Оленегорский ГОК

Северсталь

Ижорский трубный завод

Череповецкий металлургический комбинат

Карельский окатыш

Яковлевский ГОК

Все темы

Выбрать все

Люди

Производство

финансовый

Корпоративная ответственность

Среда

Я подтверждаю свое согласие с условиями обработки персональных данных

ПОЛИТИКА КОНФИДЕНЦИАЛЬНОСТИ ДЛЯ КАНДИДАТОВ | ValuesValue

Дата: 19/04/22

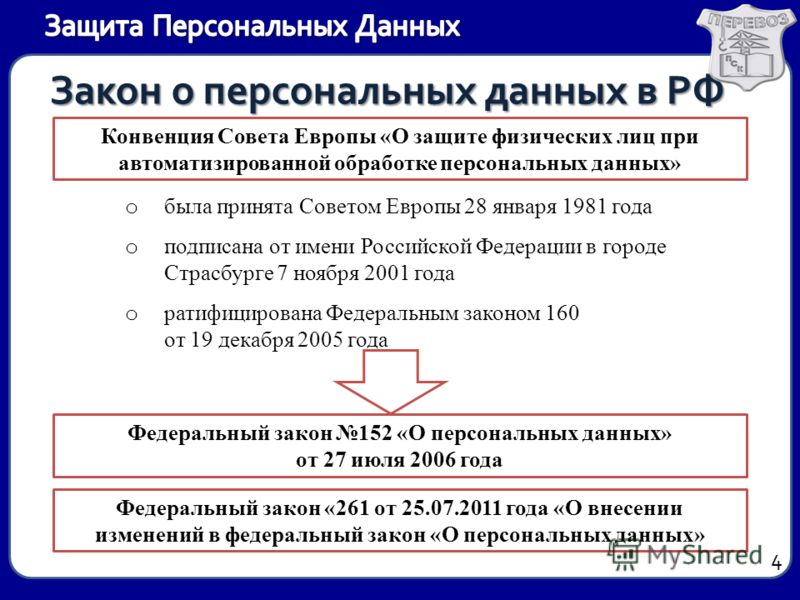

Цель и объем

Настоящая Политика конфиденциальности кандидата («Политика») предназначена для предоставления информации о том, как L. T. Values Value LTD («Values Value», «VV» или «Мы») собирает, использует, хранит и раскрывает ваши персональные данные в соответствии с требованиями Общего регламента ЕС о защите данных (GDPR), а также национального законодательства ( в том числе Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных»).

T. Values Value LTD («Values Value», «VV» или «Мы») собирает, использует, хранит и раскрывает ваши персональные данные в соответствии с требованиями Общего регламента ЕС о защите данных (GDPR), а также национального законодательства ( в том числе Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных»).

Values Value обязуется защищать данные и конфиденциальность кандидатов на должности в Values Value и соблюдать все применимые законы о защите данных.

Контролер данных и специалист по защите данных:

L.T. Values Value LTD

Georgiou A, 13 STALA COURT, Flat/Office 3, Germasogeia, 4040, Limassol, Cyprus0009 Термин «персональные данные» означает любую информацию, относящуюся к вам, записанную в любой форме, которая идентифицирует вас или может быть разумно использована для вашей идентификации. К таким данным относятся: В случае передачи вами персональных данных другого лица, вы подтверждаете, что имеете законное право на их обработку и передачу третьим лицам на тех же условиях, которые указаны в настоящей Политике, либо используете данные, полученные из открытых источников. Values Value, как контролер персональных данных, собирает, обрабатывает и использует персональные данные, предоставленные вами, по следующим каналам: веб-сайт https://valuesvalue.com/, доски объявлений, электронная почта, мессенджеры и ярмарки вакансий. для обработки вашего заявления, как более подробно описано ниже. Кроме того, мы можем собирать и обрабатывать ваши персональные данные, полученные из следующих общедоступных источников, при условии, что сбор таких данных необходим и имеет отношение к выполнению работы, на которую вы претендуете, и при условии, что такой сбор информации разрешено национальным законодательством США (далее — «прямой поиск»): LinkedIn, Facebook, Twitter и другие социальные сети, Google, Telegram. Проверка биографических данных Перед принятием окончательного решения о приеме на работу мы оставляем за собой право провести дополнительную проверку представленных данных по контактам и рекомендациям, отраженным и утвержденным вами в вашей заявке. Цели обработки персональных данных Любые персональные данные, которые вы предоставляете Values Value, будут использоваться для обработки вашего заявления на конкретную должность. В соответствии с применимым законодательством ваши личные данные могут храниться и использоваться для обработки вашего заявления на другие подходящие должности в компании Values Value и ее субподрядчиках, если вы не возражаете против такой обработки; в этом случае они будут удалены. Обработка ваших персональных данных осуществляется в соответствии со статьей 6(1)(b) Общего регламента ЕС по защите данных (GDPR). Нам нужны ваши личные данные для проведения процесса найма, и мы не сможем рассматривать вас в качестве кандидата на должность, если вы не предоставите нам свои личные данные. Любая обработка персональных данных, полученных из других источников, осуществляется на основании статьи 6(f) Общего регламента ЕС по защите данных (GDPR). Когда мы сохраняем ваши персональные данные, чтобы рассматривать вас на другие должности, мы делаем это в соответствии со статьей 6(1)(f) Общего регламента ЕС по защите данных (GDPR), чтобы вы могли работать с нами в будущем, даже если в настоящее время Мы не можем предложить вам какую-либо вакансию. Передача персональных данных Подав заявку, вы передаете свои персональные данные в L.T. Ценности Ценность ООО. Ваши личные данные могут быть переданы другим субподрядчикам Values Value, которые могут связаться с вами в связи с конкретной должностью, на которую вы подали заявку, а также другими вакансиями в будущем. По этой причине ваши личные данные также могут передаваться за пределы Европейского Союза или Европейской экономической зоны. В этом случае Values Value гарантирует адекватный уровень защиты персональных данных, включая (но не ограничиваясь) подписание со своими субподрядчиками стандартных договорных положений о защите данных, принятых Европейской комиссией. Обеспечение защиты персональных данных Ценности Value использует соответствующие административные, технические, кадровые и физические меры для защиты ваших персональных данных. Все электронные данные надежно хранятся в облачных сервисах и CRM (Google Диск, CleverStaff), и доступ к этой информации есть только у определенных уполномоченных лиц. Ваши персональные данные также защищены обязательствами по конфиденциальности, которые берут на себя все лица, участвующие в обработке ваших персональных данных. Ваши права на конфиденциальность Вы имеете право (i) требовать от нас предоставления вам доступа к вашим личным данным, а также право на переносимость данных; (ii) требовать от нас исправления ваших личных данных; (iii) возражать против обработки данных; и (iv) потребовать от нас удалить ваши личные данные. Если вы хотите воспользоваться какими-либо своими правами, отправьте запрос по адресу: [email protected]. д.).

д.).