Как защитить базы с персональными данными, рассказываем на примере крупного ритейлера / Хабр

Недавно одна обширная торговая сеть запустила программу лояльности. Команда Бастион участвовала в этом проекте в качестве консультантов по информационной безопасности, и это отличный повод поговорить о защите баз с персональными данными.

В этом посте расскажем, как работает database activity monitoring, какие мощности нужны, чтобы анализировать гигабиты трафика на лету, и в чем внешний мониторинг превосходит встроенный.

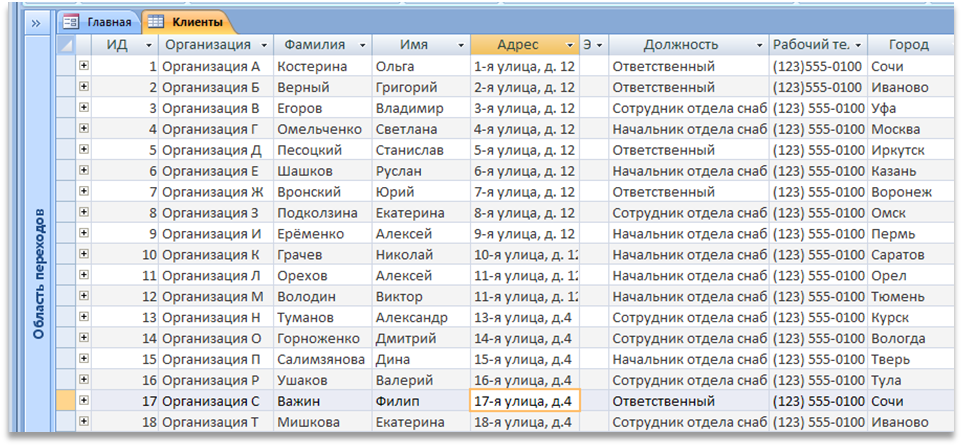

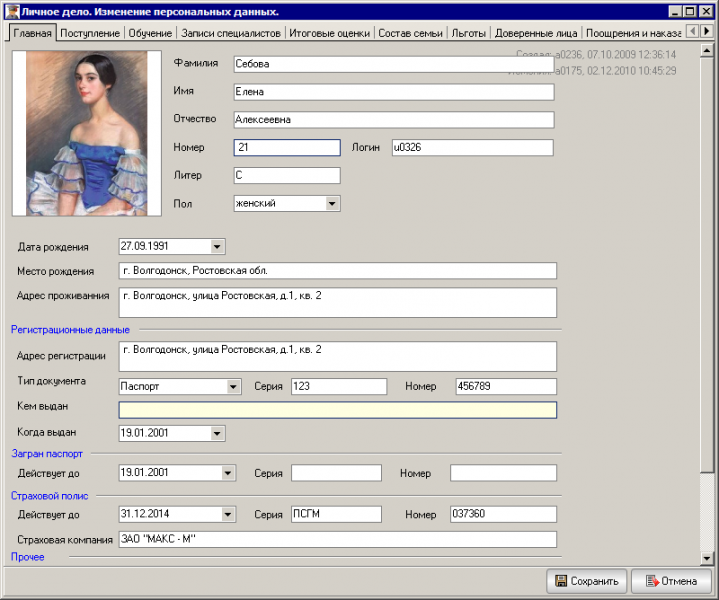

Каждый месяц, а то и чаще, базы какой-нибудь крупной компании попадают в сеть. То Marriott упустит имена 5,2 млн клиентов, то из-за бага у DigitalOcean утекут платежные данные. Такой риск существует и в случае с программой лояльности, ведь в ней много ценного: ФИО и телефоны, адреса электронной почты и адреса доставки, даты рождения и списки покупок.

Если подобная база окажется в открытом доступе, парой гневных постов на Хабре дело может не закончиться. Все перечисленное — персональные данные, которые, согласно закону, требуют особого обращения. Мало защитить такую базу от утечек, вдобавок нужно выполнить массу формальных требований ФСБ, ФСТЭК и Роскомнадзора, подготовить кипы документации. И здесь важно понимать, что именно и как делать.

Все перечисленное — персональные данные, которые, согласно закону, требуют особого обращения. Мало защитить такую базу от утечек, вдобавок нужно выполнить массу формальных требований ФСБ, ФСТЭК и Роскомнадзора, подготовить кипы документации. И здесь важно понимать, что именно и как делать.

В этой папке не только политика обработки персональных данных, но и другие необходимые бумаги — больше 20 различных документов и приложения к ним

Можно идеально подготовиться к проверке Роскомнадзора, написать все регламенты и выполнить требования, но это не гарантирует, что база не окажется в свободном доступе. Практика показывает, что данные утекают и в тех компаниях, которые годами успешно проходят проверки.

И наоборот, можно надежно защититься, и все равно получить штраф от регулятора, например, неправильно подготовив проектную документацию на систему. Штрафы растут, а глава минцифры держит наготове законопроект об уголовной ответственности за массовые утечки персональных данных. Чтобы защититься от юридических рисков, некоторые компании идут на хитрости.

Чтобы защититься от юридических рисков, некоторые компании идут на хитрости.

Как защищаются компании

Первое, что приходит в голову — обезличить данные. Их все равно придется защищать, но, по крайней мере, не придется беспокоиться о Роскомнадзоре.

Этот подход годится, например, для работы с большими данными. Даже обезличенные, они сохраняют ценность. Когда речь идет о статистике и аналитике, персоналии не так уж важны. Но в клиентских сервисах это не вариант. Большинство коробочных решений для маскирования точечные, они не заточены под работу с постоянным притоком данных и замедляют обработку. Они не всегда позволяют согласовать такие нюансы, как длина потока и формат данных на входе и выходе. А еще это дополнительная, сложно диагностируемая точка отказа.

Надежно обезличить данные и построить на них эффективную программу лояльности не получится. Все равно понадобятся телефоны и имена клиентов, а они уже считаются персональными данными, не говоря об истории покупок.

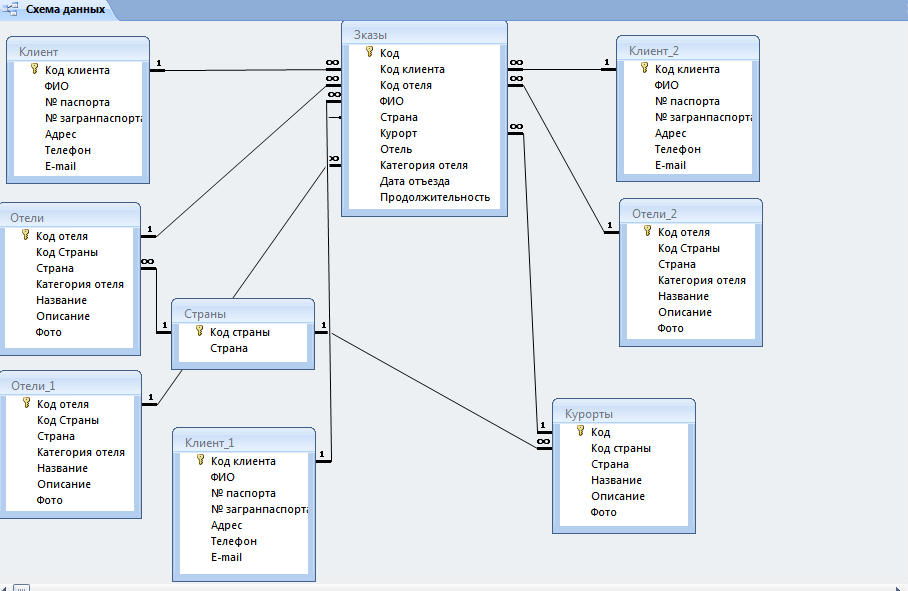

Второй подход — раздельное хранение и обработка данных. Есть мнение, что если хранить, например, ФИО на одном сервере, а номера телефонов на другом, то можно выйти из-под действия 152-го Федерального закона и обойтись без оформления документации и установки дополнительных СЗИ. Так вот, это плохая идея.

Раздельная обработка данных делает архитектуру сложнее, дороже и уязвимее. Но главное — не защищает от требований Роскомнадзора.

С точки зрения регулятора, достаточно, чтобы хотя бы где-то в цепочке передачи данных встретились, например, имя и телефон. Неважно, что они разложены по разным базам и датацентрам. Если их можно сопоставить, значит, в информационной системе обрабатываются персональные данные. А иногда персональными данными могут признать и отдельные ФИО без какой-либо дополнительной информации.

Централизованная архитектура и грамотная система безопасности будут и проще, и надежнее.

Пока разработчики со стороны заказчика занимались проектированием инфраструктуры программы лояльности, мы взялись за подготовку пакета документов для бумажной безопасности, проектирование и внедрение защиты.

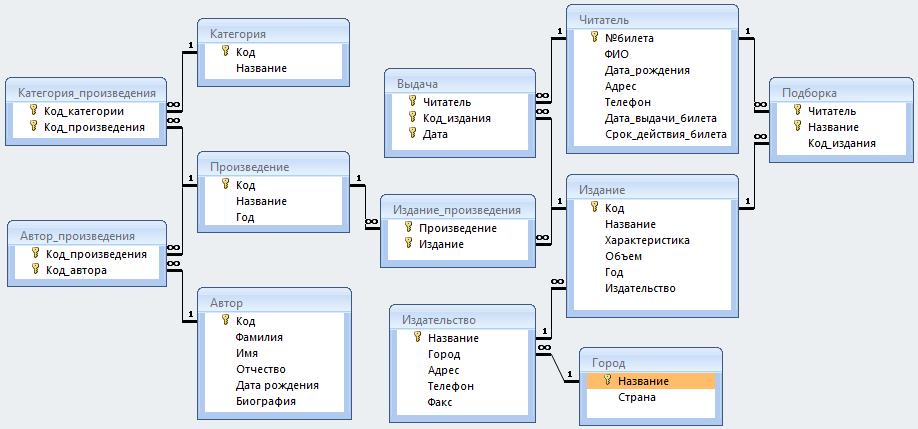

Программа лояльности изнутри

Программа лояльности состоит из набора сервисов — это сайт и клиентское мобильное приложение, через которые можно делать заказы, а также интеграции с партнерами по доставке: Delivery Club, Яндекс.Еда и СберМегаМаркет.

Мобильные телефоны, ФИО и другие персональные данные с сайта, из мобильного приложения и от партнеров поступают в инфраструктуру ритейлера. СберМегаМаркет подключается напрямую к 1С, используя REST. Delivery Club и Яндекс.Еда отправляют их при помощи SOAP через отдельный шлюз.

Затем данные аккумулируются в базе Greenplum и по необходимости отправляются в Manzana. Это сервис для автоматизации и управления программами лояльности. Он нужен для подсчета баллов и выдачи скидок.

Как защищать базы данных

В подобных системах базы доступны большому числу пользователей, и данные могут утечь десятками различных способов. Поэтому мониторить утечки на уровне периметра неудобно и неэффективно. Логичнее бороться с ними на низком уровне, контролировать выгрузки информации.

Неважно, что случилось: хакер проник через веб-сервер, администратор вынес базу на флешке, менеджер перед увольнением выписал в блокнот потенциальные сделки или сфоткал экран (от этого никакая DLP не застрахует) — это отслеживается на уровне доступа к базе. Поэтому во многие базы данных встроено логирование. Однако, это неоптимальное решение для нагруженных систем.

Контроль доступа встроенными средствами увеличивает нагрузку на базу. Взять аудит в Oracle Database. Он позволяет настраивать правила реагирования на доступ к определенным данным и оповещает об их срабатывании, но уже при настройке десятка правил производительность проседает.

По нашим подсчетам локальные мониторинги снижают ее на 10–40%, в зависимости от базы и типа запросов. Придется наращивать серверные мощности, а Oracle по ним лицензируется. В итоге мониторинг еще и влетит в копеечку.

Еще одна проблема — контроль привилегированных пользователей. Львиную долю утечек допускают сами администраторы. В этом случае логирование на уровне базы бесполезно. Администратор может запросто остановить мониторинг, либо затереть логи.

Администратор может запросто остановить мониторинг, либо затереть логи.

Наконец, если с базой что-то случится, расследовать инцидент может быть невозможно.

Представьте себе такой случай: в одном банке перестал работать сервер базы данных. Его восстановили из резервной копии, но возникли подозрения, что его кто-то взломал. Вызвали специалиста из MS SQL. А тот говорит: «Зря вызывали. Вы все логи затерли, когда поднимали базу из бекапа»…

Поэтому мы считаем, что оптимальное решение — внешний мониторинг обращений к базам. Для этого мы развернули Гарду БД, инструмент, который используют в инфраструктуре банков и сотовых операторов, — гибрид DAM (Database Activity Monitoring) и DBF (Database Firewall).

Что умеет Гарда БД

После установки эта система проверяет базы в сети компании на наличие персональных данных, начинает отслеживать вносимые изменения и контролировать срок жизни персональных данных.

Затем Гарда БД строит статистические профили пользователей и проводит поведенческий анализ (UBA).

Система запоминает, с каких адресов входит пользователь, какие компьютеры и приложения использует. А еще, какие базы он смотрит и сколько данных использует в работе.

Гарда БД засекает отклонения от профиля по различным параметрам, например, если обращения к базе поступают с нового компьютера, или сотрудник запрашивает данные клиентов из другого подразделения компании. А еще система сравнивает получившийся профиль с другими пользователями и находит аномалии — подозрительные действия и нетипичное поведение.

Например, пользователь просматривал 50 клиентов в неделю, но в этот раз смотрел уже 100. Или в среднем кассир-операционист 30 раз в день обращается к базе, но один из них делает это 130 раз.

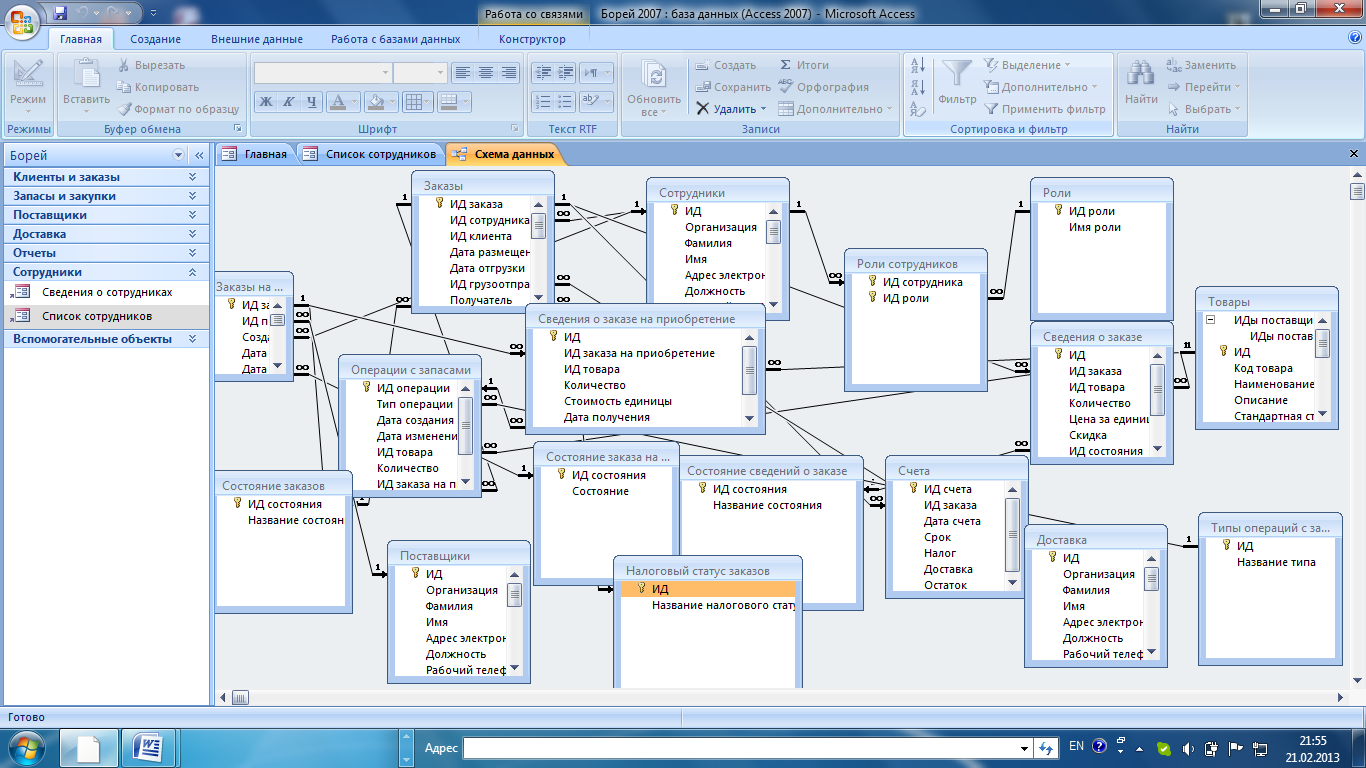

Система в режиме реального времени сообщает о таких аномалиях, а также отслеживает и предупреждает о нарушении заранее заданных политик безопасности. Кроме того, она составляет схемы распространения информации и хранит историю запросов к базам данных.

Как это работает

Гарда БД состоит из пары серверов: анализатора трафика и центра управления, который объединяет хранилище с данными и веб-интерфейс. Они работают на CentOS и устанавливаются в сети заказчика.

Они работают на CentOS и устанавливаются в сети заказчика.

Когда кто-то обращается к базе, TCP-поток, либо его копия отправляются на анализатор. Дальше в дело вступают слои декодеров. Они в режиме реального времени собирают из «сырых» данных сессию и вычленяют из нее запрос к базе данных. В результате получается выжимка, которая включает в себя текст запроса и различные переменные.

Анализатор сверяет эти данные с политиками безопасности, и, если они попадают под одно из правил, выжимка отправляется в хранилище, а в центре управления срабатывает предупреждение. В противном случае данные отбрасываются.

В Гарду БД встроен набор готовых правил, например, мониторинг массовых выгрузок или политика тотального перехвата. Она подразумевает сохранение всех запросов к базе данных. Однако, это только вспомогательный инструмент, основную защиту обеспечивают настраиваемые политики безопасности.

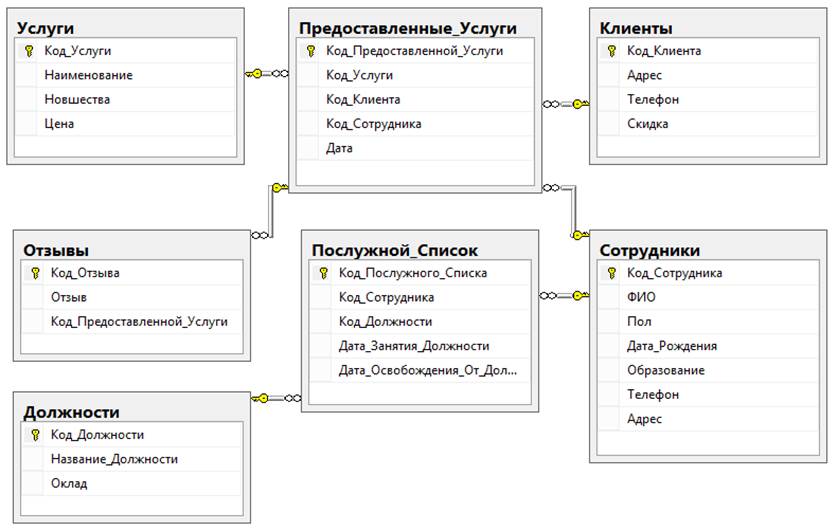

Политики безопасности представляют собой набор условий, при наступлении которых срабатывает тревога. С их помощью можно вручную составлять сложные и детальные правила под конкретные нужды.

С их помощью можно вручную составлять сложные и детальные правила под конкретные нужды.

Так можно контролировать обращения к критически важным таблицам, засекать менеджеров, которые просматривают чужие сделки, или, например, отслеживать доступ к паспортным данным клиентов, даже если они беспорядочно разбросаны по разным базам данных.

Интеграция в сеть

Гарда БД либо работает с копией трафика, либо устанавливается в разрыв. В первом случае система работает в режиме мониторинга, снимает трафик с сетевого узла, через который общаются приложения.

При установке в разрыв Гарда БД работает как сетевой экран, в режиме L3 reverse прокси. Она принимает SQL-запрос от пользователя, кладет в кеш, проксирует запрос в базу данных, получает ответ. Затем система сверяет данные с политиками безопасности и принимает решение — отправить пользователю ответ или разорвать соединение.

В случае с программой лояльности мы решили устанавливать Гарду БД в режиме мониторинга, а не в разрыв. Это оптимальный вариант для первой установки.

Это оптимальный вариант для первой установки.

Интеграция системы мониторинга в сеть без учета Manzana

При установке в разрыв неправильные политики безопасности могут парализовать работу баз данных, а идеально настроить правила с первого дня работы системы сложно. Они сильно зависят от бизнес-процессов компании, а те еще не устоялись.

Установку в разрыв стоит выбирать, когда есть четкое понимание, что нужно заблокировать, и по каким признакам можно точно распознать нежелательную активность.

Зато Гарда БД в режиме сетевого экрана не только блокирует любые подозрительные запросы, но и позволяет разграничивать доступ пользователей к разным таблицам. Так можно реализовать ролевую модель на уровне всей сетевой инфраструктуры компании.

Железо

За фильтрацию запросов в режиме реального времени приходится платить высокими требованиями к железу.

Анализатор трафика, рассчитанный на 2 гигабита/с — это пара процессоров по 16 ядер, например Intel Xeon Gold 6226R, 256 ГБ оперативной памяти и, обязательно, сетевая карта на Intel i350. Требования к чипсету объясняются тем, что для работы анализатора необходима поддержка DPDK.

Требования к чипсету объясняются тем, что для работы анализатора необходима поддержка DPDK.

Центр управления загружает работой 24 процессорных ядра, 256 ГБ оперативки и внушительный дисковый массив, никак не меньше RAID6 емкостью 20 ТБ. Там разворачивается графовая база данных, разработанная специально под эту систему.

При входящем трафике в 2 гигабита/с этого хватает на год хранения данных. Дело в том, что TCP-поток записывается по правилам и не в сыром виде. Анализатор очищает трафик. Даже если активировать политику тотального перехвата, в хранилище центра управления поступает около 30% того, что приходит на анализатор.

Для проекта с ритейлером хватило всего пары серверов. По меркам 2021 года это ниже среднего. Обычно требуется обрабатывать 5–8 гигабит/с, а самый крупный заказчик, у которого ставили эту систему, прогоняет через Гарду БД 20 с лишним гигабит трафика в секунду.

К счастью, и центр управления, и анализатор кластеризуются. Нужно обработать 20 гигабит — ставим 10 анализаторов, перевязываем ленточкой. То же самое с центром управления. При этом данные мониторинга попадают в единый веб-интерфейс и для пользователей системы ничего не меняется. Так что, когда программа лояльности вырастет, проблем с масштабированием не будет.

То же самое с центром управления. При этом данные мониторинга попадают в единый веб-интерфейс и для пользователей системы ничего не меняется. Так что, когда программа лояльности вырастет, проблем с масштабированием не будет.

Установка Гарды БД

Гарда БД — коробочное решение. Ее можно установить и настроить за неделю, но это в теории. На практике много времени уходит на сопутствующие работы: сбор сведений об инфраструктуре, согласование общего технического решения, оформление документации. Обычно на установку системы уходит около месяца. Так получилось и в этот раз.

Впрочем, задержка сыграла нам на руку. Система реализует часть требований закона, но это все же практическое средство защиты, а не зонтик, которым прикрываются от регулятора.

К тому времени, как закончилось функциональное тестирование системы, мы как раз успели подготовить все остальное: обновили уже готовые документы, написали проектную документацию на систему, подобрали конфигурации ОС и СУБД, внедрили средства антивирусной защиты, которые необходимы по закону. Теперь и данные клиентов в безопасности, и Роскомнадзор носа не подточит.

Теперь и данные клиентов в безопасности, и Роскомнадзор носа не подточит.

Что такое различные типы баз данных?

Базы данных — неотъемлемая часть современной жизни. Без них большинство компьютерных функций перестало бы существовать. Если вы являетесь человеком, который полагается на хранение информации в компьютере, будь то индивидуально или по работе, то важно понимать различные типы баз данных, которые существуют, и как их следует использовать. В этом руководстве мы рассмотрим, что такое базы данных, включая наиболее распространенные типы баз данных, с которыми вы, скорее всего, столкнетесь.

Что такое базы данных?

База данных — это коллекция информации, хранящейся в компьютере. Базы данных используются для всего: от хранения фотографий на компьютере до покупки товаров через Интернет и анализа фондового рынка. Базы данных позволяют компьютерам хранить важную информацию в организованном и удобном для поиска виде.

С течением времени технология баз данных совершенствовалась, поэтому появились и различные типы баз данных. В настоящее время существует множество различных типов баз данных, каждый из которых имеет свои сильные и слабые стороны в зависимости от того, как они разработаны. Для предприятий особенно важно понимать различные типы баз данных, чтобы обеспечить их наиболее эффективную настройку, однако некоторым людям также может понадобиться изучить этот вопрос.

В настоящее время существует множество различных типов баз данных, каждый из которых имеет свои сильные и слабые стороны в зависимости от того, как они разработаны. Для предприятий особенно важно понимать различные типы баз данных, чтобы обеспечить их наиболее эффективную настройку, однако некоторым людям также может понадобиться изучить этот вопрос.

Типы баз данных

Во многих случаях люди обнаруживают, что им нужны разные типы баз данных для разных задач. Ниже приведены некоторые распространенные типы баз данных:

Централизованная база данных

Облачная база данных

Коммерческая база данных

Распределенная база данных

База данных конечного пользователя

Графовая база данных

База данных NoSQL

Объектно-ориентированная база данных

База данных с открытым исходным кодом

Оперативная база данных

Персональная база данных

Реляционная база данных

Централизованная база данных

Централизованная база данных — это база данных, которая функционирует полностью в пределах одного места. Централизованные базы данных обычно используются крупными организациями, такими как предприятия или университеты. Сама база данных находится на центральном компьютере или в системе баз данных. Пользователи могут получить доступ к базе данных через компьютерную сеть, но именно центральный компьютер управляет и поддерживает базу данных.

Централизованные базы данных обычно используются крупными организациями, такими как предприятия или университеты. Сама база данных находится на центральном компьютере или в системе баз данных. Пользователи могут получить доступ к базе данных через компьютерную сеть, но именно центральный компьютер управляет и поддерживает базу данных.

Облачная база данных

Облачная база данных — это база данных, работающая через Интернет. Данные хранятся на локальном жестком диске или сервере, но информация доступна онлайн. Это позволяет легко получить доступ к файлам из любого места, если у вас есть подключение к Интернету. Чтобы использовать облачную базу данных, пользователи могут либо создать ее самостоятельно, либо заплатить за услуги по хранению данных для них. Шифрование является неотъемлемой частью любой облачной базы данных, так как вся информация должна быть защищена при передаче через Интернет.

Коммерческая база данных

Коммерческая база данных — это любая база данных, разработанная коммерческим предприятием. Предприятия разрабатывают многофункциональные базы данных, которые затем продают своим клиентам. Коммерческие базы данных могут различаться по составу или используемой в них технологии. Определяющей чертой коммерческих баз данных является то, что пользователи платят за их использование, в отличие от баз данных с открытым исходным кодом.

Предприятия разрабатывают многофункциональные базы данных, которые затем продают своим клиентам. Коммерческие базы данных могут различаться по составу или используемой в них технологии. Определяющей чертой коммерческих баз данных является то, что пользователи платят за их использование, в отличие от баз данных с открытым исходным кодом.

Распределенная база данных

Распределенная база данных — это база данных, распределенная по нескольким устройствам. Распределенные базы данных не хранят всю информацию на одном устройстве, как другие базы данных в этом списке, а работают на нескольких машинах, например, на разных компьютерах в одном месте или в сети. Преимущества распределенной базы данных включают в себя увеличение скорости, повышение надежности и простоту расширения.

База данных конечного пользователя

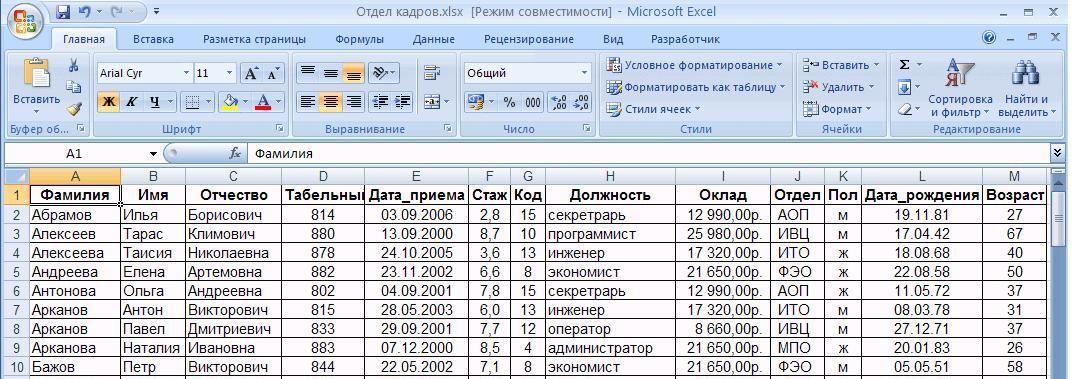

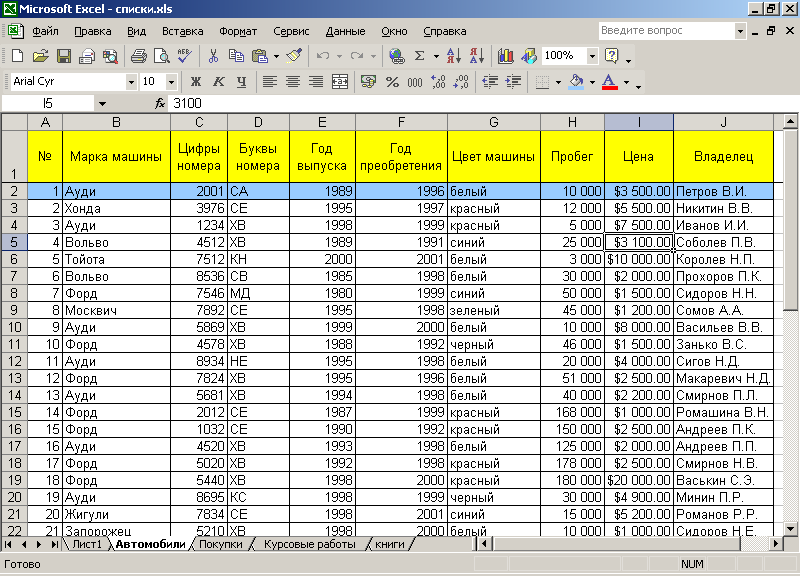

Конечный пользователь — это термин, используемый при разработке продукта, который относится к человеку, использующему продукт. База данных конечных пользователей — это база данных, которой пользуется в основном один человек. Хорошим примером базы данных такого типа является электронная таблица, хранящаяся на вашем локальном компьютере.

Хорошим примером базы данных такого типа является электронная таблица, хранящаяся на вашем локальном компьютере.

Графовая база данных

Графовые базы данных — это базы данных, в которых основное внимание уделяется как данным, так и связям между ними. В этой базе данных данные не ограничены предопределенными моделями. Большинство других баз данных могут находить связи между данными при запуске поиска. В графовой базе данных эти связи хранятся внутри базы данных прямо вместе с исходными данными. Это делает базу данных более эффективной и быстрой, если ваша основная цель — управление связями между данными.

База данных NoSQL

База данных NoSQL имеет иерархию, подобную системе файловых папок, а данные в ней неструктурированные, или нереляционные. Отсутствие структуры позволяет им быстро обрабатывать большие объемы данных и облегчает расширение в будущем. В облачных вычислениях регулярно используются базы данных NoSQL.

Объектно-ориентированная база данных

Объектно-ориентированные базы данных — это базы данных, в которых данные представлены в виде объектов и классов. Объект — это элемент, такой как имя или номер телефона, а класс — это группа объектов. Объектно-ориентированные базы данных являются одним из видов реляционных баз данных. Рассмотрите возможность использования объектно-ориентированной базы данных, когда у вас есть большой объем сложных данных, которые вы хотите быстро обработать.

Объект — это элемент, такой как имя или номер телефона, а класс — это группа объектов. Объектно-ориентированные базы данных являются одним из видов реляционных баз данных. Рассмотрите возможность использования объектно-ориентированной базы данных, когда у вас есть большой объем сложных данных, которые вы хотите быстро обработать.

База данных с открытым исходным кодом

База данных с открытым исходным кодом предназначена для бесплатного использования общественностью. В отличие от коммерческих баз данных, пользователи могут загружать или подписываться на базы данных с открытым исходным кодом без оплаты. Термин открытый источник относится к программе, в которой пользователи могут видеть, как она была написана и построена, и могут свободно вносить свои собственные изменения в программу. Базы данных с открытым исходным кодом обычно намного дешевле коммерческих баз данных, но в них также могут отсутствовать некоторые из более продвинутых функций, имеющихся в коммерческих базах данных.

Операционная база данных

Цель оперативной базы данных — позволить пользователям изменять данные в режиме реального времени. Оперативные базы данных играют важную роль в бизнес-аналитике и хранилищах данных. Они могут быть созданы как реляционные базы данных или NoSQL, в зависимости от потребностей. Обычные базы данных полагаются на пакетную обработку, когда команды выполняются группами. Оперативные базы данных, с другой стороны, позволяют добавлять, редактировать и удалять данные в любой момент.

Персональная база данных

Персональная база данных — это база данных, предназначенная для одного человека. Обычно хранится на персональном компьютере и имеет очень простую структуру, состоящую всего из нескольких таблиц. Персональные базы данных, как правило, не подходят для сложных операций, больших объемов данных или бизнес-операций.

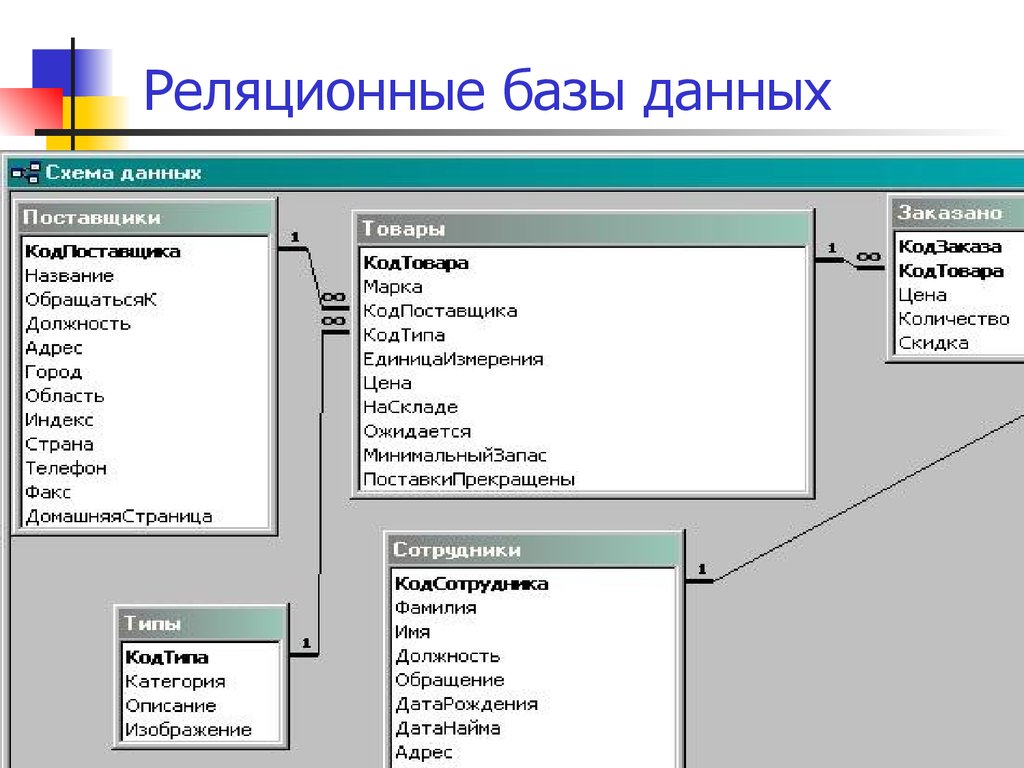

Реляционная база данных

Реляционные базы данных — это другой основной тип баз данных, противоположный NoSQL. В реляционной базе данных информация хранится в структурированном виде относительно других данных. Хорошим представлением реляционной базы данных является связь между человеком, совершающим покупки в Интернете, и его корзиной. Реляционные базы данных часто предпочтительны, когда вы беспокоитесь о целостности данных или когда вы не особенно сосредоточены на масштабируемости.

Хорошим представлением реляционной базы данных является связь между человеком, совершающим покупки в Интернете, и его корзиной. Реляционные базы данных часто предпочтительны, когда вы беспокоитесь о целостности данных или когда вы не особенно сосредоточены на масштабируемости.

Создание вашей личной базы данных

Келли Хэнсон является кандидатом наук по английскому языку в Университете Индианы, Блумингтон. Вы можете найти ее в Твиттере @krh221910.

Большинство из нас в аспирантуре знакомы с базами данных. Они хранят массу информации и статей, и мы довольно регулярно просматриваем их при изучении наших тем. Однако меньше всего из нас думают о том, что наша работа опирается не только на базы данных. На самом деле большинство из нас создают собственную базу данных каждый раз, когда проводят исследование . Чем больше мы читаем и исследуем, тем больше информации у нас есть. Когда мы храним и систематизируем эту информацию в заметках, компьютерах или блокнотах, мы создаем базы данных. В масштабах баз данных они, конечно, небольшие и специализированные, но тем не менее они являются информационными базами данных. Вопрос: относимся ли мы к нашим исследовательским заметкам как к личной базе данных?

В масштабах баз данных они, конечно, небольшие и специализированные, но тем не менее они являются информационными базами данных. Вопрос: относимся ли мы к нашим исследовательским заметкам как к личной базе данных?

Огромный объем информации, которую мы храним для наших исследований, может быть ошеломляющим, особенно когда мы пытаемся выяснить, что важно для нашего основного аргумента для статьи или главы диссертации. Часто это чувство является результатом плохой организации. Вместо четко организованной системы наша информация часто хранится в немаркированных стопках блокнотов, сотнях отдельных документов Word или в одном файле со всеми нашими заметками, расположенными в произвольном порядке.

Другими словами, мы обычно не относимся к нашим исследовательским заметкам и файлам как к информации в базе данных. Но мы должны. Отношение к нашим исследованиям и заметкам как к личной базе данных позволяет упростить доступ к нашей информации . Это помогает нам находить и хранить информацию в организованном порядке, а также помогает нам быть более эффективными при анализе наших данных и доказательств.

Это помогает нам находить и хранить информацию в организованном порядке, а также помогает нам быть более эффективными при анализе наших данных и доказательств.

Инструменты базы данных

Самый эффективный способ организовать ваши исследования в личной базе данных — это используйте единую программу для централизации и организации ваших заметок . Используйте базу данных или программное обеспечение для создания заметок, чтобы хранить заметки и исследовательские данные и хранить все в одном месте. Использование записной книжки, базы данных или программы цитирования позволяет вам хранить и систематизировать вашу информацию, а не копить все в одном файле MS Word. Zotero, DevonTHINK Pro (Mac) и Evernote — мощные инструменты для создания собственной исследовательской базы данных. Эти программы делают вашу информацию доступной для поиска и упорядочивают информацию по типам. Возможности тегирования позволяют использовать программное обеспечение для установления связей между документами в дополнение к их упорядоченному хранению. Чтобы помочь централизовать ваши источники, вы можете сканировать рукописные заметки или изображения или синхронизировать заметки из других программ с этими базами данных, устраняя неорганизованные заметки, разбросанные по многим блокнотам или файлам.

Чтобы помочь централизовать ваши источники, вы можете сканировать рукописные заметки или изображения или синхронизировать заметки из других программ с этими базами данных, устраняя неорганизованные заметки, разбросанные по многим блокнотам или файлам.

DevonTHINK Pro — это мой личный выбор, а сопровождающее его приложение DevonTHINK To Go позволяет мне получать доступ к своим файлам на моем iPhone или iPad, где бы я ни был. Хотя DevonTHINK требует значительных (для аспиранта) инвестиций, я обнаружил, что эти деньги являются одним из лучших вложений в программное обеспечение, которые я когда-либо делал (уступая только Scrivener). Когда я перешел с Evernote на DevonTHINK, я смог импортировать все свои предыдущие заметки.

Evernote также имеет возможности синхронизации с iPad и iPhone и не взимает плату за свое программное обеспечение (хотя вы можете перейти на премиум-версию за 45 долларов в год). Хотя бесплатная версия не имеет возможностей организации папок DevonTHINK, эта программа по-прежнему работает как личная исследовательская база данных и предлагает теги и мультимодальные документы. С DevonTHINK и Evernote я могу сохранять все, от текста до PDF-файлов и фотографий на веб-сайты, в одном месте.

С DevonTHINK и Evernote я могу сохранять все, от текста до PDF-файлов и фотографий на веб-сайты, в одном месте.

Если вам не нравится программное обеспечение или программа для работы с базами данных, найдите другие способы организовать вашу информацию . Для нецифровых библиотек разработайте собственную файловую систему либо на компьютере, либо в картотеке. Организуйте свою книжную полку по типу или используйте программное обеспечение, которое поможет вам пометить и установить связи между книгами в вашей библиотеке. Создайте организованную структуру папок/подпапок и разработайте систему именования файлов. Для компьютерных файлов пометьте и назовите свои файлы и заметки с помощью актуальных ключевых слов с возможностью поиска, чтобы сделать вашу информацию доступной для поиска . Вы также можете использовать систему именования файлов, которая поможет вам расположить ваши источники в определенном порядке. Используйте согласованную систему именования файлов, чтобы ваши файлы сразу сообщали вам, что они из себя представляют, а затем используйте Spotlight (Mac) или Explore (Windows) для быстрого поиска файлов.

Эти варианты могут вам не подойти, и существует множество программ на выбор. Некоторые, например Хейзел, выполняют за вас организационные задачи. Если вы считаете, что вам необходимо приобрести программное обеспечение для баз данных, узнайте, предлагает ли ваше учреждение бесплатный или льготный пакет программного обеспечения для баз данных.

Думаете об использовании баз данных для хранения и организации исследований? Звоните ниже!

[Фото предоставлено пользователем Flickr Эйриком Ставелином и использовано по лицензии Creative Commons]

230 » Linux Magazine

Дом » Проблемы » 2020 » 230Логин

Тема обложки: Приемы автоматизации

DVD: Fedora Workstation 31 и Ubuntu Desktop 19.10

Скачать: LMI_DVD_Inlay_230.pdf (245 КБ).

Артикул Код

США/Канада Великобритания/АвстралияЗагрузить этот выпуск в формате PDF:

100 страниц

Цена $12,99

УСЛУГА:

Добро пожаловать бесплатно

Мы, издатели Linux, потратили много времени на то, чтобы призвать Microsoft к ответу за все FUD и мартышки, которым они подвергали нас на протяжении многих лет, поэтому будет справедливо признать их, когда они сделают положительный шаг.

подробнее…

УСЛУГА: На DVD бесплатно

Рабочая станция Fedora 31 и рабочий стол Ubuntu «Eoan Ermine» 19.10.

подробнее…

НОВОСТИ: НОВОСТИ бесплатно

В новостях: Microsoft Edge выходит на Linux; Open Invention Network поддерживает проект Gnome против патентного тролля; Выпущена Fedora 31; openSUSE OBS теперь может создавать образы Windows WSL; Судо-уязвимость; Hetzner запускает новые выделенные корневые серверы на базе процессоров Ryzen; и IBM присоединяется к проекту автономного корабля Mayflower.

подробнее…

НОВОСТИ: Zack’s Kernel News бесплатно

Зак Браун сообщает о: Trusted Computing и Linux; Улучшения балансировщика нагрузки; и Новая обработка случайных чисел.

подробнее…

Слушать Слово бесплатно

Хотите добавить голосовую активацию в свою среду IoT? Создайте навык Alexa.

подробнее…

Аварийная посадка бесплатно

Умный дом набирает обороты, и Mozilla присоединяется к битве. Mozilla WebThings позиционируется как открытая платформа для управления IoT-устройствами. Мы решили провести расследование.

подробнее…

НОВОСТИ: К вашим услугам бесплатно

Если вы хотите оборудовать свой дом умной техникой, вам придется иметь дело с множеством поставщиков и часто несовместимых стандартов. FHEM — это бесплатная интеграционная платформа, которая объединяет строительные блоки под одной крышей и предлагает визуально привлекательные интерфейсы.

подробнее…

Соединяем миры бесплатно

Дочерняя плата RaZberry для вашего Raspberry Pi раскрывает всю мощь среды домашней автоматизации Z-Wave.

подробнее…

В ГЛУБИНЕ: Командная строка — менеджеры плагинов Vim бесплатно

Менеджер плагинов поможет вам собрать вашу растущую коллекцию плагинов Vim.

подробнее…

В ГЛУБИНЕ: Загрузочная история бесплатно

Реализация загрузки PXE с помощью TinyCore Linux позволяет загружать компьютер по сети — отличное решение для оживления старого вычислительного оборудования.

Оборудование , ноутбук , открытая фурнитура

подробнее…

1 2 3 Следующий »

Купить этот выпуск

Посетите наш магазин

ПРИЛОЖЕНИЯ ДЛЯ ПЛАНШЕТОВ И СМАРТФОНОВ

США/Канада Великобритания/АвстралияЭкспресс-касса в формате PDF

Страниц: 100

Цена $12,99

(включая НДС)

Купить этот выпуск

Подписки на печать 900 05

Digisub

ПРИЛОЖЕНИЯ ДЛЯ ПЛАНШЕТОВ И СМАРТФОНОВ

США/Канада Все остальные страны *Экспресс-касса в формате PDF

Страниц: 100

Цена $12,99

(включая НДС)

0005

0005Прямая загрузка

Купить этот выпуск в формате PDF

Цифровой выпуск: Цена $12,99

(включая НДС)

Подпишитесь на наши информационные бюллетени Linux

Найдите работу с Linux и открытым исходным кодом

Подпишитесь на наши новости ADMIN

Содержание Linux Magazine стало возможным благодаря поддержке таких читателей, как вы. Пожалуйста, подумайте о том, чтобы внести свой вклад, если вы нашли статью полезной.

Новости

Ubuntu 22.10 EOL скоро выйдет

Гном , ядро , линукс , Убунту

Срок службы не-LTS-версии Ubuntu 22.10 подходит к концу, поэтому пришло время обновить или установить LTS-версию ОС.

Проект Nobara выпускает новую версию модифицированного дистрибутива Fedora

Федора , Игры , Линукс

Для тех, кто использует Linux для игр, потоковой передачи и создания контента, этот дистрибутив может отлично подойти.

Доступен английский перевод детской книги Ады и Зангемана

Оборудование , Программное обеспечение

Если у вашего ребенка есть интерес к разработке программного обеспечения, эта книга может быть как раз тем, что возбудит его интерес.

Клиент Steam теперь поддерживает аппаратное ускорение в Linux

игр , Линукс

Последний стабильный выпуск Steam включает в себя долгожданную для Linux-геймеров функцию, которая значительно улучшит игровой процесс.

Ultramarine Linux на базе Fedora разработан для простоты использования

Федора , Плоский пакет , гном , КДЕ , Линукс

Имея четыре версии для настольных ПК, доступные для установки, Ultramarine Linux 38 получает ускорение от System76 и нового ядра.

Наконец-то выпущен Debian 12

ДЕБИАН , линукс , Операционные системы

Новейшая версия Debian, разрабатывавшаяся более 18 месяцев, теперь доступна и включает множество обновлений для одной из самых стабильных операционных систем на рынке.