ПЛЮС | Защита персональных данных

Цели создания

- Реализация обязательных требований Федерального закона «О персональных данных» и принятых в соответствии с ним нормативных правовых актов по обеспечению безопасности обрабатываемых персональных данных.

- Регламентация внутренних процессов обработки и защиты персональных данных операторов.

Преимущества от внедрения

- Исполнение оператором Федерального закона «О персональных данных» и, таким образом, соблюдение прав и законных интересов субъектов, персональные данные которых обрабатываются оператором в информационных системах.

- Уверенность руководства организации в обеспечении требуемого уровня защищённости обрабатываемых в ней персональных данных.

- Снижение рисков предъявления претензий со стороны надзорных органов и административной ответственности за невыполнение требований законодательства.

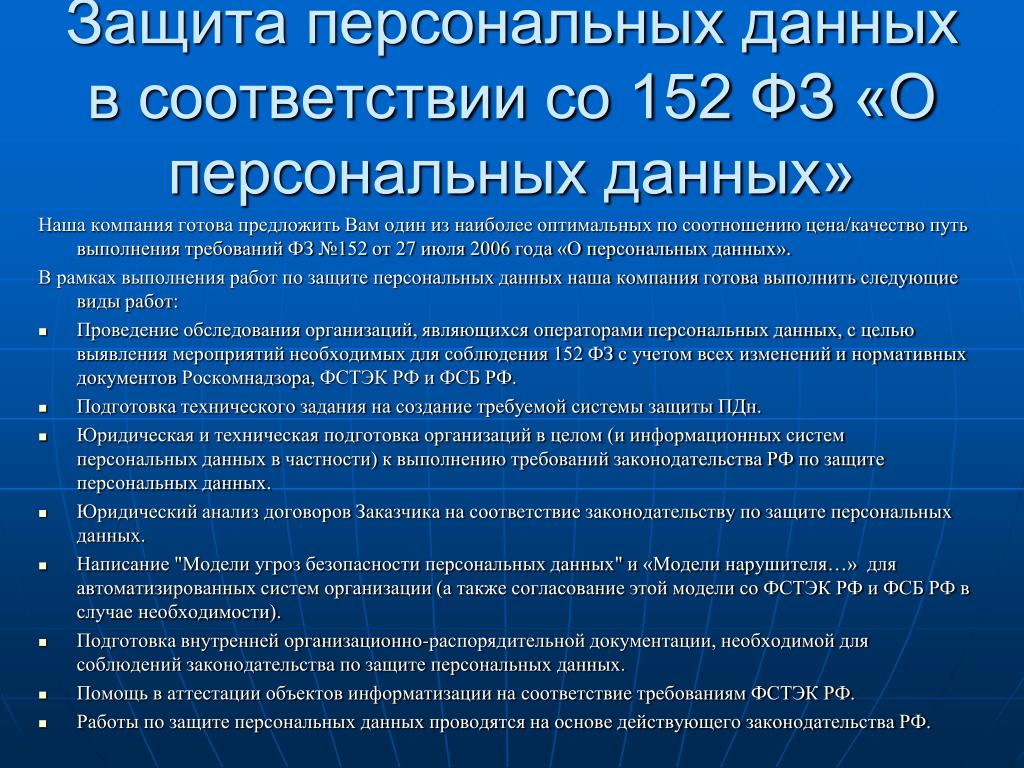

Федеральный закон № 152-ФЗ «О персональных данных» и принятые в соответствии с ним нормативные правовые акты (Постановление Правительства РФ от 1 ноября 2012 г.

Эти требования регламентируют процессы обработки персональных данных, осуществляемые операторами, а также устанавливают обязательные меры, которые должны приниматься операторами для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении персональных данных.

Компания ЭЛВИС-ПЛЮС предлагает эффективное комплексное решение для защиты информационных систем персональных данных для распределённых систем средних и крупных предприятий. Наша компания обладает всеми необходимыми компетенциями и знаниями в области создания систем защиты информации, а также знает специфику и особенности распределенных информационных систем, обрабатывающих персональные данные.

ЭЛВИС-ПЛЮС имеет многолетний успешный опыт проектирования и внедрения систем защиты персональных данных в таких компаниях корпоративного сектора как: Российский Союз Автостраховщиков, ЛУКОЙЛ-ИНФОРМ, Сургутнефтегаз, Газпром нефть, Федеральная налоговая служба (ФНС) России, Федеральная служба государственной регистрации, кадастра и картографии (Росреестр), Системный оператор единой энергетической системы (СО ЕЭС) России, Международный Аэропорт «Шереметьево» и др.

Архитектура и основные функции Системы

Система защиты персональных данных представляет собой комплексное решение по защите и строится с помощью технических решений различных производителей. СЗПДн обеспечивает выполнение следующих мер по обеспечению безопасности ПДн (в зависимости от требуемого уровня защищённости):

- идентификация и аутентификация субъектов доступа и объектов доступа;

- управление доступом субъектов доступа к объектам доступа;

- ограничение программной среды;

- защита машинных носителей информации;

- регистрация событий безопасности;

- антивирусная защита;

- обнаружение (предотвращение) вторжений;

- контроль (анализ) защищённости персональных данных;

- обеспечение целостности информационной системы и персональных данных;

- обеспечение доступности персональных данных;

- защита среды виртуализации;

- защита технических средств;

- защита информационной системы, её средств, систем связи и передачи данных;

- выявление инцидентов и реагирование на них;

- управление конфигурацией информационной системы и системы защиты персональных данных.

Перечисленные меры по обеспечению безопасности персональных данных реализуются в рамках функциональных подсистем СЗПДн, которые строятся на основе решений и продуктов зарубежных и отечественных лидеров в области защиты информации: HP, Cisco Systems, Symantec, Positive Technologies, «Лаборатория Касперского», «Аладдин Р.Д.» и др.

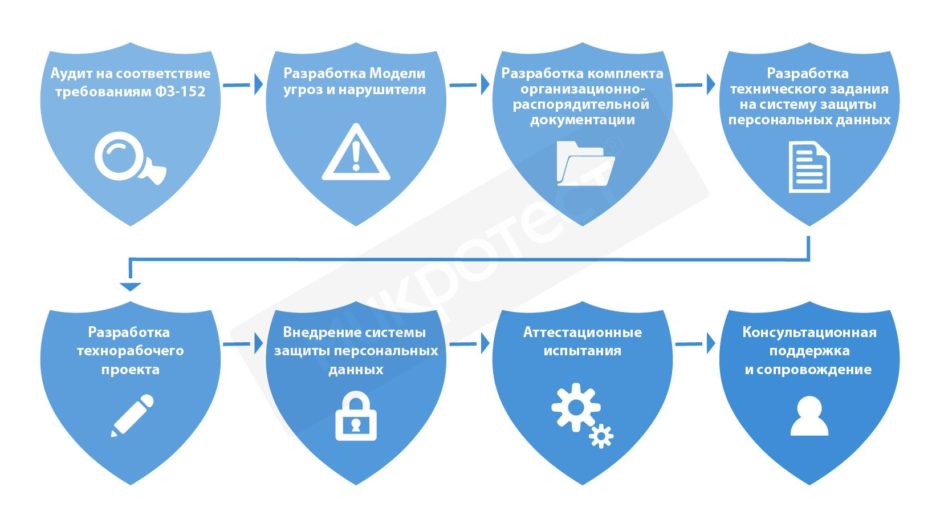

Услуга по созданию СЗПДн в том числе включает в себя:

- Разработку Модели угроз безопасности.

- Разработку Модели нарушителя (в случае необходимости применения средств криптозащиты ПДн).

- Разработку предложений по определению требуемых уровней защищённости ПДн, в соответствии с актуальными нормативными и законодательными документами РФ, включая разработку проектов Актов определения уровня защищённости ПДн.

- Разработку рекомендаций по применению организационных мер по обеспечению безопасности ПДн при их обработке.

- Разработку пакета или отдельных организационно-распорядительных документов, регламентирующих правила обработки персональных данных и выполнение организационных мер защиты ПДн (с учетом особенностей процессов обработки ПДн в конкретной организации и опыта компании ЭЛВИС-ПЛЮС).

По согласованию с заказчиком возможна разработка и других локальных актов организации по вопросам обработки и обеспечения безопасности персональных данных, а также локальных актов, устанавливающих процедуры, направленные на предотвращение и выявление нарушений законодательства Российской Федерации, устранение последствий таких нарушений.

В качестве дополнительной услуги по обеспечению безопасности персональных данных АО «ЭЛВИС-ПЛЮС» может предложить аттестацию ИСПДн по требованиям безопасности информации. Результатом данной услуги является аттестат соответствия, подтверждающий выполнение всех нормативных требований по защите персональных данных.

Услуги по защите персональных данных | Стоимость защиты персональных данных

Что такое Защита персональных данных?

Защита персональных данных – это комплекс организационных и технических мероприятий, направленных на обеспечение сохранности сведений, относящихся к определенному или определяемому на основании такой информации физическому лицу (субъект персональных данных).

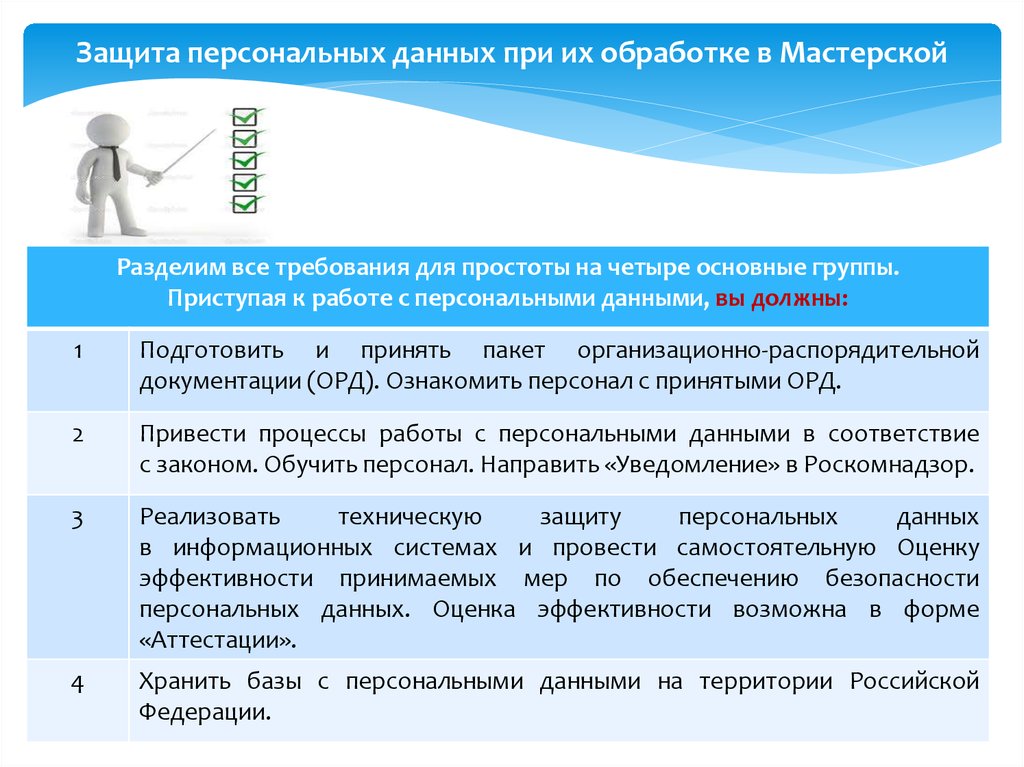

Данные мероприятия проводятся разово, периодично и постоянно. Разовыми считаются мероприятия уровня управленческих решений и определяющих внешнее окружение для системы защиты личностных данных. Периодично проводятся аудиты по определению условий и содержания обработки ПД, равно как и состава персонала, ведущего обработку. Постоянно производятся мероприятия по контролю режима обработки этих данных.

Основные предпосылки внедрения защиты персональных данных

Основной регулирующий документ: «Федеральный закон о персональных данных» №152 от 27 июля 2006 года.

Соответствие требованиям законодательства

-

Регуляторы в области защиты ПД каждый год вводят новые виды ответственности

-

Сотрудники и клиенты совершенствуются в своих жалобах

-

Расширение или реорганизация структуры учреждения

-

Автоматизация систем защиты it систем

В комплексе других работ по обеспечению сохранности информации

-

Комплексный аудит информационной безопасности

-

Внедрение технических средств предотвращения несанкционированных утечек данных

-

Аттестация информационных систем

Что такое GDPR?

GDPR.

Таким образом все организации, которые имеют дочерние структуры в странах ЕС, являющиеся аффилированными с европейскими Компаниями, организации, оказывающие услуги гражданам ЕС в том числе и на территории РФ, или имеющие такую потенциальную возможность (сайт имеет версию на одном из языков ЕС, имеется возможность оплаты в валюте ЕС и т.д.) подпадают под требования данного Регламента.

В чем отличие GDPR и 152-ФЗ?

В регламенте GDPR есть ряд дополнительных требований.

-

Требуется разработка согласий субъектов на предмет понятности, информированности, добровольности, простоты отзыва, учёта их персональных данных;

-

Требуется обработка запросов субъектов на забвение, возражение против обработки ПДн, блокировку ПДн, корректировку их персональных данных;

-

Необходимо предоставление согласий пользователя на обработку их cookie-файлов при предоставлении web-доступа;

-

Необходимо наличие в информационных системах организации технических возможностей уничтожения, блокирования данных;

-

Наличие отдельно выделенного сотрудника ответственного за сохранность личностных данных;

-

Наличие выделенного представителя в конкретной стране ЕС для исполнения требований регуляторов по защите информации.

Что мы делаем в контексте работ по внедрению защиты персональных данных

1

Подготовка

- Проводим комплексный аудит – изучаем текущее состояния дел по защите персональных данных в организации;

- Определяем достаточность и актуальность принятых мер в организации по защите персональных данных;

- Подготавливаем недостающую организационно-разрешительную документацию;

2

Обучение сотрудников и документация

- Проводим обучение сотрудников по вопросам защиты персональных данных;

- В случае использования криптографических средств защиты данных – формируем необходимые документы в соответствии с требованиями законодательства;

3

Внедрение и аттестация

- Проектируем и внедряем средства защиты информации в существующую информационную структуру;

- Проводим аттестацию информационных систем персональных данных в соответствии с заявленными требованиями регуляторов по обеспечению сохранности информации.

|

Нужна стоимость работ по защите персональных данных? Отправьте запрос и мы подготовим для вас ТКП! |

Отправить запрос |

Услуги по защите персональных данных, стоимость и цены, вы можете узнать, связавшись с менеджерами.

Что такое персональные данные? | ИКО

Параметры загрузки (открывает панель загрузки)

Варианты загрузкиСтраницы

- Все страницы

- Эта страница

Формат

Кратко

- Понимание того, обрабатываете ли вы персональные данные, имеет решающее значение для понимания того, применяются ли GDPR Великобритании к вашей деятельности.

- Персональные данные — это информация, относящаяся к идентифицированному или идентифицируемому физическому лицу.

- То, что идентифицирует человека, может быть таким простым, как имя или номер, или может включать другие идентификаторы, такие как IP-адрес или идентификатор файла cookie, или другие факторы.

- Если можно идентифицировать человека непосредственно по обрабатываемой вами информации, то эта информация может быть персональными данными.

- Если вы не можете напрямую идентифицировать человека по этой информации, вам нужно подумать, можно ли его идентифицировать. Вы должны учитывать информацию, которую вы обрабатываете, а также все средства, которые разумно могут быть использованы вами или любым другим лицом для идентификации этого лица.

- Даже если физическое лицо идентифицируется или может быть идентифицировано, прямо или косвенно, на основе данных, которые вы обрабатываете, это не персональные данные, если они не «относятся» к физическому лицу.

- При рассмотрении вопроса о том, «относится ли» информация к физическому лицу, вам необходимо принять во внимание ряд факторов, включая содержание информации, цель или цели, для которых вы ее обрабатываете, и вероятное влияние или влияние такой обработки на человек.

- Возможно, что одна и та же информация является персональными данными для целей одного контролера, но не является персональными данными для целей другого контролера.

- Информация, идентификаторы которой были удалены или заменены для псевдонимизации данных, по-прежнему является персональными данными для целей GDPR Великобритании.

- Действительно анонимная информация не подпадает под действие GDPR Великобритании.

- Если информация, которая, как представляется, относится к конкретному лицу, является неточной (т. е. фактически неверной или относится к другому лицу), информация по-прежнему является персональными данными, так как относится к этому лицу.

Коротко

- Что такое персональные данные?

- Что такое идентификаторы и связанные с ними факторы?

- Можем ли мы идентифицировать человека непосредственно по имеющейся у нас информации?

- Можем ли мы идентифицировать человека косвенно по имеющейся у нас информации (вместе с другой доступной информацией)?

- Что означает выражение «относится к»?

- Что происходит, когда разные организации обрабатывают одни и те же данные для разных целей?

- Подробнее

Что такое персональные данные?

- GDPR Великобритании применяется к обработке персональных данных, которая:

- полностью или частично автоматизированными средствами; или

- обработка персональных данных, кроме автоматизированных средств, которые являются частью или предназначены для формирования части файловой системы.

- Персональные данные включают только информацию, касающуюся физических лиц, которые:

- могут быть идентифицированы или могут быть идентифицированы непосредственно из рассматриваемой информации; или

- , которые могут быть косвенно идентифицированы по этой информации в сочетании с другой информацией.

- Персональные данные могут также включать специальные категории персональных данных или данные о судимости и правонарушениях. Они считаются более конфиденциальными, и вы можете обрабатывать их только в более ограниченных обстоятельствах.

- Псевдонимизированные данные могут помочь снизить риски для конфиденциальности, усложнив идентификацию людей, но это все равно персональные данные.

- Если личные данные могут быть действительно анонимными, то анонимные данные не подпадают под действие GDPR Великобритании. Важно понимать, что такое персональные данные, чтобы понять, были ли данные анонимизированы.

- Информация об умершем человеке не является персональными данными и, следовательно, не подпадает под действие GDPR Великобритании.

- Информация о компаниях или государственных органах не является персональными данными.

- Однако информация о физических лицах, действующих в качестве индивидуальных предпринимателей, сотрудников, партнеров и директоров компаний, если они являются индивидуально идентифицируемыми и информация относится к ним как к физическому лицу, может представлять собой персональные данные.

Что такое идентификаторы и связанные с ними факторы?

- Лицо считается «идентифицированным» или «идентифицируемым», если вы можете отличить его от других лиц.

- Имя, пожалуй, самый распространенный способ идентифицировать кого-либо. Однако, действительно ли какой-либо потенциальный идентификатор идентифицирует человека, зависит от контекста.

- Для идентификации человека может потребоваться комбинация идентификаторов.

- GDPR Великобритании предоставляет неисчерпывающий список идентификаторов, в том числе:

- имя; идентификационный номер

- ;

- данные о местоположении; и

- сетевой идентификатор.

- «Онлайн-идентификаторы» включают IP-адреса и идентификаторы файлов cookie, которые могут быть личными данными.

- Другие факторы могут идентифицировать человека.

Можем ли мы идентифицировать человека непосредственно по имеющейся у нас информации?

- Если, глядя исключительно на информацию, которую вы обрабатываете, вы можете отличить человека от других людей, это лицо будет идентифицировано (или может быть идентифицировано).

- Вам не обязательно знать чье-то имя, чтобы его можно было идентифицировать напрямую, для идентификации человека может быть достаточно комбинации других идентификаторов.

- Если физическое лицо может быть непосредственно идентифицировано по информации, это может представлять собой персональные данные.

Можем ли мы идентифицировать человека косвенно по имеющейся у нас информации (вместе с другой доступной информацией)?

- Важно помнить, что информация, которой вы владеете, может косвенно идентифицировать человека и, следовательно, может представлять собой личные данные.

- Даже если вам может понадобиться дополнительная информация, чтобы идентифицировать кого-то, его все равно можно идентифицировать.

- Эта дополнительная информация может быть информацией, которой вы уже владеете, или это может быть информация, которую вам необходимо получить из другого источника.

- В некоторых обстоятельствах может существовать небольшая гипотетическая вероятность того, что кто-то сможет восстановить данные таким образом, чтобы идентифицировать человека. Однако этого не обязательно достаточно, чтобы человека можно было идентифицировать в соответствии с GDPR Великобритании. Вы должны учитывать все факторы на кону.

- При рассмотрении возможности идентификации отдельных лиц вам, возможно, придется оценить средства, которые может использовать заинтересованное и достаточно решительное лицо.

- У вас есть постоянное обязательство учитывать, изменилась ли вероятность идентификации с течением времени (например, в результате технологических разработок).

Что означает выражение «относится к»?

- Информация должна «относиться» к идентифицируемому лицу, чтобы быть персональными данными.

- Это означает, что он делает больше, чем просто идентифицирует их — он должен каким-то образом касаться человека.

- Чтобы решить, относятся ли данные к физическому лицу, вам может потребоваться рассмотреть:

- содержание данных – это непосредственно о человеке или его деятельности?;

- цель, для которой вы будете обрабатывать данные; и

- результаты или влияние на человека обработки данных.

- Данные могут относиться к идентифицируемому лицу и не быть личными данными об этом лице, поскольку информация к ним не относится.

- Будут обстоятельства, при которых может быть трудно определить, являются ли данные личными данными. Если это так, то в соответствии с передовой практикой вы должны обращаться с информацией с осторожностью, убедиться, что у вас есть четкая причина для обработки данных, и, в частности, обеспечить безопасное хранение и удаление данных.

- Неточная информация все еще может быть персональными данными, если она относится к идентифицируемому лицу.

Что происходит, когда разные организации обрабатывают одни и те же данные для разных целей?

- Возможно, что хотя данные не относятся к идентифицируемому лицу для одного контролера, в руках другого контролера они относятся.

- В частности, это тот случай, когда для целей одного контролера личность отдельных лиц не имеет значения, и поэтому данные не относятся к ним.

- Однако при использовании для другой цели или в сочетании с дополнительной информацией, доступной другому контролеру, данные действительно относятся к идентифицируемому лицу.

- Поэтому необходимо тщательно рассмотреть цель, для которой контролер использует данные, чтобы решить, относятся ли они к физическому лицу.

- Вы должны быть осторожны, когда делаете анализ такого рода.

Дополнительная литература

Соответствующие положения GDPR Великобритании — см.

статьи 2, 4, 9, 10 и преамбулу 1, 2, 26, 51

статьи 2, 4, 9, 10 и преамбулу 1, 2, 26, 51Внешняя ссылка

Подробнее – руководство ICO

Мы опубликовали подробное руководство по определению того, что является персональными данными.

12 способов защиты пользовательских данных

Термины «защита данных» и «конфиденциальность данных» часто используются взаимозаменяемо, но между ними есть важное различие. Конфиденциальность данных определяет, кто имеет доступ к данным, а защита данных предоставляет инструменты и политики для фактического ограничения доступа к данным. Правила соответствия помогают гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями, и компании несут ответственность за принятие мер для защиты личных данных пользователей.

Защита данных и конфиденциальность обычно применяются к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Он играет жизненно важную роль в бизнес-операциях, развитии и финансах. Защищая данные, компании могут предотвратить утечку данных, ущерб репутации и лучше соблюдать нормативные требования.

Он играет жизненно важную роль в бизнес-операциях, развитии и финансах. Защищая данные, компании могут предотвратить утечку данных, ущерб репутации и лучше соблюдать нормативные требования.

Решения по защите данных основаны на таких технологиях, как предотвращение потери данных (DLP), хранилище со встроенной защитой данных, брандмауэры, шифрование и защита конечных точек.

В этой статье:

- Что такое конфиденциальность защиты данных и почему это важно?

- Что такое принципы защиты данных?

- Что такое конфиденциальность данных и почему это важно?

- Что такое положения о защите данных?

- Защита данных и конфиденциальность данных

- 12 Технологии и методы защиты данных для защиты ваших данных

- Передовые методы обеспечения конфиденциальности данных

- Инвентаризация ваших данных

- Минимизация сбора данных

- Будьте открыты со своими пользователями

- Тенденции защиты данных

- Переносимость данных

- Защита мобильных данных

- Программы-вымогатели

- Управление копированием данных (CDM)

- Аварийное восстановление как услуга

- Защита данных и конфиденциальность с Cloudian HyperStore

Что такое защита данных и почему это важно?

Защита данных — это набор стратегий и процессов, которые вы можете использовать для защиты конфиденциальности, доступности и целостности ваших данных. Иногда это также называют безопасностью данных.

Иногда это также называют безопасностью данных.

Стратегия защиты данных жизненно важна для любой организации, которая занимается сбором, обработкой или хранением конфиденциальных данных. Успешная стратегия может помочь предотвратить потерю, кражу или повреждение данных и свести к минимуму ущерб, причиненный в случае взлома или аварии.

Что такое принципы защиты данных?

Принципы защиты данных помогают защитить данные и сделать их доступными при любых обстоятельствах. Он охватывает резервное копирование операционных данных и обеспечение непрерывности бизнеса/аварийного восстановления (BCDR) и включает реализацию аспектов управления данными и доступности данных.

Вот ключевые аспекты управления данными, относящиеся к защите данных:

- Доступность данных — обеспечение доступа пользователей к данным, необходимым для ведения бизнеса, и их использования, даже если эти данные потеряны или повреждены.

- Управление жизненным циклом данных — включает автоматизацию передачи важных данных в автономное и онлайн-хранилище.

- Управление жизненным циклом информации — включает в себя оценку, каталогизацию и защиту информационных активов из различных источников, включая сбои и сбои в работе оборудования, ошибки приложений и пользователей, сбои машин, вредоносные программы и вирусные атаки.

Связанное содержание: прочтите наше руководство по принципам защиты данных

Что такое конфиденциальность данных и почему это важно?

Конфиденциальность данных — это руководство по сбору или обработке данных в зависимости от их конфиденциальности и важности. Конфиденциальность данных обычно применяется к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Это включает финансовую информацию, медицинские записи, номера социального страхования или идентификационные номера, имена, даты рождения и контактную информацию.

Вопросы конфиденциальности данных распространяются на всю конфиденциальную информацию, с которой работают организации, включая информацию о клиентах, акционерах и сотрудниках. Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Конфиденциальность данных помогает гарантировать, что конфиденциальные данные доступны только утвержденным сторонам. Это предотвращает злонамеренное использование данных преступниками и помогает обеспечить соответствие организаций нормативным требованиям.

Что такое положения о защите данных?

Правила защиты данных регулируют сбор, передачу и использование определенных типов данных. Персональные данные включают в себя различные типы информации, включая имена, фотографии, адреса электронной почты, реквизиты банковского счета, IP-адреса персональных компьютеров и биометрические данные.

Правила защиты данных и конфиденциальности различаются в зависимости от страны, штата и отрасли. Например, в Китае был принят закон о конфиденциальности данных, который вступил в силу 1 июня 2017 г., а Общий регламент ЕС по защите данных (GDPR) вступил в силу в 2018 г. Несоблюдение может привести к репутационному ущербу и денежному штрафы, в зависимости от нарушения в соответствии с инструкциями каждого закона и регулирующего органа.

Соблюдение одного набора правил не гарантирует соблюдения всех законов. Кроме того, каждый закон содержит множество положений, которые могут применяться в одном случае, но не в другом, и все правила могут быть изменены. Такой уровень сложности затрудняет последовательное и надлежащее выполнение требований.

Узнайте больше в наших подробных руководствах по:

- Данные p защита р регуляторы

- Защита данных GDPR

Защита данных и конфиденциальность данных

Хотя и защита данных, и конфиденциальность важны, и они часто совпадают, эти термины не означают одно и то же.

Один относится к политикам, другой к механизмам

Конфиденциальность данных направлена на определение того, кто имеет доступ к данным, а защита данных направлена на применение этих ограничений. Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Создание рекомендаций по конфиденциальности данных не гарантирует, что неавторизованные пользователи не получат доступ. Точно так же вы можете ограничить доступ с помощью средств защиты данных, оставив конфиденциальные данные уязвимыми. Оба необходимы для обеспечения безопасности данных.

Пользователи контролируют конфиденциальность, компании обеспечивают защиту

Еще одно важное различие между конфиденциальностью и защитой заключается в том, кто обычно контролирует ситуацию. В целях конфиденциальности пользователи часто могут контролировать, какой объем их данных передается и с кем. В целях защиты компании, обрабатывающие данные, должны обеспечить их конфиденциальность. Нормативно-правовые акты отражают эту разницу и созданы, чтобы гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями.

Узнайте больше в наших подробных руководствах по:

- Политика защиты данных

- Стратегия защиты данных

12 Технологии и методы защиты данных для защиты ваших данных

Когда дело доходит до защиты ваших данных, существует множество вариантов хранения и управления, которые вы можете выбрать. Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

- Обнаружение данных — первый шаг в защите данных, который включает в себя обнаружение того, какие наборы данных существуют в организации, какие из них критически важны для бизнеса и какие содержат конфиденциальные данные, которые могут подпадать под действие нормативных требований.

- Защита от потери данных (DLP) — набор стратегий и инструментов, которые можно использовать для предотвращения кражи, потери или случайного удаления данных. Решения по предотвращению потери данных часто включают в себя несколько инструментов для защиты от потери данных и восстановления после нее.

- СХД со встроенной защитой данных — современное оборудование для хранения данных обеспечивает встроенную кластеризацию дисков и резервирование. Например, Cloudian Hyperstore обеспечивает надежность до 14 девяток, низкую стоимость, позволяющую хранить большие объемы данных, и быстрый доступ с минимальным RTO/RPO.

Узнайте больше в нашем руководстве по безопасному хранению данных .

Узнайте больше в нашем руководстве по безопасному хранению данных . - Резервное копирование — создает копии данных и хранит их отдельно, что позволяет впоследствии восстановить данные в случае потери или модификации. Резервное копирование — критически важная стратегия обеспечения непрерывности бизнеса в случае потери, уничтожения или повреждения исходных данных случайно или злонамеренно. Узнайте больше в нашем руководстве по доступности данных.

- Снимки — снимок похож на резервную копию, но представляет собой полный образ защищаемой системы, включая данные и системные файлы. Моментальный снимок можно использовать для восстановления всей системы до определенного момента времени.

- Репликация — способ непрерывного копирования данных из защищенной системы в другое место. Это обеспечивает живую, актуальную копию данных, позволяющую не только восстановить, но и немедленно переключиться на копию в случае сбоя основной системы.

- Брандмауэры — утилиты, позволяющие отслеживать и фильтровать сетевой трафик. Вы можете использовать брандмауэры, чтобы гарантировать, что только авторизованным пользователям разрешен доступ или передача данных.

- Аутентификация и авторизация — элементы управления, помогающие проверять учетные данные и обеспечивать правильное применение привилегий пользователя. Эти меры обычно используются как часть решения по управлению идентификацией и доступом (IAM) и в сочетании с управлением доступом на основе ролей (RBAC).

- Шифрование — изменяет содержимое данных в соответствии с алгоритмом, который можно отменить только с помощью правильного ключа шифрования. Шифрование защищает ваши данные от несанкционированного доступа, даже если данные будут украдены, сделав их нечитаемыми. Узнайте больше в руководстве по d ata e ncryption .

- Endpoint Protection — защищает шлюзы вашей сети, включая порты, маршрутизаторы и подключенные устройства.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик. - Удаление данных — ограничивает ответственность за счет удаления данных, которые больше не нужны. Это можно сделать после обработки и анализа данных или периодически, когда данные больше не актуальны. Удаление ненужных данных является требованием многих нормативных актов, таких как GDPR. Для получения дополнительной информации о GDPR ознакомьтесь с нашим руководством: Защита данных GDPR.

- Аварийное восстановление — набор методов и технологий, которые определяют, как организация справляется с бедствием, таким как кибератака, стихийное бедствие или крупномасштабный отказ оборудования. Процесс аварийного восстановления обычно включает в себя создание удаленного сайта аварийного восстановления с копиями защищенных систем и переключение операций на эти системы в случае аварии.

Связанное содержимое: прочтите наше руководство по непрерывной защите данных

Важнейшие рекомендации по обеспечению конфиденциальности данных

Создание политик конфиденциальности данных может быть сложной задачей, но это не невозможно. Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Inventory Your Data

Частью обеспечения конфиденциальности данных является понимание того, какие данные у вас есть, как они обрабатываются и где они хранятся. Ваша политика должна определять, как эта информация собирается и обрабатывается. Например, вам нужно определить, как часто данные сканируются и как они классифицируются после обнаружения.

В ваших политиках конфиденциальности должно быть четко указано, какие средства защиты необходимы для различных уровней конфиденциальности ваших данных. Политики также должны включать процессы аудита средств защиты, чтобы гарантировать правильное применение решений.

Связанное содержимое: прочтите наше руководство по оценке воздействия на защиту данных

Минимизация сбора данных

Убедитесь, что ваши политики требуют сбора только необходимых данных. Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Один из способов добиться этого — использовать фреймворки «проверять, а не сохранять». Эти системы используют сторонние данные для проверки пользователей и избавляют от необходимости хранить или передавать пользовательские данные в ваши системы.

Будьте открыты со своими пользователями

Многие пользователи осведомлены о проблемах конфиденциальности и, вероятно, оценят прозрачность, когда речь идет о том, как вы используете и храните данные. Отражая это, GDPR сделал согласие пользователя ключевым аспектом использования и сбора данных.

Вы можете быть уверены, что включите пользователей и их согласие в свои процессы, разработав вопросы конфиденциальности в своих интерфейсах. Например, наличие четких пользовательских уведомлений с указанием, когда данные собираются и почему. Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Тенденции в области защиты данных

Вот некоторые важные тенденции, определяющие эволюцию защиты данных.

Переносимость данных и независимость данных

Переносимость данных является важным требованием для многих современных ИТ-организаций. Это означает возможность перемещать данные между различными средами и программными приложениями. Очень часто переносимость данных означает возможность перемещать данные между локальными центрами обработки данных и общедоступным облаком, а также между различными поставщиками облачных услуг.

Переносимость данных также имеет юридические последствия: когда данные хранятся в разных странах, на них распространяются разные законы и правила. Это известно как суверенитет данных.

Связанное содержимое: прочтите наше руководство по суверенитету данных

Традиционно данные не были переносимыми, и для переноса больших наборов данных в другую среду требовались огромные усилия. Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

С этим связана проблема переносимости данных в облаках. Поставщики облачных услуг, как правило, используют проприетарные форматы данных, шаблоны и механизмы хранения. Это затрудняет перемещение данных из одного облака в другое и создает привязку к поставщику. Все чаще организации ищут стандартизированные способы хранения данных и управления ими, чтобы сделать их переносимыми между облаками.

Узнайте больше в наших подробных руководствах о:

- Защита данных в облаке

- Защита данных Office 365

Защита мобильных данных

Защита мобильных устройств относится к мерам, предназначенным для защиты конфиденциальной информации, хранящейся на ноутбуках, смартфонах, планшетах, носимых и других портативных устройствах. Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Существует множество инструментов для защиты мобильных данных, предназначенных для защиты мобильных устройств и данных путем выявления угроз, создания резервных копий и предотвращения проникновения угроз на конечной точке в корпоративную сеть. ИТ-персонал использует программное обеспечение для защиты мобильных данных, чтобы обеспечить безопасный мобильный доступ к сетям и системам.

Общие возможности решений для защиты мобильных данных включают:

- Обеспечение связи по защищенным каналам

- Выполнение строгой проверки личности, чтобы убедиться, что устройства не скомпрометированы

- Ограничение использования стороннего программного обеспечения и просмотра небезопасных веб-сайтов

- Шифрование данных на устройстве для защиты от компрометации и кражи устройства

- Выполнять регулярные проверки конечных точек для обнаружения угроз и проблем безопасности

- Мониторинг угроз на устройстве

- Настройка безопасных шлюзов, позволяющих удаленным устройствам безопасно подключаться к сети

Программы-вымогатели

Программы-вымогатели — это растущая угроза кибербезопасности, которая является главным приоритетом безопасности практически для всех организаций. Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Резервные копии — это эффективная защита от программ-вымогателей: если у организации есть свежая копия данных, она может восстановить ее и восстановить доступ к данным. Однако программы-вымогатели могут распространяться по сети в течение длительного периода времени, еще не зашифровав файлы. На этом этапе программа-вымогатель может заразить любую подключенную систему, включая резервные копии. Когда программы-вымогатели распространяются на резервные копии, для стратегий защиты данных «игра окончена», поскольку восстановить зашифрованные данные становится невозможно.

Существует несколько стратегий предотвращения программ-вымогателей и, в частности, предотвращения их распространения на резервные копии:

- Простейшая стратегия — использовать старое правило резервного копирования 3-2-1, сохраняя три копии данных на двух носителях, одну из них вне помещения.

Поставщики средств безопасности

Поставщики средств безопасности - располагают передовыми технологиями, которые могут обнаруживать программы-вымогатели на ранних стадиях или, в худшем случае, блокировать процессы шифрования в самом начале. Поставщики

- Storage предлагают неизменное хранилище, которое гарантирует, что данные не могут быть изменены после их сохранения. Узнайте, как безопасное хранилище Cloudian может защитить ваши резервные копии от программ-вымогателей.

Сопутствующее содержимое: прочтите наше руководство по восстановлению данных программ-вымогателей

Управление копированием данных (CDM)

В крупных организациях несколько наборов данных хранятся в разных местах, и многие из них могут дублировать данные между собой.

Дублирование данных создает множество проблем: увеличивает затраты на хранение, создает несоответствия и проблемы в работе, а также может привести к проблемам безопасности и соответствия требованиям. Как правило, не все копии данных будут защищены одинаково. Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

CDM — это тип решения, которое обнаруживает повторяющиеся данные и помогает управлять ими, сравнивая похожие данные и позволяя администраторам удалять неиспользуемые копии.

Аварийное восстановление как услуга

Аварийное восстановление как услуга (DRaaS) — это управляемая услуга, которая предоставляет организации облачный удаленный сайт аварийного восстановления.

Традиционно создание вторичного центра обработки данных было чрезвычайно сложным и требовало огромных затрат и имело значение только для крупных предприятий. Благодаря DRaaS организация любого размера может реплицировать свои локальные системы в облако и легко восстанавливать операции в случае аварии.

Службы DRaaS используют общедоступную облачную инфраструктуру, что позволяет хранить несколько копий инфраструктуры и данных в разных географических точках для повышения отказоустойчивости.

Защита данных и конфиденциальность с помощью Cloudian HyperStore

Для защиты данных требуется мощная технология хранения. Устройства хранения Cloudian просты в развертывании и использовании, позволяют хранить данные петабайтного масштаба и получать к ним мгновенный доступ. Cloudian поддерживает высокоскоростное резервное копирование и восстановление с параллельной передачей данных (запись 18 ТБ в час с 16 узлами).

Cloudian обеспечивает надежность и доступность ваших данных. HyperStore может создавать резервные копии и архивировать ваши данные, предоставляя вам высокодоступные версии для восстановления в случае необходимости.

В HyperStore хранение происходит за брандмауэром, вы можете настроить географические границы для доступа к данным и определить политики для синхронизации данных между пользовательскими устройствами. HyperStore предоставляет вам возможности облачного обмена файлами на локальном устройстве и средства контроля для защиты ваших данных в любой облачной среде.

Узнайте больше о защите данных с помощью Cloudian.

Узнайте больше о защите данных и конфиденциальности

Защита данных и конфиденциальность — это обширная тема. Успешная процедура защиты данных может предотвратить потерю или повреждение данных и уменьшить ущерб, причиненный в случае взлома. Методы конфиденциальности данных гарантируют, что конфиденциальные данные доступны только утвержденным сторонам.

Еще многое предстоит узнать о защите данных и конфиденциальности. Чтобы продолжить свое исследование, взгляните на остальные наши блоги по этой теме:

Соблюдение правил защиты данных

Широкое использование личных и конфиденциальных данных повысило важность защиты этих данных от потери и коррупции. Глобальные власти вмешались в соблюдение нормативных требований, таких как Общий регламент по защите данных (GDPR).

GDPR подчеркивает права на личные данные жителей ЕС, включая право на изменение, доступ, стирание или передачу своих данных. К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

Вы можете узнать больше о правилах защиты данных в нашей статье:

Соблюдение правил защиты данных

Доступность данных: обеспечение непрерывного функционирования бизнес-операций

Компании полагаются на данные для предоставления услуг и продуктов их клиентов. Чтобы данные всегда были доступны, компаниям необходимо поддерживать работоспособность ИТ-инфраструктуры даже в случае аварии. Это состояние гарантированного доступа к данным называется доступностью данных.

В этой статье рассматриваются основы доступности данных и связанные с этим проблемы, а также предлагаются методы поддержания высокого уровня доступности данных.

Подробнее: Доступность данных: обеспечение непрерывности бизнес-операций

Как обеспечить безопасное хранение данных

Организации обычно хранят конфиденциальные данные на своих компьютерах, серверах и в облаке. Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

В этой статье представлена концепция безопасности данных, а также различные инструменты и методы, которые можно использовать для защиты данных и предотвращения аварий.

Подробнее: Как обеспечить безопасное хранение данных

Шифрование данных: введение

Шифрование данных — это процесс преобразования данных в закодированную информацию, называемую шифротекстом. Закодированная информация может быть расшифрована только с помощью уникального ключа дешифрования. Вы можете сгенерировать ключ либо во время шифрования, либо заранее.

Шифрование обеспечивает целостность данных, защищая их от несанкционированного изменения. Шифрование снижает риск доступа к данным из ненадежных источников путем проверки источника данных.

Подробнее: Шифрование данных: введение

Непрерывная защита данных

Непрерывная защита данных — это метод резервного копирования данных при каждом изменении. Система непрерывной защиты данных ведет учет всех изменений данных и позволяет восстановить систему до любого предыдущего момента времени.

Система непрерывной защиты данных ведет учет всех изменений данных и позволяет восстановить систему до любого предыдущего момента времени.

Этот тип резервного копирования решает проблему потери данных, созданных между двумя запланированными резервными копиями. Он также обеспечивает защиту от атак, таких как программы-вымогатели или вредоносное ПО, а также от случайного удаления данных.

Подробнее: Непрерывная защита данных

Защита данных GDPR

GDPR — это юридический стандарт, который защищает персональные данные граждан Европейского Союза. Любая компания, которая обрабатывает и хранит персональные данные граждан ЕС, даже если она физически не находится в ЕС, должна применять правила GDPR.

В GDPR есть две основные роли: обработчик данных GDPR — это организация, которая хранит или обрабатывает данные этого типа от имени другой организации, и контроллер данных GDPR, который собирает или обрабатывает персональные данные для своих собственных целей.

Подробнее: Защита данных GDPR

Блокировка объектов S3 — защита данных от угроз программ-вымогателей и соблюдение нормативных требований

Блокировка объектов Amazon S3 хранит объекты с использованием модели «однократная запись — многократное чтение» (WORM). Блокировка объекта предотвращает удаление версии объекта в течение заданного пользователем периода хранения. Неизменяемые объекты S3 защищаются с помощью конфигурации объекта или сегмента WORM и атрибутов хранения.

Эта функция обеспечивает как защиту данных, включая дополнительную защиту от случайного или злонамеренного удаления, так и защиту от программ-вымогателей и соблюдение нормативных требований.

Подробнее: Блокировка объектов S3 — защита данных от программ-вымогателей и соответствие требованиям

Защита данных Office 365. Это важно.

Облачная подписка на Office 365 позволяет сотрудникам работать в любом месте и в любое время без необходимости размещать собственный контент и электронные письма. Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Подробнее: Защита данных Office 365. It is Essential

См. наши дополнительные руководства по ключевым темам защиты данных:

Мы разработали подробные руководства по нескольким другим темам защиты данных, которые также могут быть полезны при изучении мира резервного копирования данных. Также обратитесь к полному руководству по утечке данных.

Руководство по резервному копированию данных

Резервное копирование данных имеет решающее значение для обеспечения возможности восстановления организаций после различных типов потерь данных. Узнайте, как успешно реализовать методы резервного копирования данных.

См. лучшие статьи в нашем руководстве по резервному копированию данных:

- Архивы данных и зачем они вам

- Облачное хранилище резервных копий: обеспечение непрерывности бизнеса

- Хранилище резервных копий: облако или локальное хранилище

Endpoint Security

Автор: Cynet

Злоумышленники часто используют конечные точки для получения несанкционированного доступа и проведения различных атак.